Seine Antwort auf die Frage nach grundlegenden Schutzmechanismen dieser Geräte: „Dass Hersteller auch nur einen Gedanken an Hacker-Angriffe verschwendet haben, halte ich für eine gewagte These. „Privacy by Design“ ist ein Konzept, das vielen Herstellern von IoT-Geräten offensichtlich wenig geläufig ist.

Das von Munro gegründete IT-Sicherheitsunternehmen „Pen Test Partners“ veröffentlicht einen Blog, in dem Munro etliche Beispiele für den fahrlässigen Umgang von Herstellern mit dem Thema Privacy by Design schildert. Beispielsweise hat er sich einige Angriffsszenarien im Zusammenhang mit IP-Kameras einfallen lassen. Also genau die Art von IoT-Geräten, die jüngst beim Mirai-Angriff betroffen waren.

Wenn man die Methoden erst einmal einigermaßen durchschaut hat, kommt man auf eine Art „goldene Regel“ im Umgang mit IoT-Geräten im Consumer-Umfeld. Will man seine IoT-Geräte nicht Hackern überlassen, muss man sich die Mühe machen, die Standardeinstellungen zu ändern. Gelingt es einem Hacker zum Beispiel eine Kaffeemaschine mit Internetanbindung zu kontrollieren (weil ein leicht zu erratendes Standardpasswort nicht geändert worden ist), dann ist der Weg nicht weit den voreingestellten WLAN-Schlüssel herauszufinden, der in Klartext auf dem Gerät gespeichert ist. Ab dem Zeitpunkt wird die Sache schnell ernst.

Und dann kam Mirai

Bei solchen Angriffen muss der Hacker sich allerdings in Reichweite des WLAN-Signals befinden, die Verbindung des IoT-Geräts mit einem Tool wie aireplay-ng unterbrechen und anschließend eine neue Verbindung mit einem eigenen Zugangspunkt erzwingen. Es ist also realistischer, sich nahe liegende Szenarien und das gelegentlich vorkommende Wardriving Gedanken zu machen.

IoT-Geräte für Endverbraucher sind zwar nicht besonders gut geschützt. Bis vor kurzem schien das aber nur Schwachstellen zu betreffen, die lediglich einigen wenigen Sicherheitsexperten bekannt waren. Mit dem Mirai-Angriff hat sich das drastisch geändert. Das Internet der unsicheren Dinge wurde mit einem Mal außerhalb der Fachpresse diskutiert. Ausgerechnet im Wirtschaftsmagazin Forbes wurde schlüssig dargestellt wie Bots im Rahmen des Mirai-DDoS-Angriffs auf den DNS-Anbieter Dyn die Kontrolle über Kameras wie die von Munro getesteten übernommen haben.

Was die genauen Einzelheiten des Angriffs auf Dyn betrifft laufen die Analysen noch immer, aber eins ist klar: Es waren WLAN-Kameras im Spiel – möglicherweise bis zu 30.000 Stück. Wie ist es den Hackern also gelungen, den oben erwähnten Angriff derart auszuweiten, dass sie weltweit Tausende WLAN-Kameras unter ihre Kontrolle bringen konnten?

Standardmäßig angreifbar

Die Angreifer haben herausgefunden, dass Endanwender wie auch IT-Experten die schlechte Angewohnheit teilen, Standardeinstellungen unverändert zu lassen. Wenn es IT-Sicherheitsexperten und -Administratoren schon nicht schaffen, Standardpasswörter wie „123456“ zu ändern, wie will man es dann von einem durchschnittlichen Benutzer verlangen?

Man hätte annehmen können, dass es am schwierigsten war die IP-Adressen der Kameras herauszufinden. Doch das stellte sich als relativ einfach heraus und zwar dank einer Standardeinstellung bei WLAN-Routern, die Anwender ohne IT-Hintergrund normalerweise nie ändern. Oder weiß jemand spontan, was UPnP beziehungsweise universelles Plug & Play ist? Eben. UPnP ist ein Protokoll, mit dessen Hilfe vernetzte Geräte automatisch einen Port des Routers öffnen, damit man per Remotezugriff mit einem Gerät kommunizieren kann.

Im Zusammenhang mit WLAN-Kameras ist UPnP schon eine sinnvolle Sache: Es kann schließlich sein, dass man mithilfe seines Browsers remote überwachen will, was in einem anderen Teil des Hauses vor sich geht, oder Administratoraufgaben über Telnet remote ausführen will. Für solche Fälle braucht man einen öffentlichen Port, dessen Daten vom Router an das Gerät weitergeleitet werden. UPnP übernimmt die Zuweisung.

UPnP ist also durchaus praktisch, kann aber die Sicherheit beeinträchtigen, wenn man keine sicheren Administratorpasswörter für die Geräte festgelegt hat. Die Hacker machten sich die verhängnisvolle Neigung der Anwender zunutze Standardeinstellungen beizubehalten. Konkret durchsuchten die Angreifer Zehntausende oder sogar Hunderttausende Router weltweit mithilfe der Brute-Force-Methode nach geöffneten Telnet-Ports, die vermutlich über UPnP zugewiesen worden waren.

So haben sie Zugriff auf die Shell bekommen, indem sie ein paar häufig verwendete Standardpasswörter wie „12345“, „admin“ usw. durchprobiert haben, bis es schließlich gelungen ist, sich anzumelden. Falls das nicht funktioniert, einfach weiter zum nächsten Router. Hatten die Angreifer dann die Geräte, oftmals Funkkameras einer bestimmten Marke, unter ihre Kontrolle gebracht, wurde die Mirai-Software geladen. Die Kameras wurden damit zu Bots, die UDP-Pakete an Dyn übermittelt haben.

Jetzt das Richtige tun

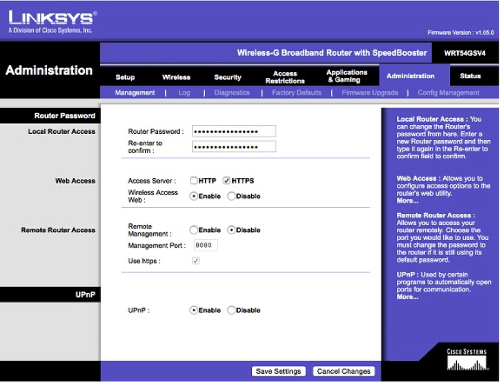

Viele Kunden sind sich der UPnP-Funktionen ihres Routers nicht bewusst und UPnP ist tatsächlich aktiviert (unter Umständen sogar als Standardeinstellung des Anbieters, wie bei Linksys der Fall).

Will man vermeiden unwillentlich Teil des nächsten IoT-DDoS-Angriffs zu werden, hilft es die folgenden Schritte zu beherzigen:

- Wenn Sie Endanwender oder Inhaber eines kleinen Unternehmens sind, sollten Sie die UPnP-Funktion umgehend deaktivieren! Zur Veranschaulichung haben wir einen Screenshot der Verwaltungseinstellungen eines Linksys-Routers ausgewählt über die UPnP aktiviert bzw. deaktiviert werden kann.

Deaktivieren Sie UPnP.

- Ändern Sie außerdem das Administratorpasswort des Routers und den voreingestellten WLAN-Schlüssel. Wählen Sie dabei Passwörter mit einer möglichst hohen Entropie und mindestens acht Zeichen nach der „Correct Horse Battery Staple“-Methode. Der voreingestellte Schlüssel sämtlicher Computer und aller Geräte, die bereits mit dem WLAN verbunden sind, sollte ebenfalls geändert werden.

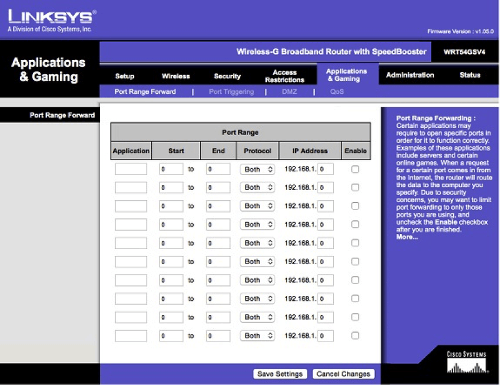

- Nachdem UPnP deaktiviert ist, müssen Sie die jeweiligen Ports künftig manuell freigeben, wenn Sie neue Geräte hinzufügen. Zumindest, wenn Sie der Ansicht sind, dass der Remotezugriff unbedingt nötig ist. Dazu öffnen Sie in der Router-Verwaltung die Seite für die Portweiterleitung und fügen einen Zuordnungseintrag hinzu. Weitere Einzelheiten finden Sie im Handbuch des jeweiligen Geräts (Kamera, Kaffeemaschine, Gefrierschrank usw.). Dieser Ansatz ist zwar aufwendiger, zwingt den Benutzer aber dazu, sich wirklich Gedanken über die Anbindung von IoT-Geräten zu machen.

Machen Sie sich mit der Portweiterleitungstabelle des Routers vertraut. Möglicherweise müssen Sie manuell Einträge hinzufügen. Denken Sie daran, sichere Passwörter für Geräte festzulegen, die von außen erreichbar sind!

- Ersetzen Sie die Administratorpasswörter sämtlicher IoT-Geräte, die bereits mit dem Netzwerk verbunden sind, durch längere und komplexere Zeichenfolgen! Wenn UPnP deaktiviert ist, ist es zwar nicht mehr möglich von außen auf ein Gerät zuzugreifen. Trotzdem besteht weiterhin das Risiko eines lokalen Angriffs, wie oben beschrieben.

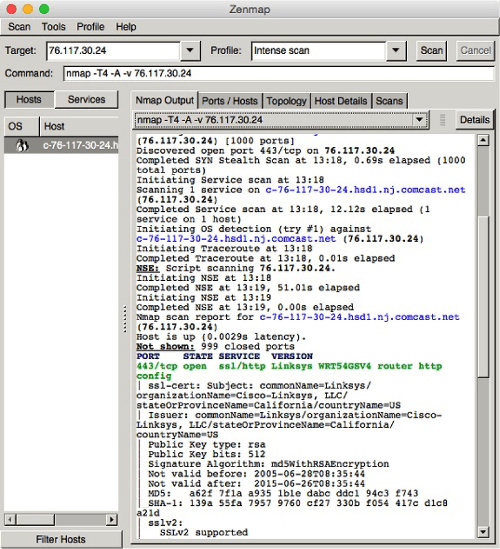

- Laden Sie zu guter Letzt Nmap herunter und führen den Portscanner im WLAN aus. Sie erhalten dann einen Bericht, der zeigt welche Ports im WLAN offen sind. Danach sollte man entscheiden, ob die angezeigten Anwendungen oder Geräte tatsächlich Zugang zur Welt da draußen haben sollten.

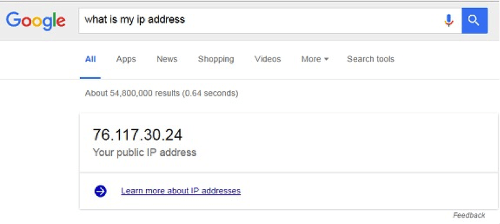

Nmap benötigt dabei die öffentliche IP-Adresse des Routers, nicht die interne IP-Adresse, d. h. 198.x.x.1.Um die IP-Adresse des Netzwerks herauszufinden, geben Sie im Browser in die Google-Suchleiste „Was ist meine IP-Adresse“ ein.

Geben Sie die IP-Adresse aus den Google-Suchergebnissen in Nmap ein, um eine umfassende Prüfung durchzuführen.

Sicherheitslücken in Serie

„Schuld“ am Mirai-Botnetz sind praktisch alle Beteiligten: Anbieter, Öffentlichkeit und die Behörden.

- Hersteller sind gehalten die Sicherheitsausstattung von IoT-Geräten zu verbessern, bevor sie in den Handel kommen. Munro schildert in seinem Blog derart viele grundlegende Authentifizierungs- und Passwortprobleme bei den getesteten Geräten, dass man fast den Eindruck gewinnt, sie seien darauf ausgelegt, gehackt zu werden.

- Verschlüsselung und Signatur der herunterladbaren Firmware ist eine Möglichkeit, mit der Anbieter es Hackern erschweren, über eine Prüfung der Binärdateien für bestimmte Zeichenfolgen Exploits zu entwickeln. Zumindest sollten WLAN-Passwörter auf den Geräten nur verschlüsselt gespeichert werden.

- Endanwender müssen ihre Einstellung zum Thema Sicherheit grundlegend überdenken. Man sollte keinesfalls davon ausgehen, dass die installierten IoT-Geräte, sich schon selbst um alles kümmern. Wenn Sie während der Installation nicht aufgefordert werden, das Administratorpasswort zu ändern, dann läuft etwas falsch. Geben Sie das Gerät besser zurück. Schließlich achtet man beim Kauf anderer elektronischer Geräte ja auch auf grundlegende Tests und Zertifikate.

Wie wäre es mit einer Zertifizierung für Datenschutz und Sicherheit?

Einige der Kameras, die im Zuge des Mirai-Angriffs gehackt wurden, hätten niemals zum Verkauf zugelassen werden dürfen. Derzeit gibt es im Bereich der Datensicherheit kein Gegenstück zu den FCC-Vorschriften für Elektro- und Elektronikgeräte. Vielleicht sollte es das aber. Oder die IoT-Branche muss sich zumindest um eigene Sicherheitsstandards kümmern und deren Einhaltung gewährleisten.