Fake News oder Desinformations-Kampagnen sind mehr als nur Zeitungsenten, klickstarke Schlagzeilen oder Bilder aus dem Photoshop. Das Verbreiten von falschen Informationen ist langfristig geplant, hat klare politische wie finanzielle Ziele vor Augen und wird mit neuestens Tools aus dem Dark Web betrieben. Doch es gibt auch Wege sich gegen die gefälschten Informationen zur Wehr zu setzen.

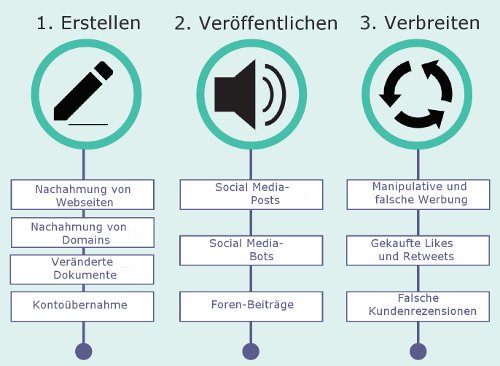

Unternehmen können eine Vielzahl an Maßnahmen ergreifen, um Fake News einen Riegel vorzuschieben. Hilfreich ist dabei eine Taxonomie anzulegen, die Desinformations-Kampagnen in ihre einzelnen Phasen zerlegt: Erstellen, Veröffentlichen und Verbreiten. Je früher in der Kette die Kampagnen identifiziert und beeinflusst werden kann, umso besser gelingt es, sie tatsächlich zu stoppen und nicht nur Schadensbegrenzung zu betreiben.

Die folgenden Beispiele zeigen, wie sich Unternehmen gegen unterschiedliche Typen von Fake News schützen können.

Phase 1: Erstellen

Nachahmung von Webseiten und Kanälen

Finden sich im Netz falsche Webseiten oder Social Media Kanäle, die im Namen von Unternehmen kommunizieren, lassen sich entsprechende Notice und Takedown-Verfahren einleiten – allerdings nur bei ausreichender Rechtsgrundlage. Nicht alle scheinbaren Verstöße sind durch WIPO-Urheberrechtsvertrag, die in der EU gültigen Richtlinie 2001/29/EG oder den Digital Millennium Copyright Act in den USA abgedeckt. Grundvoraussetzung, um Markenrechtsverletzung verfolgen zu können, ist zudem die Eintragung aller Warenzeichen sowie Markennamen. Der Anbieter CloneZone, der Nutzern ermöglicht, ganze Nachrichtenkanäle und Online-Zeitungen einschließlich Layout und Schriftgröße im Web nachzubauen, kann bezüglich der erstellten Spoof-Sites (engl. Parodieseiten) zum Beispiel nicht belangt werden. Hier können Unternehmen lediglich die Webseite auf eine Blacklist setzen.

Nachahmung der Domain

Mit mehr als 1.500 registrierten Top-Level-Domains und einer Myriade an Abwandlungsmöglichkeiten, ist es schlichtweg unmöglich, alle denkbaren Adressen für einen Unternehmens-, Marken- oder Servicenamen aufzukaufen. Daher sollten Unternehmen proaktiv die Registrierung böswilliger Domains überwachen und einen definierten Prozess des Umgangs mit Verstößen festlegen. Auch hier gilt es letztendlich, Notice und Takedown-Verfahren zu prüfen und agile und skalierbare Ressourcen zur Umsetzung bereit zu stellen.

Veränderte Dokumente

Um den Anschein von Legitimität zu erzeugen, werden unternehmensinterne Dokumente abgeändert und als Teil eines vermeintlichen Datenleaks verbreitet. Die Fälschung ahmen, Formatierung, Schreibstil sowie CI-Vorgaben hinsichtlich Logos, Farbschema und Font täuschend echt nach. Unternehmen sollten deshalb intern Prozesse implementieren, die den Zugriff auf solche Informationen kontrollieren. Darüber hinaus empfiehlt sich eine eindeutige Kennzeichnung von Dokumenten sowie Data Loss Prevention-Software.

Kontoübernahme

Wird ein Unternehmenskonto gehackt, lassen sich Informationen direkt und über die unternehmenseigenen Kommunikationskanäle spielen. Angreifer bedienen sich dabei gestohlener Zugangsdaten, die nach großen Datenhacks wie LinkedIn, MySpace und Yahoo zum Verkauf im Dark Web stehen. Eine strenge Passwortpolitik, die wiederkehrende Passwörter untersagt und stattdessen komplexe Vorgaben setzt, ist daher zentral. Gleiches gilt für mehrstufige Authentifizierungsverfahren und Web-Application Firewalls, um gefährliche Übernahme-Tools wie SentryMBA zu stoppen. Diese Maßnahmen betreffen sowohl Unternehmenskonten als auch im Unternehmen genutzte Social Media-Accounts. Webseiten wie haveibeenpwned.com können dabei helfen, Hacks auf Konten aufzudecken.

Phase 2: Veröffentlichen

Social Media-Bots

Das Monitoring von Social Media-Kanälen ist wichtig, um frühzeitig das Veröffentlichung falscher Meldungen über Social Media Bots zu erkennen. Hinweise darauf, dass hinter einem Konto ein Bot und keine reale Person steckt, sind beispielsweise der Zeitpunkt, an dem ein Konto erstellt wurde, die Anzahl der Follower und Freunde sowie der Umfang der bislang veröffentlichten Inhalte. Nur wenige Nutzer posten beispielsweise in sehr kurzer Zeit seitenweise Beiträge. Verdachtsfälle auf Twitter sowie auf Facebook können über das Menü unter „XY melden“ an die Social Media-Dienste weitergeleitet werden.

Foren-Beiträge

Eine Suche in Foren nach Unternehmens- oder Markenname kann schnell darüber Aufschluss geben, welche Themen diskutiert und geteilt werden. Insbesondere für börsennotierte Unternehmen, deren Aktienkurs sich mit jeder negativen wie positiven Nachricht manipulieren lässt, lohnt sich ein Blick. Ein einfaches Monitoring bieten hier schon Google-Alerts. Noch zuverlässiger ist beispielsweise das Framework Scrapy, über das sich eigene Webcrawler generieren lässt.

Phase 3: Verbreiten

Manipulative und falsche Werbung

Wie die jüngsten Ermittlungen zur US-Wahl gezeigt haben, ist es nicht immer einfach, Werbebotschaften in Social Media-Kanälen sowie die Akteure dahinter eindeutig zu identifizieren. Während Social Media-Dienstleister stärker in die Verantwortung gezogen werden, falsche oder manipulative Inhalte zu erkennen und zu entfernen (z. B. Netzwerkdurchsetzungsgesetz, NetzDG), gilt es vor allem, das Bewusstsein der Nutzer zu schärfen. Nur ein verantwortungsvoller und objektiver Umgang mit den neuen Medien, kann langfristig und effektiv Manipulationsversuche über Bot-Netzwerke geschaltete Werbe-Posts verhindern.

Gekaufte Likes und Retweets

Likes und Retweets können gekauft und über Bots gesteuert werden, um die Verbreitung von Fake News zu beschleunigen. Hier hilft ein aktives Monitoring sowie Activity Based Intelligence (ABI)-Tools, um aufkeimende Nachrichten und Ereignisse frühzeitig zu erkennen und bestimmte Hashtags, Trends und Akteure gezielt zu beobachten. Zudem können Aktivitäten in Bezug auf den digitalen Fußabdruck eines Unternehmens überwacht und identifiziert werden. Ganz nebenbei erhalten Unternehmen dabei einen guten Überblick, welche unternehmenseigenen Informationen und Daten online zur Verfügung stehen und weitergegeben werden.

Falsche Kundenrezensionen

Ähnlich wie Likes und Retweets verhält es sich mit Kundenrezensionen zum Beispiel auf E-Commerce Plattformen. Eine Analyse beim Online-Riesen Amazon zeigte, dass rund jede fünfte Kundenbewertung ein Fake ist. Hinter solchen falschen Bewertungen stecken natürlich vor allem finanzielle Motive, die die Verkaufszahlen eines Produkts nach oben treiben sollen. Um die Glaubwürdigkeit von Produktberichten und Rezensionen zu überprüfen können Unternehmen eine ganze an Reihe an Tools nutzen, darunter kostenlose Dienste wie Fakespot.com oder ReviewMeta.com.