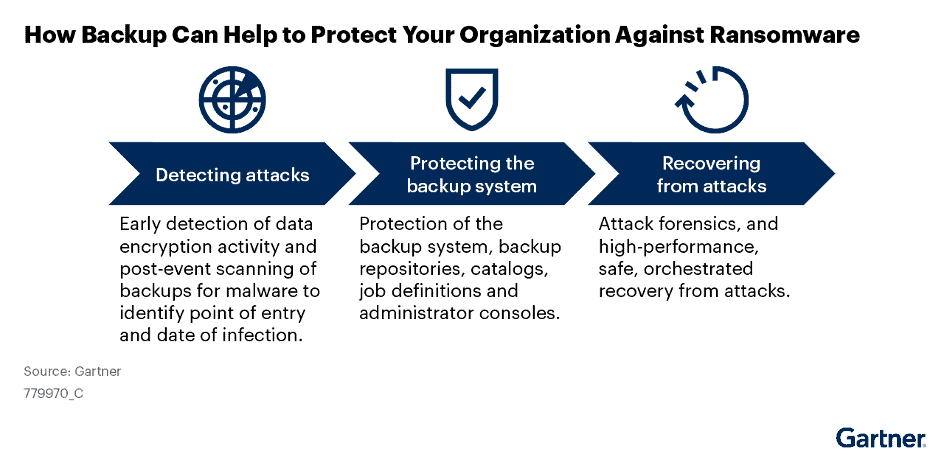

Erkennen, schützen, wiederherstellen, so lautet hier die Heilige Dreifaltigkeit. Data Center- Infrastruktur- und Operations Manager, die für die Datensicherung verantwortlich sind müssen bei der Auswahl von Backup-Plattformen neue Ransomware-bezogene Funktionen berücksichtigen.

Hier beleuchten wir Funktionen, die bei der Erkennung von Ransomware-Angriffen, dem Schutz des Backup-Repository schützen und die Wiederherstellung beschleunigen.

Empfehlungen

Verantwortliche für die Infrastruktur und den Betrieb (I&O) von Rechenzentren müssen Ransomware-Angriffen vorbeugen und sich von ihnen erholen:

- Frühzeitige Erkennung von Ransomware-Angriffen durch den Einsatz moderner Backup-Anwendungen und Malware-Scans.

- Schutz des Backup-Systems durch den Einsatz moderner Backup-Funktionen, etwa Multifaktor-Authentifizierung (MFA), Verzicht auf einfache Netzwerkfreigabeprotokolle wie Common Internet File System (CIFS) und Trennung der administrativen Rollen.

- Gewährleistung eines sauberen, sicheren Wiederherstellungsprozesses durch Nutzung der erweiterten Wiederherstellungsfunktionen der Anbieter, wenn es zu Ransomware-Angriffen kommt.

Einführung

Ransomware ist eine der gefährlichsten Bedrohungen für Unternehmen, aber die Art und Art und Umfang von Ransomware-Angriffen werden jedoch oft missverstanden, was zu unzureichenden Vorsichtsmaßnahmen Vorsichtsmaßnahmen gegen Ransomware und mangelhafte Reaktionen auf erfolgreiche Angriffe. Viele Unternehmen denken, dass Ransomware ein isolierter Angriff ist, ähnlich wie der Wannacry-Angriff 2017, aber die Realität ist jedoch, dass Ransomware oft als Teil eines größeren Angriffs eingesetzt wird, der möglicherweise mehrere Angriffe umfasst:

- Eindringen in das Netz durch gestohlene Anmeldeinformationen und Malware für den Fernzugriff

- Übernahme kritischer administrativer Konten, die Systeme steuern, etwa für die Datensicherung

- Lahmlegung des Sicherungssystems durch Konfigurationsänderungen und Löschung von Sicherungskopien

- Diebstahl von Daten zur Verwendung in zukünftigen kriminellen Aktivitäten oder zur Erpressung des Opfers zu Lösegeld zu zahlen

Diese Angriffe können Wochen oder Monate dauern, bis sie sich entfalten und die Malware tief in die Systeme im gesamten Unternehmen eingebettet ist. Wenn diese Arbeit abgeschlossen ist, wird die Ransomware eingesetzt, um kritische Daten zu verschlüsseln, einschließlich des Sicherungsspeichers, wenn dieser im Netzwerk zugänglich ist. Netzwerk.

Verheerende Angriffe dieser Art werden immer häufiger und es dauert Tage oder sogar Wochen und eine vollständige Wiederherstellung ist möglicherweise gar nicht möglich.

Analyse

Da Ransomware-Angriffe auf Daten abzielen, ist die Sicherheit der Backup-Plattform die Sicherheit der Backup-Plattform absolut grundlegend für die Wiederherstellung (siehe Abbildung 1). Backup-Anbieter reagieren darauf mit zusätzlichen Funktionen, die Unternehmen in drei Bereichen helfen:

- Erkennen von Angriffen – Das Sicherungssystem kann helfen, indem es Anomalien während regulärer Sicherungsvorgänge erkennt.

- Schutz des Backup-Systems – Backup-Systeme werden häufig angegriffen und müssen geschützt werden.

- Wiederherstellung nach Angriffen – Die Wiederherstellung ist komplex und zeitaufwändig, so dass die Automatisierung des Wiederherstellungsprozesses entscheidend ist.

Im weiteren Verlauf dieses Dokuments werden die Technologien und Funktionen moderner Backup-Anwendungen hervorgehoben, die zum Schutz Ihrer Backup-Umgebung beitragen können.

Frühzeitiges Erkennen von Angriffen

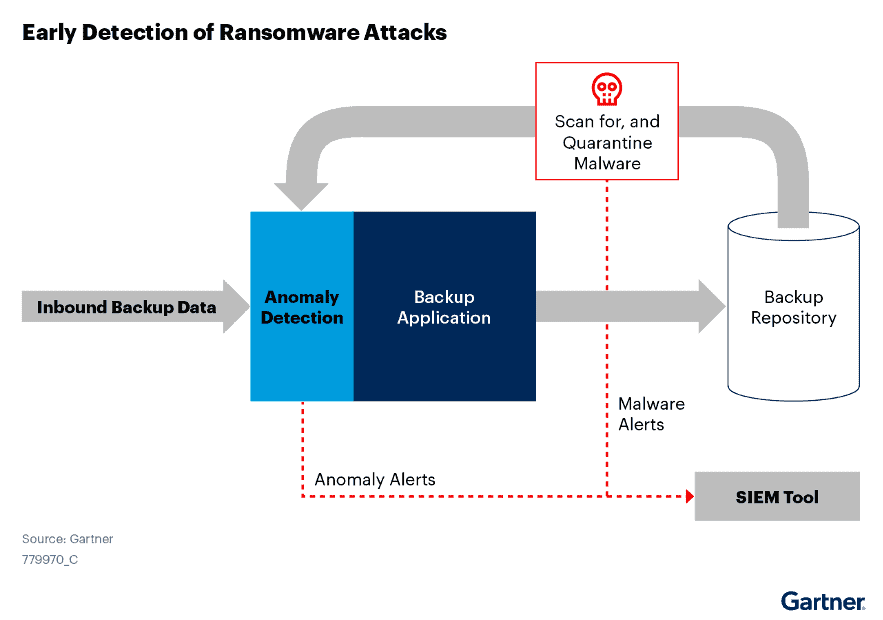

Die erste Verteidigungslinie gegen Ransomware ist die Früherkennung. In den meisten Unternehmen wird diese Aufgabe in erster Linie von Tools übernommen, die auf fast allen Systemen eingesetzt werden, von den Unternehmensservern bis zu den Laptops der Mitarbeiter. Auch Backup-Anwendungen können einen Beitrag leisten (siehe Abbildung 2).

Die Erkennung in Backup-Anwendungen funktioniert auf zwei Arten: Anomalie-Erkennung – Moderne Backup-Anwendungen verwenden eine Vielzahl von Methoden, um Anzeichen für einen möglichen Verschlüsselungsangriff zu erkennen, darunter:

- Verwendung von Hypervisor-APIs, um eine Liste der geänderten Blöcke innerhalb virtueller Maschinen (VMs) nahezu in Echtzeit zu erhalten. Plötzliche Änderungen in der Änderungsrate von Blöcken können auf aktive Malware hindeuten.

- Erkennen von unerwarteten Änderungen in der Größe regelmäßiger Sicherungsaufträge. So kann beispielsweise ein tägliches inkrementelles Backup, das von 1 GB Daten auf 50 GB ansteigt, auf aktive Schadsoftware hindeuten.

- Analyse der während des Backup-Prozesses gesammelten Metadaten zur Erkennung von Änderungen wie der massenhaften Umbenennung von Dateien.

Anomalien führen dazu, dass eine Warnung an das Sicherheitsinformations- und Ereignismanagementtool oder einen anderen Mechanismus gesendet wird, um Maßnahmen des IT-Sicherheitsteams zu veranlassen. Es ist wichtig zu beachten, dass das Scannen von Anomalien keine ausführbaren Malware-Dateien erkennt und nicht verhindern kann, dass diese Dateien Teil des Backups eines Systems werden.

Malware-Scannen – Das Scannen nach Malware während des Backups ist technisch schwierig und nicht notwendig. Das Problem ist, dass das Backup-System keine Malware findet, die die auf dem Host eingesetzten Anti-Malware-Tools nicht gefunden haben, da sie auf begrenztere Versionen derselben Technologie zurückgreifen. Eine Überprüfung unmittelbar nach der Sicherung ist aus demselben Grund sinnlos. Rückwirkende Malware-Scans sind jedoch nützlich, wenn neue Signaturen für zuvor nicht erkennbare Malware verfügbar werden.

Rückwirkende Scans gehen durch die vorhandenen Backup-Daten zurück, um festzustellen, wann in Systeme eingedrungen wurde, und liefern einen Indikator für das letzte saubere Backup.

Diese Funktionen sind kein perfekter Schutz gegen Ransomware-Angriffe und ersetzen nicht die herkömmlichen hostbasierten Scanning-Tools. Sie bieten jedoch einen zusätzlichen Schutz, der zu einer früheren Erkennung von Angriffen und einer schnelleren Wiederherstellung führen kann, so dass sich diese Verbesserungen lohnen.

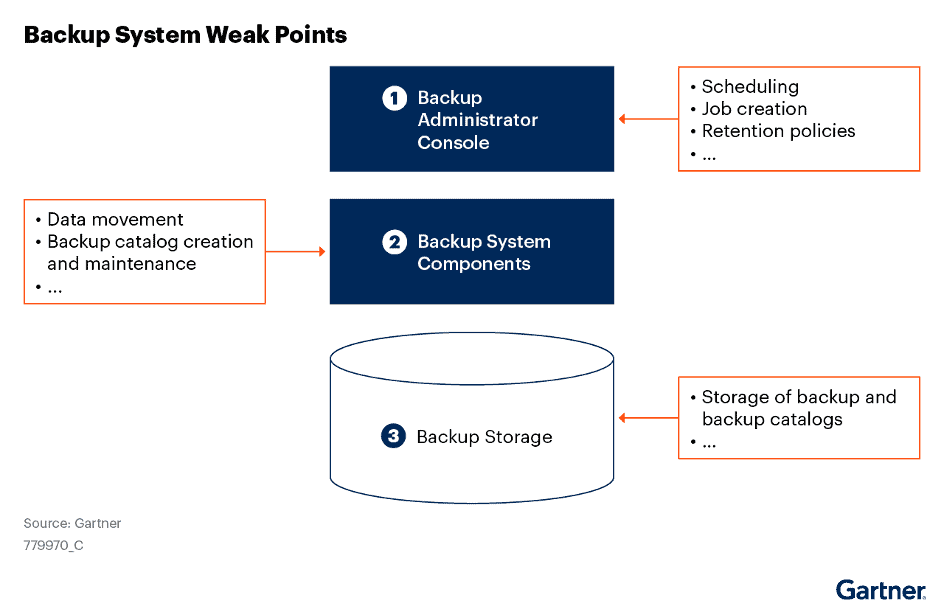

Schützen Sie das Backup-System

Frühe Ransomware-Angriffe konzentrierten sich ausschließlich auf die Verschlüsselung aller Daten, auf die sie Schreibzugriff erhalten konnten, einschließlich des Backup-Systems. Neuere Angriffe zielen aus zwei Gründen speziell auf das Backup-System ab:

- Wenn das Backup-System deaktiviert werden kann, ist der endgültige Ransomware-Angriff effektiver, da Unternehmen keine Daten wiederherstellen können.

- Das Backup-System bietet eine „Roadmap”, um kritische Daten zu finden und ermöglicht gezieltere Angriffe auf Anwendungsserver.

Abbildung 3 veranschaulicht Schwachstellen in Backup-Systemen, die Angreifer ausnutzen können.

| Schwäche | Auswirkung |

| Backup Administrator Konsole | Der Konsolenzugriff ermöglicht es dem Angreifer, das Backup-System zu manipulieren, indem er Richtlinien und Backup-Zeitpläne ändert, Daten löscht und andere wichtige Komponenten des Backup-Systems manipuliert. |

| Komponenten des Backup-Systems | Bei einigen Sicherungssystemen sind mehrere Server in verschiedenen Rollen im Einsatz, etwa für die Datensicherung und die Speicherung von Sicherungskatalogen. Diese zusätzlichen Komponenten stellen alle potenzielle Schwachstellen dar, die für Angriffe auf das Backup-System genutzt werden können. |

| Backup-Speicher | Viele Unternehmen verwenden einen separaten Speicher, um Backups aufzubewahren. Wenn die Speicherkonsole geknackt wird, kann das Gerät gelöscht werden. Falsche Lese-/Schreibberechtigungen können es der Ransomware auch ermöglichen, Backups zu verschlüsseln. |

Tabelle 1: Schwachstellen des Backup-Systems. (Quelle Gartner 12-2022)