Die Zahl der Ransomware-Attacken nimmt weltweit zu, gleichzeitig erpressen die Angreifer immer höhere Lösegelder. Mit einem mehrschichtigen Sicherheitsansatz, der Netzwerk, Storage und Backup berücksichtigt, können Unternehmen ihre Daten und Systeme besser schützen.

Black Basta, BlackCat oder LockBit: Was sich harmlos anhört, hat es in sich. Denn hinter diesen putzigen Namen stecken die Ransomware-Banden, die im Jahr 2022 besonders aktiv waren. Laut einer aktuellen Untersuchung von IDC erpressten sie und andere Hackergruppen bei einem Drittel der Unternehmen weltweit pro Angriff durchschnittlich 150.000 US-Dollar an Lösegeld. Der tatsächliche Schaden kann für die betroffenen Firmen noch höher sein. Denn in der Regel dauerte es fünf Tage, bis die Geschäftsprozesse nach einem Angriff wieder anlaufen konnten. Die Folgen: Umsatzeinbußen sowie genervte Mitarbeiter und Kunden – und demzufolge ein beträchtlicher Imageschaden.

Besonders anfällig für Ransomware-Attacken sind Großunternehmen, so die IDC-Studie weiter. Sie besitzen meist umfangreiche, komplexe Infrastrukturen, die den Angreifern mehr potenzielle Einstiege bieten als die übersichtlichen IT-Landschaften kleiner oder mittelständischer Betriebe. Beliebte Einfallstore sind Phishing-E-Mails sowie infizierte Mail-Anhänge oder Websites. Hinzu kommen diverse Endpunkte wie Cloud-Apps, Mobile und Edge Devices oder Remote-Arbeitsplätze im Homeoffice oder in Co-Working-Spaces.

Aktuelle Ransomware-Attacken zielen auf Unternehmen aller Branchen ab. Allerdings häuften sich in letzter Zeit vor allem Angriffe auf kritische Infrastrukturen wie Krankenhäuser, Banken, Energieversorger oder Behörden. Im letzten Jahr belief sich das durchschnittlich erbeutete Lösegeld laut IDC im Gesundheitswesen auf 250.000 US-Dollar. Die Schadensumme bei Finanzorganisationen lag sogar bei durchschnittlich 300.000 US-Dollar.

Ransomware im Darknet mieten

Neben den Einfallstoren verändern sich auch die Attacken selbst, denn sie werden immer professioneller und perfider. Cyberkriminelle dringen in die Unternehmens-IT ein, um Daten oder Systeme zu verschlüsseln oder zu sperren. Anschließend fordern sie ein Lösegeld, meist in Form von Kryptowährung, um Daten wiederherzustellen oder den Zugriff auf Systeme zu ermöglichen.

Dabei suchen die Hacker inzwischen gezielt nach vertraulichen Informationen, für die sie höhere Lösegelder erpressen können. Außerdem gibt es einen Trend zu Ransomware as a Service (RaaS). Besonders im Darknet bieten Hacker gezielte Ransomware-Attacken als Dienstleistung an. Dabei stellen sie ihren „Kunden“ die erforderliche Infrastruktur und Tools bereit, um Ransomware-Angriffe durchzuführen, ohne dass diese über umfangreiche technische Kenntnisse verfügen müssen. Heißt: Jeder kann für wenig Geld einen Angriff starten.

Klassische Sicherheitstechniken greifen zu kurz

Vor dem Hintergrund dieser Bedrohungsszenarien ist klar: Der beste Ransomware-Vorfall ist einer, der niemals eintritt. Um dies zu erreichen, setzen Unternehmen verschiedene Sicherheitsmaßnahmen und -techniken ein. Zum grundlegenden Schutz gehören:

- 24/7-Monitoring des Netzwerkverkehrs

- Signatur- und verhaltensbasierte Erkennung von Malware

- Sandboxing oder Quarantäne, um potenzielle gefährliche Dateien zu isolieren

- Umfassender Einsatz von Backups und Disaster Recovery

Die Marktforscher von IDC raten Unternehmen dazu, einen mehrschichtigen Sicherheitsansatz zu verfolgen, der über den Einsatz klassischer Security-Lösungen hinausgeht. Data Resilience lautet hier das Zauberwort. Im Mittelpunkt steht dabei neben einem geschärften Sicherheitsbewusstsein innerhalb der Belegschaft der ganzheitliche Schutz von Netzwerk, Storage und Backup. Das Ziel: In einer zunehmend vernetzten Welt die Daten und Geschäftsprozesse von Unternehmen umfassend zu schützen.

Mehrere Verteidigungslinien aufbauen

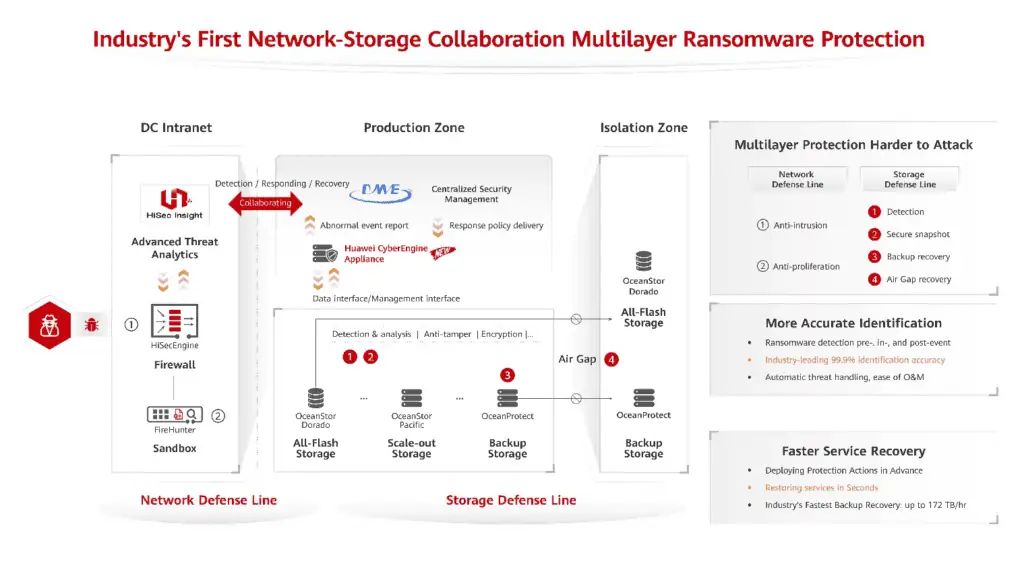

Sicherheitslösungen wie beispielsweise Huawei Multilayer Ransomware Protection (MRP) bauen mehrere Verteidigungslinien auf, um es Angreifern so schwer wie möglich zu machen. Dabei geht es im ersten Schritt um die Netzwerksicherheit. Multi-Layer-Lösungen sichern die Unternehmensnetze durch eine starke Next-Generation-Firewall, Echtzeit-Monitoring und Angriffserkennung im Rahmen von Intrusion Prevention ab. Die erste Barriere soll verhindern, dass Ransomware ins Netzwerk gelangt beziehungsweise sich dort ausbreitet und Daten verschlüsselt.

Bei der nächsten Verteidigungslinie geht es darum, die Speichersysteme abzusichern. Multi-Layer-Lösungen synchronisieren die Daten aus der Netzwerksicherheit in Echtzeit mit der Speicher- und Daten-Management-Engine. Wird potenzielle Malware identifiziert, lässt sich diese unmittelbar isolieren. Am besten schützen Unternehmen ihre NAS- und SAN-Speicherumgebungen zusätzlich durch Verschlüsselung und Sicherheitstools, die das Manipulieren von Daten unmöglich macht.

(Bildquelle: Huawei)

Das Backup nicht vergessen

Neben dem Storage gilt es, die Backup-Umgebungen abzusichern. Denn mitunter versucht Ransomware gezielt, auf Backups zuzugreifen und diese zu verschlüsseln. Wenn dies geschieht, sind Sicherungskopien unbrauchbar und können ohne den Entschlüsselungs-Key der Angreifer nicht wiederhergestellt werden. Wieder andere Ransomware-Varianten sind darauf programmiert, Backups zu löschen oder zu beschädigen, um die Wiederherstellung von Daten zu verhindern.

Mit Multi-Layer-Lösungen lassen sich Isolationszonen umsetzen, um Hauptspeicher und Backup klar abzugrenzen. Oder, um böswillige Dateien per Airgap in einem physisch isolierten Netzwerk zu separieren. Laut den Marktanalysten von IDC hat es sich zudem bewährt, die Backup-Umgebung durch eine mehrstufige Verschlüsselung, sicheren Snapshots und einem WORM-System weiter abzusichern. Bei WORM, kurz für „Write Once, Read Many“, handelt es sich um Speichermedien wie Festplatten oder Flash Storage, auf denen Daten mehrmals überschrieben oder geändert werden können.

Autor: Dr. Michael Lemke. CSO of Huawei Technologies Deutschland