Cyber-Kriminelle konzentrieren sich zunehmend auf Ziele in der Industrie. Gelingt es ihnen, Schadsoftware in OT-Netze einzuschleusen, können sie sensible Safety-Systeme ausschalten und Anlagen zerstören. Hier erfahren Sie, wie sich OT-Netze vor dieser Bedrohung schützen lassen.

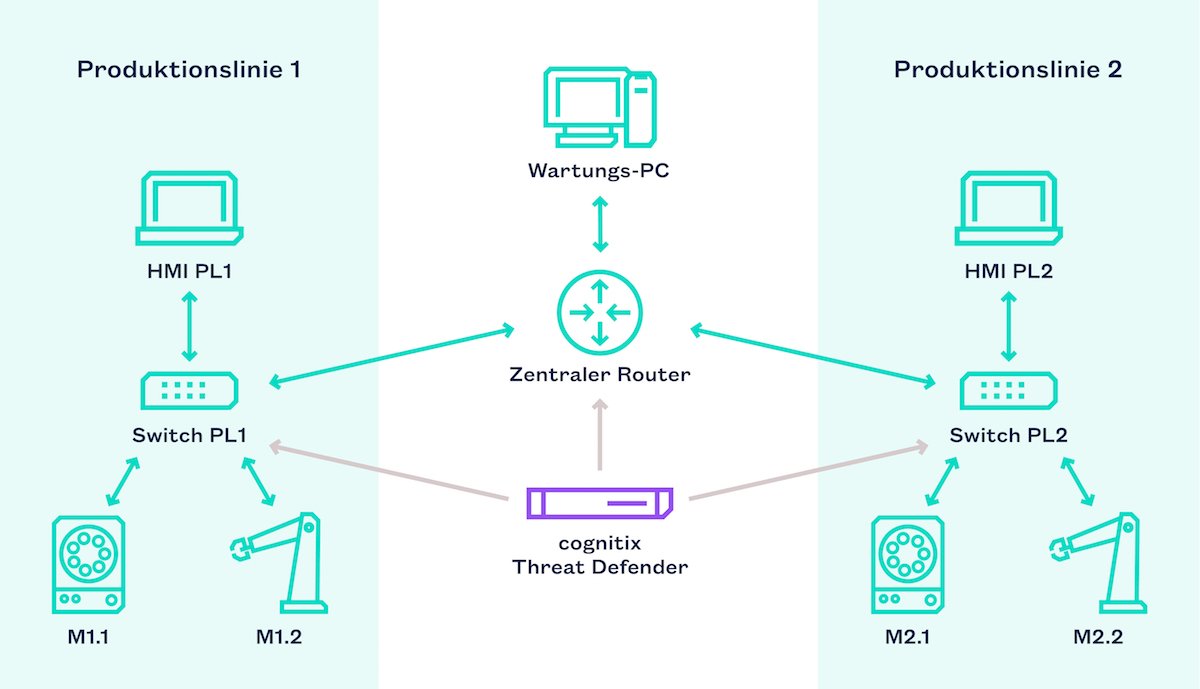

Für die IT-Sicherheit in Produktionsnetzen besteht dringender Handlungsbedarf, denn mit der weiteren Vernetzung von Maschinen und Anlagen durch Industrie 4.0 und IoT nimmt die Anzahl von Sicherheitsrisiken beträchtlich zu. Cyberattacken auf die Informationstechnik in Produktionsumgebungen (Operational Technology, OT) sind häufig erfolgreich, weil die vorhandenen IT-Security-Lösungen keinen ausreichenden Schutz bieten. Hier kommt der cognitix Threat Defender zum Einsatz: mit ihm lässt sich die Sicherheit in OT-Netzen erhöhen.

Aktuelle Bedrohungen für Produktionsnetze

Mit Industrie 4.0 werden Produktionsnetze und Services „smart“ – indem Maschinen und Anlagen, industrielle Steuerungssysteme (Industrial Control Systems, ICS) sowie Automationslösungen online vernetzt und Produktionsnetze flexibler und effizienter gemacht werden. Für den Datentransfer oder für Fernwartungszugriffe wird die bisherige physische Trennung der OT von anderen IT-Systemen und Office-Netzen aufgehoben. OT-Netze, Logistikprozesse oder Systeme der Gebäudeleittechnik werden dadurch anfälliger für Angriffe von außen.

Die Herausforderung: Klassische IT-Sicherheitskonzepte sind für OT-Netze meistens nicht anwendbar. Viele Systeme laufen auf veralteten Betriebssystemen. Sicherheitsupdates oder nachträgliche Härtungsmaßnahmen können häufig nicht umgesetzt werden. Höchste Verfügbarkeits- und Integritätsanforderungen lassen Eingriffe in laufende Systeme oftmals nicht zu. Zudem haben die Anlagen mit Lebenszyklen von 30 und mehr Jahren meist ein geringes Sicherheitsniveau. Risiken entstehen aber nicht nur durch die Onlineverbindungen. Durch infizierte USB-Sticks, mobile Endgeräte wie dem Laptop des Servicetechnikers oder durch eine fehlende Segmentierung des OT-Netzes werden auch offline betriebene Anlagen durch Schadprogramme infiziert.

Wie können OT-Netze geschützt werden?

Ein wirksamer Schutz für die Vertraulichkeit, Integrität und Verfügbarkeit von OT-Netzen ergibt sich aus dem Zusammenspiel von Regeln, Verfahren, Maßnahmen und Tools, wie sie u. a. im Informations-Sicherheits-Management-System (ISMS gemäß ISO/IEC 27000) und der Norm für „Industrielle Kommunikationsnetze – IT-Sicherheit für Netze und Systeme“ (IEC 62443) definiert sind.

Defense-in-Depth-Prinzip (IEC 62443)

So ist in der Norm IEC 62443 ein Defense-in-Depth- Prinzip („gestaffelte Verteidigung“) verankert. Es definiert den Schutz gegen Cyberangriffe (wie bei einer Zwiebel) in mehreren Schichten. Auch wenn eine Sicherheitsschicht überwunden wurde, ist nur ein Teil des Netzes betroffen. Das Gesamtsystem ist noch durch weitere Sicherheitsebenen geschützt. So ist es sinnvoll, die Netzbereiche in unterschiedliche Sicherheitszonen aufzuteilen und gestaffelte Schutzlevel zu vergeben.

Sicherheitszonen, Zonenübergänge und Schutzlevel

Eine notwendige Maßnahme ist daher, unterschiedliche Sicherheitszonen festzulegen und voneinander abzuschotten. Die Zonenübergänge und die Kommunikation zwischen den Zonen können durch Firewalls und entsprechende Filterregeln restriktiv geregelt werden. So lassen sich auch abgesicherte Schleusen-PCs einrichten, um beispielsweise USB-Sticks verwenden zu können.

Für Zonen mit besonders hohem Schutzlevel können Datendioden eingesetzt werden. Eine Datendiode lässt ausschließlich einen Einbahn-Datentransfer zu. In der Gegenrichtung wird der Informationsfluss abgeblockt. Geschützt hinter dieser Datendiode können Maschinen, Anlagen und IT-Systeme somit Daten von der Anlage zum Leitstand oder über öffentliche Netze zum Servicecenter des Herstellers versenden, ohne dass ihre Integrität gefährdet wird.

Absicherung der Fernwartung

Sichere Fernwartungs-Lösungen erlauben den Zugang nur zu einer Sicherheitszone. Dies kann mit einem sogenannten Rendezvous-Server umgesetzt werden, der in der demilitarisierten Zone (DMZ) neben der Firewall installiert wird. Durch diese neutrale Zwischenebene wird eine direkte Verbindung mit dem Internet ausgeschlossen. Hierhin bauen so- wohl der Wartungs-Service als auch der Maschinenbetreiber zum vereinbarten Zeitpunkt verschlüsselte Verbindungen auf. Erst mit deren Rendezvous auf dem Server in der DMZ entsteht die durchgängige Wartungsverbindung zur betreuten Maschine. Diese durchgängige Wartungsverbindung kann zusätzlich durch ein Application Level Gateway separiert werden um Daten zu filtern.

Monitoring der Netzkommunikation (IDS/IPS)

Durch die immer ausgefeilteren Angriffsszenarien und Angriffstechniken werden Cyber-Attacken immer effektiver im Datenstrom von z. B. HTTP, HTTPS, POP3 oder IMAP verschleiert. Die Kommunikation ist größtenteils verschlüsselt und schwer zu über- prüfen. Ein Angriff und die Aktivität von Malware sind deshalb oft nicht auf den ersten Blick zu erkennen. So finden Schadprogramme trotz Firewall und Virenscanner einen Weg in das OT-Netz.

cognitix Threat Defender schließt die Sicherheitslücke von IDS- und IPS-Systemen

cognitix Threat Defender schließt Sicherheitslücken

Ein wesentlicher Nachteil von IDS- und IPS-Systemen ist, dass sie auf Auffälligkeiten im Datenstrom begrenzt sind. Schickt beispielsweise eine beliebige Netzkomponente einen Steuerungsbefehl an eine Zentrifuge, ist im Datenstrom selbst nichts auffälliges und wird deshalb nicht detektiert. Das IDS-System überprüft nicht, ob diese Netzkomponente berechtigt ist, ein solches Signal zu senden. Es überprüft auch nicht, ob dieses Verhalten für diese Netzkomponente ungewöhnlich ist. So können Angreifer Geräte und Anlagenkomponenten im Netz übernehmen, ohne dass dies sofort auffällt.

Der cognitix Threat Defender schließt die Sicherheitslücke von IDS- und IPS-Systemen. Er überwacht den gesamten Netzwerkverkehr und analysiert auch das Verhalten der Netzkomponenten (Assets). Er richtet ein überwachtes sicheres Netzwerk ein, in dem er Verhaltensmuster der Netzwerkgeräte erkennt und definierten Regeln zuordnet. Dabei werden bisher getrennte Funktionen wie Netzwerkanalyse, Intrusion Detection, Asset Tracking und eine dynamische Policy Engine in einem System zusammengeführt.

Mehr erfahren Sie hier über Anomalieerkennung und die Absicherung von IT/OT-Netzen.