Moderne Autos kommunizieren mit den Fahrern, ihrer Umwelt und erhalten Updates aus der Ferne ganz ohne Werkstattbesuch. In Zukunft werden sogar immer mehr autonome Fahrzeuge unterwegs sein. Damit wird IT-Sicherheit ein elementarer Bestandteil des sicheren Straßenverkehrs von morgen. Alois Kliner, Vice President Automotive und Fertigung bei Utimaco, zeigt, welche Rolle dabei vor allem kryptografische Methoden spielen.

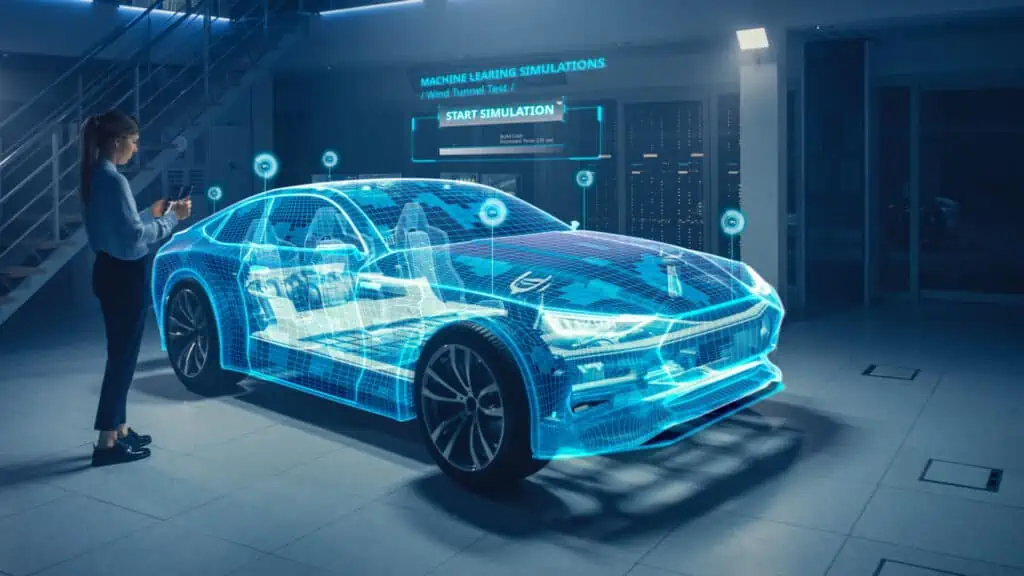

Aktuell vollzieht sich ein Wandel im Bereich der vernetzten Fahrzeuge. Bestanden diese bisher oft aus Dutzenden separaten Steuergeräten für spezifische Aufgaben, sehen wir nun mit sogenannten Software-defined Vehicles den Trend zu weniger, dafür aber leistungsfähigeren Rechnern und einem App-basierten Ansatz. Dadurch werden neue Formen der Nutzerinteraktion möglich und Hersteller können neue Abo-basierte Dienstleistungsmodelle anbieten. Gleichzeitig hat diese Konzentration der Steuerelektronik aber auch ein neues Gefahrenpotenzial. Die neuen, leistungsfähigeren Geräte müssen höchsten Sicherheitsmaßstäben genügen, da durch ihre Kompromittierung wesentlich mehr Schaden angerichtet werden könnte als bei einem alten, spezialisierten Steuergerät.

Drohende Gefahren durch gehackte Fahrzeuge

2022 manipulierte ein Ethical Hacker ein Steuergerät für die Servolenkung, indem er dessen Firmware veränderte und mit Brute-Force-Methoden Zugriff erzwingen konnte. Solche Vorfälle könnten dazu führen, dass Angreifer in der Lage sind, die Lenkung von Tausenden von Fahrzeugen zu steuern, die ebenfalls diese Komponente des Herstellers verwenden. Im selben Jahr nutzte ein Cybersecurity-Forscher eine Schwachstelle in einer beliebten Drittanbieter-App aus und verschaffte sich Zugang zu allen Funktionen von 25 Fahrzeugen weltweit. Daran wird die neue Bedrohungsdimension in Software-defined Vehicles ersichtlich. Vor allem mit Blick auf die kommenden Entwicklungen im Bereich autonome Fahrzeuge sind solche Vorfälle beunruhigend. Würde es Hackern gelingen, ein selbstfahrendes Auto in ihre Gewalt zu bringen, stehen nicht mehr nur Daten und eventuell Geld, sondern Menschenleben auf dem Spiel. Daher muss die Sicherheit aller vernetzten Komponenten in diesen Fahrzeugen stets höchste Priorität haben.

Vertrauen durch autorisierte Updates

Updates der Firmware sind für vernetzte Fahrzeuge essenziell, um potenzielle Sicherheitslücken zu schließen oder neue Funktionalitäten anzubieten. Komponenten werden inzwischen häufig durch drahtlose Firmware Over The Air (FOTA)-Updates auf dem neuesten Stand gehalten. Diese wären ideale Vektoren für böswillige Akteure, um Spyware und Malware an Tausende von Fahrzeugen zu senden. Die Verwendung asymmetrischer Kryptografie für Kommunikation stärkt den Schutz des Fahrzeugs vor gefälschten Updates erheblich.

Damit ein Auto erkennen kann, ob es sich um ein legitimes Update oder einen Angriffsversuch handelt, wird der übermittelte Code digital signiert. Für die Hersteller bedeutet dies, dass sie zunächst von ihren Zulieferern verschlüsselte Software Bundles erhalten, die sie dechiffrieren und anschließend aus diesen Paketen ihre Updates für die entsprechenden Fahrzeuge individuell zusammenstellen. Diese Updates werden dann vom OEM mit einem eigenen Schlüssel erneut signiert. Da solche Updates regelmäßig stattfinden, haben Hersteller einen großen Bedarf an kryptografischen Schlüsseln und einer Lösung zu ihrer Verwaltung und sicheren Aufbewahrung.

Hier kommen Hardware-Sicherheitsmodule (HSM) ins Spiel. Diese Geräte können Zufallszahlen generieren, die für die Erstellung der Schlüssel notwendig sind. Außerdem sind sie vom Hauptspeicher eines Computers unabhängig, es ist also praktisch unmöglich aus der Ferne Zugriff auf die Geräte zu erlangen, was sie zum idealen Aufbewahrungsort privater Schlüssel macht. Für die asymmetrische Kryprografie und die darauf basierenden Public-Key-Infrastrukturen (PKI) ist es elementar, dass die privaten Schlüssel geheim bleiben. Sie werden beispielsweise benutzt, um den bei einem Update übermittelten Code zu signieren. Der öffentliche Schlüssel, der zur Prüfung dient, kann hingegen ganz offen übertragen werden. Aus ihm den privaten Schlüssel zu errechnen, ist nicht mit sinnvollem Aufwand möglich, da hinter der asymmetrischen Kryptografie kaum umkehrbare mathematische Operationen stecken.

Vertrauensvolle Kommunikation

Autonome Autos der Zukunft werden unablässig mit ihrer Umwelt und anderen Fahrzeugen auf der Straße kommunizieren müssen, um sich sicher durch den Verkehr bewegen zu können. Hier liegt ein Gefährdungspotenzial vor allem durch sogenannte Man-in-the-Middle-Angriffe vor, bei denen sich böswillige Akteure in die Kommunikation zwischen zwei Akteuren einschalten und sie manipulieren. Im Straßenverkehr könnte dies drastische Konsequenzen in Form von Unfällen haben. Daher muss auch diese Art der Kommunikation konsequent verschlüsselt werden. Da die Kommunikationspartner eines Autos im Verkehr allerdings dauernd wechseln, ist eine enorme Menge an kryptografischen Schlüsseln notwendig. Das führt dazu, dass die Fahrzeuge ein eigenes HSM in Chip-Form an Bord haben, um diese zu generieren.

Schutz vor Produktpiraterie

Auch die digitale Identität von Komponenten ist für die Sicherheit eines Fahrzeugs von entscheidender Bedeutung: Einfach ausgedrückt ermöglicht sie es den einzelnen Geräten, ihre Authentizität nachzuweisen, was verhindert, dass potenziell unsichere gefälschte Geräte eingebaut werden. Dieses Problem sollte man nicht unterschätzen, denn durch Produktpiraterie entsteht im industriellen Umfeld jedes Jahr ein Schaden in Milliardenhöhe.

Im Automobilbereich ist das Problem besonders kritisch zu sehen, da einerseits Hersteller ungerechtfertigt zur Haftung herangezogen werden könnten, wenn Unfälle auf gefälschte digitale Komponenten zurückzuführen sind. Daraus resultierende Kosten und möglicher Reputationsverlust sollen natürlich vermieden werden. Andererseits kann man kaum davon ausgehen, dass sich kriminelle Produktfälscher an Sicherheitsstandards im Softwarebereich halten werden. Unautorisiert nachgebaute Komponenten müssen also als potenziell unsicher gelten. Im Bereich vernetzter Fahrzeuge oder gar autonomer Autos können immense Gefahren durch ein Eindringen in die Bauteile entstehen. Aus diesen beiden Gründen braucht es ein Verfahren, um Teile einfach, schnell und zuverlässig identifizieren zu können.

Auch hier macht man sich wieder die Kryptografie zunutze: Bei der Produktion vernetzter Komponenten kommt das Verfahren der Key Injection zum Einsatz, das ebenfalls auf PKI beruht und HSMs zur Erzeugung von Schlüsseln einsetzt. Damit wird während der Produktion eine fälschungssichere digitale Identität in die Komponenten eingebracht. Das kann man sich in etwa wie eine zweite, geheime Seriennummer vorstellen. Prüfen lässt sich diese Identität allerdings entlang der gesamten Wertschöpfungskette ganz leicht, da dafür lediglich der öffentliche Schlüssel notwendig ist. Das System im Auto kann sogar selbstständig erkennen, ob ein Teil echt ist. Nur dann wird eine Kommunikation mit dieser Komponente zugelassen.

Die digitale Schrottpresse

Doch auch vernetzte Fahrzeuge und ihre Komponenten erreichen irgendwann das Ende ihrer Nutzungsdauer. Hersteller sind in der Pflicht, Teile über den gesamten Lebenszyklus zu tracken. Bei einer Außerbetriebnahme oder Verschrottung müssen sie dafür sorgen, dass Daten, die eventuell noch in Teilen gespeichert sind, zuverlässig gelöscht werden. Wenn Teile endgültig zerstört werden, sollte damit auch ihre digitale Identität erlöschen, was bedeutet, dass es innerhalb der PKI auch eine Möglichkeit geben muss, um Schlüssel zu deaktivieren.

Für vernetzte Fahrzeuge von heute und autonome Autos der Zukunft ist IT-Sicherheit ebenso wichtig wie eine funktionierende Bremse. Bereits heute werden, mit Hilfe von entsprechenden Vorschriften und Normen, Standards für die Cybersicherheit von SDVs definiert, wie beispielsweise die UNE CE WP 29 und die ISO 21434 , die unter anderem das Lifecycle Management von Komponenten erfordern. Elementar dabei ist, den gesamten Lebenszyklus eines Fahrzeugs von der Produktion einzelner Bauteile über die Nutzung bis hin zur Außerbetriebnahme zu berücksichtigen. Nur so können wir eine vollständig sichere digitale Mobilität gewährleisten.