Um zu verhindern, dass Mitarbeiter im Arbeitsalltag auf nicht autorisierte Tools zurückgreifen und dadurch Sicherheitslücken riskieren, sollten Unternehmen benutzerfreundliche Alternativen bereitstellen – wie virtuelle Datenräume.

Diese bieten nicht nur besseren Schutz vor Sicherheitsrisiken, sondern machen auch die Zusammenarbeit effizienter und sicherer.

In vielen Unternehmen stellt Schatten-IT eine zunehmende Herausforderung dar: Der Trend, dass Mitarbeiter eigenmächtig Softwarelösungen und Technologien außerhalb der offiziellen IT-Struktur einsetzen, birgt erhebliche Risiken – von Datenschutzverletzungen bis hin zu Sicherheitslücken, die den gesamten Betrieb gefährden können. Unternehmen können dem aber ganz gezielt entgegensteuern, indem sie eine Arbeitsumgebung schaffen, in der Mitarbeiter gar nicht erst zu Alternativlösung greifen, weil die bereitgestellten digitalen Tools intuitiv zu bedienen sind und genau die Funktionalitäten bereithalten, die tagtäglich benötigt werden. Eines dieser Tools sind virtuelle Datenräume. Diese bieten eine zentrale und sichere Plattform für den Datenaustausch und die Zusammenarbeit – und erleichtern nicht nur Workflows, sondern schützen Daten und Unternehmen.

Die Gefahren der Schatten-IT

Schatten-IT entsteht, wenn Mitarbeiter auf Anwendungen oder Dienste zurückgreifen, die nicht von der IT-Abteilung freigegeben oder verwaltet werden. Dabei gehen die wenigsten Mitarbeiter die damit verbundenen Risiken bei vollem Bewusstsein ein. Vielmehr sind die Gründe oft pragmatischer Natur: Die offiziellen Systeme sind für die Anwender zu komplex, zu langsam oder bieten nicht die benötigte Flexibilität. Dies führt dazu, dass auf Cloud-Dienste, Messenger-Apps oder private Speicherlösungen zugegriffen wird, um Daten auszutauschen oder zu archivieren. Obwohl dies oft im besten Interesse der Arbeitsabläufe geschieht, sind die Risiken erheblich.

Tools, die nicht von der unternehmenseigenen IT-Abteilung überprüft wurden, können potenzielle Sicherheitsrisiken haben. Wissen die IT-Sicherheitsverantwortlichen nicht vom Einsatz dieser Tools und können sie entsprechend überwachen oder bestehende Sicherheitslücken präventiv durch Patches schließen, werden diese Tools schnell zum Einfallstor für Cyberkriminelle. Das fehlende Monitoring solcher Tools birgt außerdem das Risiko, die Daten vollständig zu verlieren, da keine geregelten Backups oder Schutzmechanismen existieren. Auch beim Thema Compliance führt die Nutzung von nicht freigegebenen Anwendungen oder Diensten schnell zu schweren Verstößen gegen Datenschutzvorgaben wie die DSGVO, insbesondere in stark regulierten Branchen.

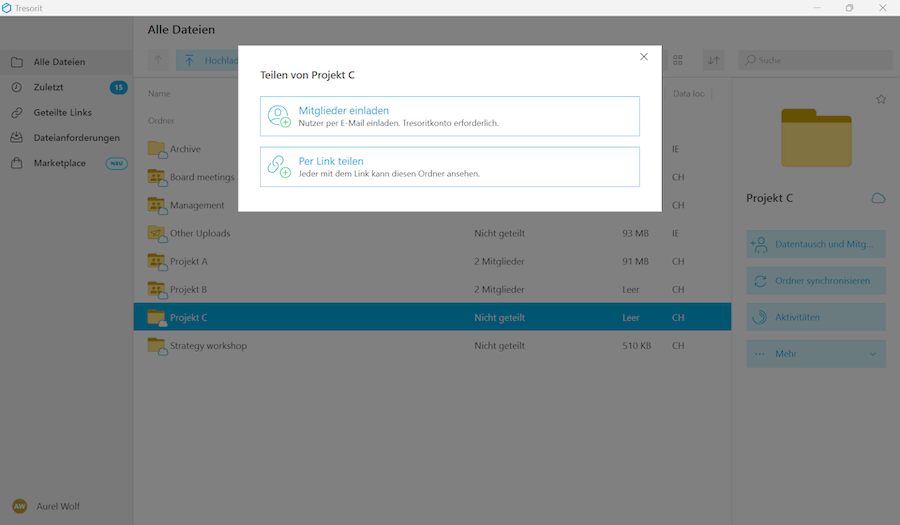

Schnell und einfach Projekte mit anderen teilen (c) Tresorit

Schatten-IT verhindern durch Nutzerfreundlichkeit

Da ein wesentlicher Grund, warum Mitarbeiter auf unautorisierte Tools zugreifen, in deren Nutzungsfreundlichkeit liegt, ist genau hier der Punkt, an dem Unternehmen ansetzen können und müssen. Wollen sie Schatten-IT verhindern, müssen sie eine Lösung bieten, die ebenso einfach zu bedienen ist wie das nicht-autorisierte „Konkurrenzprodukt“. Dazu eignen sich virtuelle Datenräume ganz besonders. Sie sind spezialisierte Plattformen, die für den sicheren Austausch von sensiblen Informationen entwickelt wurden. Daten werden im virtuellen Datenraum abgelegt und weitergegeben. Damit bewegen sich alle Beteiligten in einem geschützten Bereich. Da virtuelle Datenräume allerdings je nach Anbieter verschieden sind, gibt es paar Aspekte, auf die Verantwortliche bei der Auswahl des geeigneten Services achten sollten:

- Nutzungsfreundlichkeit: Die gewählte Anwendung steht in Konkurrenz zu den nicht-autorisierten Lösungen, sollte also deshalb gerade im Hinblick auf die Nutzungsfreundlichkeit überzeugen. Intuitive Bedienoberfläche und Integrationsmöglichkeiten in gängige Programme wie Microsoft Outlook und Teams erleichtern nicht nur die Einführung eines virtuellen Datenraums, sie sorgen auch dafür, dass dieser wirklich genutzt wird.

- Verschlüsselung: Das Herz jeder Datenschutzstrategie ist die Verschlüsselung. Demnach sollte auch der virtuelle Datenraum mit modernsten Verschlüsselungstechnologien gesichert sein. Der Goldstandard ist hier die Ende-zu-Ende-Verschlüsselung nach dem Zero-Knowledge-Prinzip.

- Sicherheitsstandards: Zusätzlich zur Verschlüsselungstechnologie sollten außerdem weitere Maßnahmen wie granular einstellbare Zugriffsrechte ergriffen werden können. Nur so können Verantwortliche sicherstellen, dass nur die Personen Zugriff auf die entsprechenden Daten haben, die zugelassen sind.

- Compliance-Unterstützung: Der virtuelle Datenraum sollte so konzipiert sein, dass er regulatorischen Anforderungen gerecht wird. Dies hilft, den Datenaustausch innerhalb der rechtlichen Vorgaben zu halten und Verstöße zu verhindern.

- Datenresidenz: Auch der Serverstandort ist ein Kriterium, das bei der Auswahl des passenden Angebots für einen virtuellen Datenraum berücksichtigt werden sollte. Ist der eigene Betrieb beispielsweise von der DSGVO betroffen, müssen die Daten auf Servern innerhalb der EU oder in einem als sicheren Drittstaat anerkannten Land gespeichert werden. Anbieter sollten also zumindest eine Auswahl bieten, was den Standort des Servers angeht, auf dem ihr Angebot gehostet wird.

- Praktische Unterstützung: Manche Anbieter haben als Ergänzung zu virtuellen Datenräumen noch zusätzliche Tools im Portfolio. Dazu gehört beispielsweise eine eSign-Funktion, die nicht nur das Leistungsspektrum mancher Anwendungen erweitert, sondern wesentlich dazu beiträgt, Prozesse zu vereinfachen – und dabei zuverlässig Datensicherheit zu gewährleisten. Dadurch lassen sich Fortschritte in der digitalen Zusammenarbeit schnell und mühelos erzielen, was wiederum die Produktivität im Unternehmen nachhaltig steigert.

Integration nicht ohne Schulung

Die Implementierung virtueller Datenräume muss aber nicht nur technisch gelingen, der Faktor Mensch muss ebenso mitgedacht werden. Es ist einerseits entscheidend, Mitarbeiter über die Risiken der Schatten-IT zu informieren und ihnen andererseits zu zeigen, wie sie virtuelle Datenräume in ihren täglichen Workflows einsetzen können und sollen. Ist die Etablierung gelungen, muss die IT-Abteilung regelmäßige Audits und Updates durchführen, um Sicherheit dauerhaft zu gewährleisten.

Fazit: Prävention statt Reaktion

Für Unternehmen, die Schatten-IT im eigenen Unternehmen bekämpfen wollen, sind virtuelle Datenräume eine essenzielle Lösung. Sie bieten eine sichere, transparente und leicht zugängliche Plattform für geschützten Datenaustausch. Durch die Schaffung klarer Strukturen, kompromisslose Nutzungsfreundlichkeit und umfassende Sicherheitsfunktionen tragen virtuelle Datenräume dazu bei, dass Mitarbeiter keine Notwendigkeit mehr sehen, auf unsichere, inoffizielle Tools auszuweichen. Dies stärkt nicht nur die IT-Sicherheit, sondern schützt das gesamte Unternehmen vor unvorhersehbaren Risiken.