Das Feld der Informationssicherheit hat sich in den letzten Jahren stark gewandelt und ist heutzutage komplexer denn je. Zusammen mit der stark gewachsenen Bedrohungslage ist auch die Anzahl und Komplexität der eingesetzten Security-Produkte gestiegen. In vielen Unternehmen haben sich daher interne Security Operations Centern (SOC) als zentrale Stelle zur Sicherstellung der Informationssicherheit und Eindämmung aufkommender Vorfälle etabliert – oder es wird auf die Dienstleistung Dritter zurückgegriffen.

Es verwundert nicht, dass SOC-Mitarbeiter heute mit vielen verschieden Produkte arbeiten. Sie müssen dabei auf eine Vielzahl von Informationsquellen zurückgreifen und in der Lage sein, Sachverhalte schnell korrekt zu bewerten. Eine der größten Herausforderungen besteht darin, sicherheitsrelevante Ereignisse mit der angemessenen Priorität zu bearbeiten und wertvolle Kapazitäten nicht für Events mit geringer Relevanz zu binden.

Kampf gegen die Alarmmüdigkeit

Um die anfallende Daten- und Ereignisflut nicht vollständig manuell analysieren zu müssen, haben sich zentrale Security Information and Event Management (SIEM)-Systeme etabliert. Solche SIEM-Systeme sammeln Daten aus verschiedenen Quellen innerhalb einer IT-Umgebung, etwa Logdaten und Ereignisdaten von Windows und Linux-Systemen, Firewalls, Anti-Virus-Lösungen und Anwendungen. Die besondere Stärke eines SIEM-Systems ist die Korrelation dieser Daten aus den unterschiedlichsten Quellen. Anhand vorher festgelegter Parameter sind SIEM-Systeme sogar in der Lage, Alarme zu generieren.

SOC-Mitarbeiter werden aufgrund solcher Alarme tätig und bearbeiten diese Ereignisse, nach den im Unternehmen festgelegten Verfahrensabläufen. Werden die Parameter zu lose definiert, können sicherheitsrelevante Ereignisse unerkannt bleiben. Eine zu enge Definition wiederum kann zu einer hohen Anzahl von Fehlalarmen führen. Das große Problem dabei: Fehlalarme binden Arbeitskraft und können dazu führen, dass echte kritische Ereignisse nicht rechtzeitig die notwendige Aufmerksamkeit erfahren, oder dass ein Event nicht als kritisch eingestuft wird, weil sich diese Art von Ereignis zuvor als Fehlalarm herausgestellt hat. Doch selbst legitime Alarme können zu kritischen Zuständen in einem SOC führen. Das ist etwa dann der Fall, wenn die aufkommende Ereignismenge die Kapazitäten des SOC überschreitet. Ereignisse können dann nicht mehr zeit- und sachgerecht bewältigt werden.

Über die letzten Jahre hat sich deshalb ein neuer Ansatz in der Informationssicherheit entwickelt: Security Orchestration, Automation and Response (SOAR). Ein SOAR kann nicht nur die aufkommenden Ereignisse automatisch mit zusätzlichen Informationen anreichern, sondern bisher manuell zu erledigende Aufgaben teilweise oder sogar vollständig automatisieren. Durch ein SOAR können also erhebliche Effizienzsteigerungen erzielt werden. Die Reaktions- und Lösungszeit für auftretende Ereignisse wird dadurch wesentlich verbessert. Doch ein SOAR steigert nicht nur die Effizienz, sondern ermöglicht auch die Umsetzung vieler zusätzlicher Prozesse, die die Informationssicherheit im Unternehmen weiter erhöhen. Ein zusätzlicher positiver Effekt ergibt sich durch den Wegfall repetitiver Standardaufgaben. Das reduziert das Risiko für die gefürchtete Alarmmüdigkeit und erhöht die Motivation der Mitarbeiter.

Playbooks: Herzstück einer SOAR-Lösung

Eine SOAR-Lösung erweitert nicht nur die Fähigkeiten eines SIEM-Systems erheblich, sondern ergänzt die gesamte Informationssicherheit mit wertvollen Fähigkeiten. Im Zentrum einer SOAR-Lösung stehen vordefinierte Ablaufpläne, sogenannte Playbooks. Diese Playbooks können durch unterschiedliche Auslöser gestartet werden: zeitgesteuert, bei einem bestimmten Ereignis oder manuell durch einen SOC-Mitarbeiter, um nur einige von vielen denkbaren Möglichkeiten zu nennen.

Ein einzelnes Playbook kann dabei sehr einfach aufgebaut sein oder eine Vielzahl von Aktionen enthalten. Dabei muss ein Playbook nicht statisch definiert werden. Auch vielfältig verzweigte Aktionspfade, bei denen je nach Resultat eines Zwischenschritts einem anderen Pfad gefolgt wird, sind möglich. Moderne SOAR-Lösungen bieten bereits von Haus aus Unterstützung gängiger Security-Produkte, können aber auch auf Speziallösungen adaptiert werden.

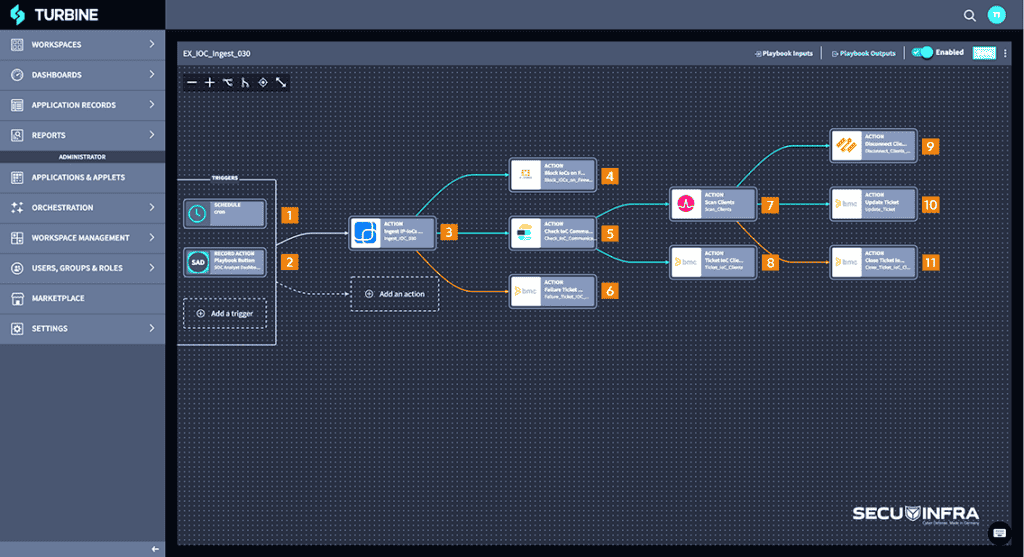

Ein einfaches Beispiel für ein Playbook:

Eine IoC (Indicator of compromise)-Quelle [3] wird regelmäßig [1] automatisiert auf kategorisierte IoCs vom Typ IP-Adresse, überprüft. Alternativ kann dieses Playbook von einem Analysten aus einem SOC Dashboard heraus, ausgelöst werden. [2] Schlägt die Aufgabe fehlt, wird ein Ticket im angebundenen Ticketsystem generiert. [6] Werden zutreffende IoCs erkannt, erfolgt eine Blockierung dieser IP-Adressen an einer Perimeter Firewall. [4] Gleichzeitig wird eine Suche im SIEM auf Kommunikation interner Systeme mit den erkannten IP-Adressen ausgelöst. [5] Bei Treffern wird ein Scan der Endgeräteschutzsoftware auf den entsprechenden Clients gestartet [7] und gleichzeitig ein Ticket mit den entsprechenden Informationen generiert. [8] Fördert der automatisch gestartete Scan Malware zutage, wird die Netzwerkkommunikation des Gerätes unterbunden [9] und das Ticket mit den zusätzlichen Informationen aktualisiert. [10] Bleibt der Scan hingegen ohne Treffer, wird das Ticket mit diesen Informationen aktualisiert und geschlossen. [11]

Umsetzbar sind selbstverständlich diverse Variationen des oben genannten Beispiels. So kann etwa eine Sperre und Logprüfung automatisch ausgelöst werden, die Sperrung auf der Firewall aber erst nach vorheriger Prüfung durch einen Mitarbeiter – auf Knopfdruck – erfolgen.

Auf dem Weg zum eigenen SOAR

Eine modere SOAR-Lösung versetzt SOC-Analysten in die Lage, einen großen Teil Ihrer Arbeit auf der Oberfläche des SOAR-Systems selbst durchzuführen. Sie müssen für Standardaufgaben also nicht mehr auf eine Vielzahl verschiedener Oberflächen zugreifen. Dabei sind die Möglichkeiten einer modernen SOAR-Lösung äußerst umfangreich. Ein SOAR kann beispielsweise Ereignisse nicht nur automatisiert mit allen zur Fallbearbeitung notwendigen Zusatzinformationen anreichern, sondern sogar Tickets erstellen, ergänzen und schließen. Aufgaben, die zuvor mit vielen manuellen Arbeitsschritten verbunden waren, lassen sich nun automatisieren oder derart konfigurieren, dass diese erst nach der Bewertung durch den Analysten ausgelöst werden.

Ein modernes SOAR-System bietet zudem umfangreiche Möglichkeiten, Statistiken und Auswertungen zu erstellen, um auch Managementanforderungen gerecht zu werden. Solche Lösungen sind äußerst anpassungsfähig und können selbst mit umfangreichen Anforderungsänderungen Schritt halten. Der initialen Implementierung einer SOAR-Lösung muss dennoch immer eine sorgfältige Anforderungsanalyse und Planung vorausgehen. Nur dann lässt sich ein Zeit- und Kostenrahmen effektiv bestimmen, Frust bei Beteiligten vermeiden und eine sichere und effektive Umsetzung gewährleisten. Fachbereiche im Unternehmen, die für eine erfolgreiche Implementierung notwendig sind, sollten dabei frühzeitig involviert werden. Besonderes Augenmerk sollte zudem auf der Ausarbeitung eines Rechte- und Rollenkonzepts liegen, welches ebenfalls so früh wie möglich erstellt und im laufenden Prozess stets aktuell gehalten wird.

Selbstverständlich müssen alle diejenigen Produkte, die an das SOAR angebunden werden sollen, bestimmt werden. Anschließend lassen sich Aufgaben festlegen, die das SOAR mit diesen Produkten mit vorheriger Benutzerinteraktion oder vollständig automatisiert durchführen soll. Es hat sich bewährt, die bereits vorhandenen Prozesse als Vorbild zu nehmen und gegebenenfalls zu adaptieren. In einem folgenden Schritt sollten Anwendungsfälle, die bisher aufgrund des entstehenden Aufwands nicht umgesetzt wurden, aber die Informationssicherheit im Unternehmen weiter verbessen, betrachtet und eingeplant werden.

SOC und MDR – Wo liegen die Unterschiede bzw. wie kann MDR ein SOC ergänzen?

Das ist eine Frage, die gar nicht so einfach zu beantworten ist, denn die Aufgaben eines SOC können sich in verschiedenen Organisationen stark unterscheiden. Erfahrungsgemäß verwaltet ein modernes SOC nicht nur Ereignisse, sondern ist im Ernstfall handlungsfähig und leitet direkt wirksame Sofortmaßnahmen ein. Für ein MDR entscheidet sich eine Organisation, um die Tätigkeiten eines moderne SOC teilweise oder vollständig auszulagern, weil die Organisation dadurch vom Wissen des Dienstleisters profitieren, personelle Engpässe überbrücken und Ressourcen sparen kann.

SIEM vs SOAR: Was ist die richtige Wahl für welchen Zweck?

Grundsätzlich ist es wichtig, dass beide Produktarten ihre spezifischen Einsatzzwecke haben und sind nicht dazu gedacht den jeweiligen anderen zu ersetzen. In wenigen Worten gesagt, stellt ein SIEM die Ideallösung zur Sammlung und Verarbeitung großer Mengen Ereignisdaten dar, während ein SOAR die Ideallösung für die Automatisierung komplexer Arbeitsabläufe ist. Ein SOAR sollte im Optimalfall immer an ein SIEM angebunden werden – muss es jedoch nicht zwingend.

Welche Anbieter gibt es?

| Swimlane Turbine | swimlane.com |

| Crowdstrike Falcon Fusion | www.crowdstrike.com/falcon-platform/falcon-fusion |

| D3 Smart SOAR | d3security.com |

| Elastic Security | www.elastic.co/de/security/soar |

| Fortinet Fortisoar | www.fortinet.com/products/fortisoar |

| Google Chronicle SOAR (vormals Siemplify) | cloud.google.com/solutions/security-orchestration-automation-response?hl=de |

| IBM QRadar SOAR | www.ibm.com/de-de/products/qradar-soar |

| Logpoint SOAR | www.logpoint.com/de/produkt/soar/ |

| Microsoft Sentinel | azure.microsoft.com/de-de/products/microsoft-sentinel/ |

| Palo Alto Cortex XSOAR | www.paloaltonetworks.de/resources/datasheets/cortex-xsoar-overview |

| Revelstroke | www.revelstoke.io/platform/ |

| Shuffler | shuffler.io/ |

| splunk SOAR | www.splunk.com/de_de/products/splunk-security-orchestration-and-automation.html |

| The Hive | thehive-project.org/ |

Fazit

Ein zentrale Security Information and Event Management (SIEM) hat sich bewährt, um sicherheitsrelevante Daten aus verschiedenen IT-Systemen zu aggregieren. Allerdings können diese Datenflut sowie eine große Menge von Alarmen auch zum Problem werden. Security Orchestration, Automation and Response (SOAR) ist daher ein sinnvoller Lösungsansatz, um die Verarbeitung von Events zu automatisieren. Eine wichtige Rolle spielen dabei Playbooks, über die alle Prozesse gesteuert werden. Die Implementierung eines SOAR erfordert jedoch eine gründliche Planung, bei der alle Fachbereiche eines Unternehmens mit einbezogen werden sollten. Das erfordert zwar einen hohen initialen Aufwand, doch der Effizienzgewinn durch Automatisierung sowie die höhere IT-Sicherheit sind es allemal wert.