Der Angriffssimulator bietet mit dem Wörterbuchangriff und dem Kennwort-Spray-Angriff zwei Arten von Kennwortangriffskampagnen. Beim Wörterbuchangriff handelt es sich um eine Brute Force-Attacke, die auf einer Wörterbuchdatei basiert. Hier lädt das IT-Team eine Liste von Kennwörtern hoch, die sie auf die vorhandenen Benutzer anwenden. Die grundlegende Idee des Angriffs besteht darin, möglichst viele Kennwörter für ein Konto auszuprobieren. Bei den Spray-Angriffen ist es umgekehrt: Der Angriff testet ein ausgewähltes Kennwort für eine Liste von Benutzerkonten.

Data Loss Prevention und Azure Information Protection

Die Data Loss Prevention (DLP) und Azure Information Protection (AIP) erhöhen die Security Awareness der Nutzer. Sie benachrichtigen automatisch, wenn Informationen das Unternehmen verlassen. Ziel ist es, unbeabsichtigte und versehentliche Freigaben zu verhindern.

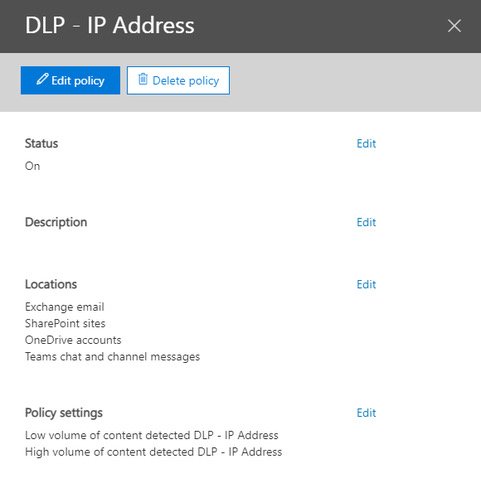

Bild 3 : Security & Compliance Center (Quelle: siller.consulting)

DLP erkennt vertrauliche Daten anhand eines Musterabgleichs mit regulären Ausdrücken und zieht weitere Indikatoren hinzu, um die Erkennungsrate zu verbessern. So ist DLP zum Beispiel in der Lage, Kreditkartennummern von Ticketnummern zu unterscheiden, die ebenfalls 16 Stellen besitzen. Anhand von Prüfsummen ist es zudem möglich, reale Steuerdaten von beliebigen Zeichenfolgen zu unterschieden. Dadurch ist das System in der Lage, vertrauliche Daten zuverlässig zu erkennen.

In Microsoft 365 sind eine Reihe von DLP-Richtlinienvorlagen verfügbar. Die Richtlinien lassen sich im Testmodus ausführen, um die Effektivität und Genauigkeit zu evaluieren, bevor es zur Aktivierung kommt. Die Richtlinien lassen sich auch für die Erkennung von personenbezogenen Daten wie die Führerschein- und Steuernummer auswählen.

Ist die Richtlinie fertig erstellt, kann es bis zu 48 Stunden dauern, bis sie wirksam ist. Sobald ein Mitarbeiter eine Mail oder Datei aus dem Unternehmen verschicken möchte, die nicht genehmigte Inhalte beinhaltet, erhält der Absender eine Benachrichtigung darüber und der Versand wird blockiert.

Azure Information Protection

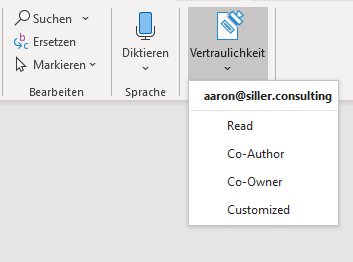

Die Azure Information Protection ermöglicht es dem Absender eine Klassifizierung auf seine Nachricht oder Datei zu geben – ähnlich wie einem Siegel mit dem Begriff „Top Secret“. Das

Anwenden dieses Siegels entscheidet, ob der Empfänger der Nachricht diese lesen, bearbeiten oder öffnen darf. Hierbei kann das IT-Team den Versender einer Mail-Nachricht auch dazu auffordern vor jedem Versand oder jeder Freigabe solch eine Klassifizierung anzuwenden.

Die Software zur Erstellung dieser Klassifizierungen selbst ist bereits Bestandteil im Office Client. Die IT-Abteilung muss sie nur noch freigeschalten.

Bild 4 : Klassifizierung einer Nachricht (Quelle: siller.consulting)

Fazit

Mit Hilfe von Microsoft 365 lässt sich die Security Awareness in Unternehmen steigern. Konstruierte Angriffsszenarien simulieren einen realen Angriff und sensibilisieren Nutzer im Umgang mit Phishing Mails. Zudem lassen sich auch Sicherheitslücken bei der Verwendung von Kennwörtern aufdecken.

Die IT-Abteilung kann ergänzend DLP und AIP dazu nutzen, um Anwender davon abzuhalten vertrauliche Daten aus dem Unternehmen zu verschicken. So lässt sich die Schwachstelle Mensch besser absichern.