OTORIO, Anbieter von Management-Lösungen für Cyber- und Digitalrisiken im Bereich für Operational Technology (OT), hat bekannt gegeben, dass drei bedeutende Hersteller von Mobilfunk-Routern für die Industrie Schwachstellen in ihren Plattformen für Cloud-Management aufweisen: Durch diese sind die Betriebsnetze der Kunden externen Angriffen ausgesetzt.

Diese Problematik wirft Fragen über die Sicherheit der Verbindung von OT mit der Cloud auf und legt die Notwendigkeit von standardisierten Branchenvorschriften zur Beseitigung solcher Sicherheitsrisiken nahe.

Quelle: OTORIO

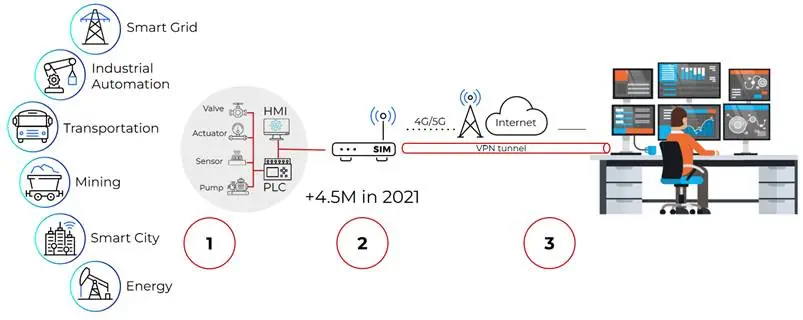

Laut Gavrilov versetzt ein industrieller Mobilfunk-Router mehrere Geräte in die Lage, sich über ein Mobilfunknetz mit dem Internet zu verbinden. Solche Router werden häufig in industriellen Umgebungen eingesetzt, zum Beispiel in Fertigungsbetrieben oder auf Bohrinseln, auf denen herkömmliche kabelgebundene Internet-Verbindungen eventuell nicht zur Verfügung stehen oder nicht zuverlässig sind. Die Hersteller dieser Geräte verwenden Cloud-Plattformen, um ihren Kunden Funktionen wie zum Beispiel Fernverwaltung, Skalierbarkeit, Analysen und Security zu liefern. Die Untersuchung von OTORIO ermittelte jedoch 11 Schwachstellen in den untersuchten Cloud-Plattformen, die die Ausführung von Remote-Code und die vollständige Kontrolle von außen über Hunderttausende von Geräten und OT-Netzwerken ermöglichen – in einigen Fällen sogar über solche, die nicht aktiv für die Nutzung in der Cloud konfiguriert sind.

„Da der Einsatz von IIoT-Geräten immer beliebter wird, ist es besonders wichtig, sich darüber klar zu sein, dass die Plattformen von Cloud-Management von Bedrohungsakteuren ins Visier genommen werden können“, erläuterte Gavrilov auf der Konferenz. „Eine einzelne IIoT-Plattform eines Herstellers, die für die Zwecke der Angreifer ausgenutzt wird, könnte als Dreh- und Angelpunkt für sie funktionieren und auf Tausende von Umgebungen gleichzeitig zugreifen.“

OTORIO entdeckte bei seinen Untersuchungen eine breite Palette von Angriffsvektoren, die auf dem Sicherheitsniveau der Cloud-Plattform des jeweiligen Anbieters beruhen. Darunter sind auch mehrere Schwachstellen in M2M-Protokollen (Machine-to-Machine) und schwache Mechanismen zur Asset-Registrierung. In einigen Fällen ermöglichen diese Sicherheitslücken den externen Angreifern folgende Zugriffe:

- Root-Zugriff über eine Reverse-Shell zu erlangen;

- Geräte im Produktionsnetzwerk zu kompromittieren, um unbefugten Zugriff und Kontrolle mit Root-Rechten zu ermöglichen sowie

- die Funktionsfähigkeit von Geräten zu beeinträchtigen, um sensible Informationen herauszuschleusen und Operationen wie zum Beispiel einen Shutdown durchzuführen.

Einige Angriffe erfordern Identifikatoren wie zum Beispiel den Zugang zur MAC-Adresse (Media Access Control), die Seriennummer oder die IMEI (International Mobile Equipment Identity), um in mit der Cloud verbundene Geräte einzudringen, andere sind hingegen noch nicht betroffen. Ein ernsthaftes Problem, das bei allen drei Herstellern auftritt, besteht darin, dass ihre Plattformen Geräte offenlegen, die nicht für die Verwendung in der Cloud konfiguriert wurden. Darüber hinaus können Attacken auf diese Geräte alle Sicherheitsebenen des Purdue Enterprise Reference Architecture Model für mehrere verschiedene Anbieter umgehen.

www.otorio.com