Die Umsetzung der bevorstehenden EU-Sicherheitsrichtlinien wird durch Budget- und Personalmangel erschwert. Ein günstiger Zeitpunkt also, um auszuloten, welche Dienstleistungen ausgelagert werden können und welche besser intern bleiben sollten.

Ob NIS2-Directive, DORA oder weitere anstehende EU-Vorgaben, viele Unternehmen werden künftig noch stärker damit konfrontiert sein, diese sicherheitsrelevanten Pflichtanforderungen gemäß ihres Geschäftsmodells umzusetzen.

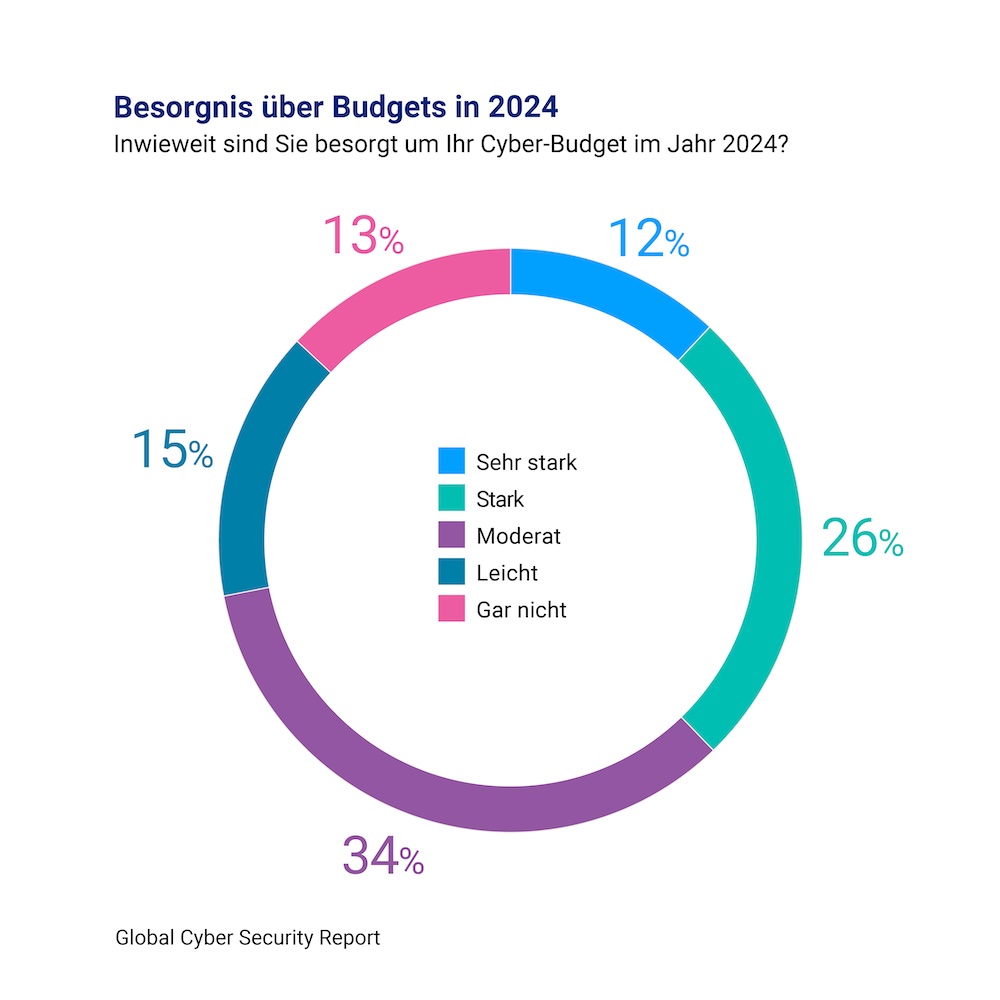

Doch überall wird es knapp: Es fehlt sowohl an ausreichendem Budget als auch an genügend Personal.

Eine weltweite Umfrage des Personaldienstleisters Hays unter rund 1.000 CISOs (Chief Security Officers) ergab in diesem Zusammenhang, dass mehr als die Hälfte der IT-Entscheider zwar ihr Team im vergangenen Jahr erweitert hatten, derzeit aber nicht mehr über ausreichend liquide Mittel verfügen, um weitere Fachkräfte mit hoher Security-Expertise einzustellen. Was ihnen angesichts der bevorstehenden Cybersecurity-Regularien große Sorgen bereitet. Aus dem Fachkräfte-Index desselben Anbieters geht allerdings hervor, dass im deutschen Markt trotz knapper Budgets verzweifelt zusätzliche Posten im Bereich Cybersecurity ausgeschrieben werden. Und das, obwohl viele natürlich damit rechnen, diese Positionen in keinem Fall bis zum Inkrafttreten der Richtlinien besetzen zu können. Doch wer könnte es ihnen verdenken, alle Möglichkeiten auszuschöpfen, um der wachsenden Bedrohungslage Herr zu werden?

Zuerst interne Qualifikationslücken identifizieren

Um dem großen Erfahrungs- und Qualifikationsdefizit – vom Risikomanagement bis zur Modernisierung der IT-Infrastruktur – überhaupt sinnvoll begegnen zu können, braucht es jetzt strategischen Weitblick und Mut zur Priorisierung. IT-Entscheider sollten überlegen, wo die größten Kompetenzengpässe herrschen, was jetzt umgesetzt werden muss, was noch etwas Zeit hat und wie das Zusammenspiel zwischen interner Mannschaft und externer Unterstützung reibungslos funktionieren kann.

„Grundsätzlich sollte man von Anfang an risikoorientiert vorgehen,“ rät Dr. Pia Zachary, Beraterin bei der Business und IT-Beratung Metafinanz. Das kann bedeuten, Simulationstests zu potenziellen Angriffsszenarien durchzuführen, um im Ernstfall zu wissen, was zu tun ist und vor allem, welche Kompetenzen fehlen. „Man muss sich immer vergegenwärtigen, dass Regulatorik eine Reaktion des Gesetzgebers auf etwas ist, das im Markt passiert und dort schwerwiegende Auswirkungen hat. Wenn bei einem Angriff die Hauptsysteme zerstört und die Daten kompromittiert werden, können viele ihren Geschäftsbetrieb nicht aufrechterhalten.“

Und gerade, weil die reelle Risikoabschätzung über die Simulationsumgebungen oder auch im produktiven Betrieb so schwer umsetzbar ist, holen sich viele Betriebe bereits bei dieser „Trockenübung“ externe Unterstützung. „Man möchte sich zuvor mittels externer Expertise absichern, bevor man am offenen Herzen operiert,“ sagt Peggy Jacobs, Principal ebenfalls bei Metafinanz.

Risikoanalyse: Externe liefern neutralen Blick

Aufgrund der klaffenden Personal- und Wissenslücken kommen Externe daher häufig schon bei sensiblen Themen wie der Risikoanalyse und -bewertung mit an den Tisch. Auch Alexander Raschke, Vorstand des Personaldienstleisters für IT-Experten Etengo nimmt in diesem Kontext gerade zunehmend wahr, wie sich Unternehmen für die NIS2-Richtlinie personell in Stellung bringen: „Wir erkennen, dass unsere Kunden je nach Struktur Leitungsgremien bestehend aus CISO, Geschäftsleitung oder auch Risiko-Management bilden, um den Einfluss der Neuerungen auf ihre Organisation zu bewerten, und konkrete Handlungen daraus abzuleiten. Hier werden auch Entscheidungen darüber getroffen, was intern dargestellt werden kann und was extern eingekauft werden soll.“ Dabei geht es vielen in erster Linie darum, interne Sichtweisen, um eine neutrale externe Einschätzung zu ergänzen.

Laut Experten sollte daraus eine Planung resultieren, die vorsieht, dass die interne IT die Überwachung der richtlinienkonformen Prozesse übernimmt. Während die externe Workforce sich auf den „technischen Teil“, also die Steuerung und Überwachung der Netzwerk- und Informationssicherheit sowie das Identitätsmanagement konzentrieren könnte. Spezialisierte Managed Service Provider sowie auch IT-Freiberufler verfügen hier über profundes Knowhow und stehen im Bedarfsfall schnell zur Verfügung. Erprobte Konzepte wie dem Managed NOC (Network Operation Center) oder dem Managed SOC (Security Operation Center) zur Auslagerung komplexer Netzwerk- und Security-Aufgaben eignen sich hierfür hervorragend.

Mitarbeiterschulungen: Externe können auf individuelle Security-Situation eingehen

Aber auch bei den obligatorischen Audits und Mitarbeiter-Schulungen macht es wirtschaftlich und kompetenztechnisch durchaus Sinn, diese an externe IT-Beratungen auszulagern. „Insbesondere Schulungen oder Assessments sind aufgrund der Neutralität geradezu prädestiniert für externe Lösungsansätze,“ weiß Alexander Raschke. Besonders spannend wird es bei technischen Assessments, die spezialisiertes Fachwissen erfordern, das über die übliche interne Qualifikation weit hinausgeht. Warum? Neben der reinen Wissensvermittlung können externe Berater punktgenau auf die spezifischen Abläufe im Unternehmen und den Status Quo des firmeninternen Sicherheitsniveaus eingehen.

Laut jüngster Erhebungen haben sich viele Unternehmen bisher eher dagegen gesträubt, diese Trainings regelmäßig durchzuführen. Sie wollten den hohen Kosten aus dem Weg gehen. Dabei dürften die Kosten für die präventive Sensibilisierung der Mitarbeitenden im Vergleich zu den potenziell um ein Vielfaches höheren Kosten eines Cyberangriffs vernachlässigbar sein. Gerade weil allein technische Sicherheitslösungen zur Abwehr von Cyberbedrohungen nicht ausreichen und man weiß, dass der Mensch die größte Schwachstelle in der IT-Sicherheitskette ist, macht eine permanente Sensibilisierung gemäß neuen Richtlinien in jedem Fall Sinn.

Mit kleinen Schritten zum Ziel

Die Metafinanz-Beraterinnen betonen jedoch, dass sich die lästigen Pflichten nicht ganz so einfach auslagern lassen. „Häufig wird angenommen, dass mit dem Outsourcing auch die Verantwortung an den Dienstleister übergeht. Das stimmt nicht. Ich muss als beauftragendes Unternehmen fortlaufend prüfen, ob Services laut Vertrag erbracht wurden oder ob Mängel bestehen, so Peggy Jacobs.“ Insgesamt raten die Expertinnen: „Es muss nicht immer alles von Anfang an vollumfänglich umgesetzt sein. Mit jedem Baby-Step kann ich in die einzelnen Verbesserungen gehen und dann wird ein Schuh draus. Deshalb sollte man nicht in erster Linie damit beginnen, neue Mitarbeiter zu suchen, sondern vielmehr das Potenzial innerhalb der internen Belegschaft zu erschließen und diese durch externes Spezialwissen zu unterstützen.