Cyberkriminelle tricksen immer öfter die Multi-Faktor-Authentifizierung (MFA) aus, um die Konten von Führungskräften zu übernehmen. Das haben IT-Security-Experten von Proofpoint festgestellt. Sie registrierten einen Anstieg von über 100 Prozent innerhalb der letzten sechs Monate bei Vorfällen, bei denen Cyberkriminelle Zugang zu Cloud-Konten hochrangiger Führungskräfte wichtiger Unternehmen erlangen konnten. Betroffen sind über 100 Unternehmen weltweit mit insgesamt über 1,5 Millionen Arbeitnehmern. Für ihre Attacken nutzten die Kriminellen EvilProxy. Dabei handelt es sich um ein Phishing-Tool mit einer Reverse-Proxy-Architektur, die es den Angreifern ermöglicht, MFA-geschützte Anmeldedaten und Session-Cookies zu stehlen.

Die Proofpoint-Experten schätzen diese neuen Attacken ein: „Anmeldedaten von Mitarbeitern sind bei Cyberkriminellen sehr begehrt: Sie können Zugang zu wertvollen oder sensiblen Unternehmensinformationen und Benutzerkonten bieten. Während Zugangsdaten grundsätzlich eine Vielzahl von Angriffsmöglichkeiten bieten, sind nicht alle Zugangsdaten gleich wertvoll. Wie unsere Untersuchungen zeigen, nehmen die Kriminellen oft bestimmte Funktionen oder Abteilungen ins Visier. Dabei müssen sie ihre Methoden und Techniken ständig weiterentwickeln, z.B. um die Multi-Faktor-Authentifizierung auszuhebeln. Entgegen der landläufigen Meinung ist MFA kein Allheilmittel gegen ausgeklügelte Cloud-basierte Angriffe. Einmal eingedrungen, können sich böswillige Akteure unentdeckt in der Umgebung eines Unternehmens verstecken und nach Belieben raffinierte Angriffe durchführen. MFA-Bypass-Phishing-Kits von der Stange sind mittlerweile allgegenwärtig und ermöglichen es auch technisch nicht versierten Kriminellen, eine Phishing-Kampagne zu starten und Mitarbeiter zur Herausgabe ihrer Kontodaten zu verleiten.“

Reverse-Proxy-Missbrauch

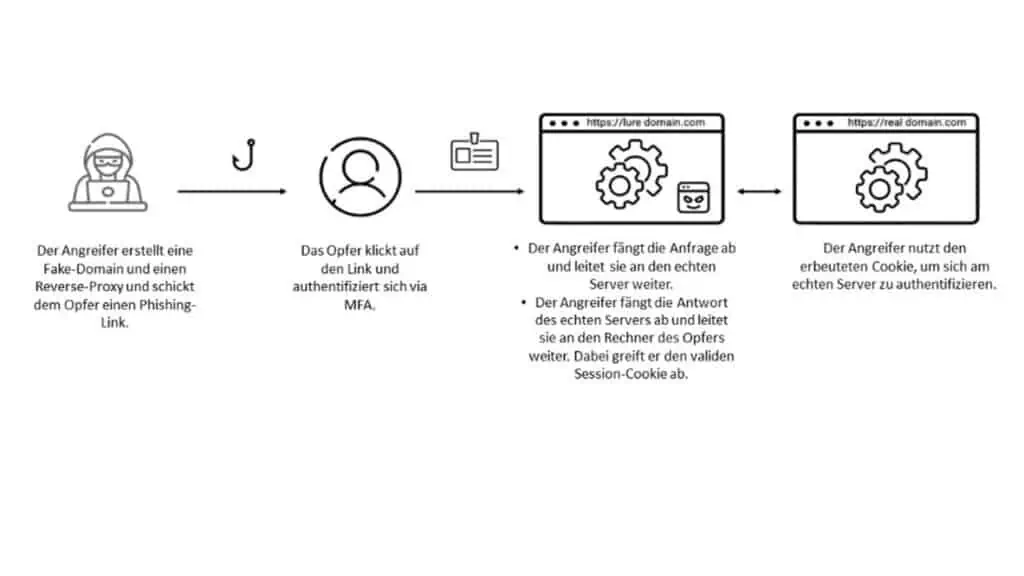

Der zunehmende Einsatz von MFA hat zur Verbreitung von Phishing-Kits und -Tools geführt, die helfen, diese Sicherheitsebene zu umgehen. Cyberkriminelle setzen zunehmend Adversary-in-the-Middle (AitM)-Phishing-Kits wie EvilProxy ein, um Anmeldedaten und Sitzungs-Cookies in Echtzeit zu stehlen (Abbildung 1).

Abbildung 1: AitM Transparent Reverse Proxy

Aufgrund des Do-it-yourself-Charakters von Open-Source-Kits haben Cyberkriminelle die Chance ergriffen, MFA-Phishing-as-a-Service (PhaaS) zu entwickeln. Folglich können selbst technisch wenig versierte Kriminelle Anmeldedaten für eine Vielzahl von Online-Diensten erbeuten (z.B. für Gmail, Microsoft, Dropbox, Facebook und Twitter).

Heutzutage muss ein Angreifer nur noch eine Kampagne über eine Point-and-Click-Schnittstelle einrichten, mit anpassbaren Optionen wie Bot-Erkennung, Proxy-Erkennung und Geofencing. Diese relativ einfache und kostengünstige Schnittstelle hat ein Einfallstor für erfolgreiche MFA-Phishing-Aktivitäten geöffnet. Bei EvilProxy handelt es sich um ein solches allumfassendes Phishing-Kit, das einfach zu erwerben, zu konfigurieren und einzurichten ist.

Die Effektivität von EvilProxy als Phishing-Tool ist gemeinhin bekannt. Allerdings mussten die Experten von Proofpoint eine besorgniserregende Lücke im Bewusstsein der IT-Security-Verantwortlichen über die Risiken und potenziellen Konsequenzen feststellen, beispielsweise Business Email Compromise (BEC) und Account Takeover (ATO).

Phase 1: Phishing mit EvilProxy

Seit Anfang März beobachten die Spezialisten von Proofpoint eine Kampagne, die EvilProxy nutzt, um Tausende von Microsoft 365-Benutzerkonten anzugreifen. Das Gesamtaufkommen dieser Kampagne ist beeindruckend: Zwischen März und Juni 2023 wurden etwa 120.000 Phishing-E-Mails an Hunderte von Zielorganisationen auf der ganzen Welt gesendet.

In der Phishing-Phase ihrer Angriffe setzten die Kriminellen vor allem drei Techniken ein:

- Markenimitation: Die Absender geben sich als vertrauenswürdige Dienste und Anwendungen aus, z. B. Concur Solutions, DocuSign und Adobe.

- Blockierung von Scans: Die Angreifer nutzten einen Schutz vor Cyber-Security-Scan-Bots, um Sicherheitslösungen die Analyse ihrer bösartigen Websites zu erschweren.

- Mehrstufige Infektionskette: Die Angreifer leiten den Datenverkehr über offen zugängliche legitime Weiterleitungen um, darunter YouTube, gefolgt von zusätzlichen Schritten wie bösartigen Cookies und 404-Weiterleitung.

Um ihre E-Mails vor automatischen Scanning-Tools zu verbergen, verwenden die Angreifer eine spezielle Kodierung der E-Mail und nutzen legitime Websites, die gehackt wurden, um ihren PHP-Code hochzuladen und die E-Mail-Adresse eines bestimmten Benutzers zu entschlüsseln.

Nach der Entschlüsselung der E-Mail-Adresse wird das Opfer auf die endgültige Website weitergeleitet – die eigentliche Phishing-Seite, die speziell auf die Organisation des Ziels zugeschnitten ist.

Abbildung 2: Beispiel für die Imitation einer Marke („SAP Concur“) als Teil einer umfangreichen bösartigen Kampagne

Phase 2: Konto-Kompromittierung

Die Liste der anvisierten Nutzer umfasst viele hochrangige Ziele, z. B. Geschäftsführer, Unternehmensleiter, C-Level Executives und VPs in führenden Unternehmen. Diese Personen werden von den Kriminellen besonders geschätzt, weil sie potenziell Zugang zu sensiblen Daten und Vermögenswerten haben. Sobald ein anvisierter Benutzer seine Anmeldedaten eingegeben hat, können sich die Angreifer innerhalb von Sekunden bei seinem Microsoft 365-Konto anmelden. Das deutet auf einen rationalisierten und automatisierten Prozess der Kriminellen hin.

Nicht alle Benutzer, die auf die anfängliche Phishing-Kampagne hereingefallen sind und ihre Anmeldedaten preisgegeben haben, werden von den Angreifern weiter ausgenutzt. Im Gegensatz zu anderen bösartigen Kampagnen, die Proofpoint beobachtet hat, bevorzugen die Angreifer in diesem Fall eindeutig „VIP“-Ziele und ignorieren diejenigen, die für sie von geringerem Wert sind. Dieses Vorgehen deutet darauf hin, dass sich die Cyberkriminellen organisatorische Informationen über das Opfer zunutze machen, die aus anderen, höchstwahrscheinlich öffentlich zugänglichen, Quellen stammen.

Unter den Hunderten von kompromittierten Benutzern waren etwa 39 Prozent Mitarbeiter der obersten Führungsriege („C-Level“), davon 17 Prozent Finanzvorstände und 9 Prozent Präsidenten und CEOs. Die Angreifer zeigen auch Interesse an der unteren Führungsebene und konzentrieren ihre Bemühungen auf Mitarbeiter mit Zugang zu Vermögenswerten oder sensiblen Informationen.

Phase 3: Missbrauch nach Kompromittierung

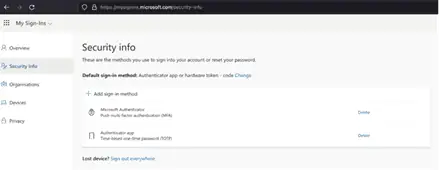

Sobald die Angreifer sich Zugriff auf das Konto eines Opfers verschafft haben, setzen sie sich in der Cloud-Umgebung des betroffenen Unternehmens fest. Bei mehreren Gelegenheiten nutzten die Angreifer eine native Microsoft 365-Anwendung, um MFA-Manipulationen durchzuführen. Mithilfe von „My Sign-Ins“ (Abbildung 3) konnten die Angreifer ihre eigene Multi-Faktor-Authentifizierungsmethode hinzufügen und so dauerhaften Zugriff auf kompromittierte Benutzerkonten herstellen. Dabei bevorzugen sie die Methode über eine Authentifizierungs-App mit Nachricht und Code.

Abbildung 3: Microsofts My Sign-Ins-Anwendung, die von Angreifern zur MFA-Manipulation ausgenutzt wird

Empfehlungen zum Schutz vor Angriffen auf Cloud-Konten

- E-Mail-Sicherheit: Überwachen und blockieren Sie E-Mail-Bedrohungen, die auf Ihre Benutzer abzielen.

- Effektive Lösungen zur Prävention von Business Email Compromise (BEC) können praktische Angriffsflächen erheblich minimieren.

- Cloud-Sicherheit: Nutzen Sie eine spezifische Lösung, um die Kompromittierung von Konten und den unbefugten Zugriff auf sensible Ressourcen innerhalb Ihrer Cloud-Umgebung festzustellen.

- Diese Lösung sollte eine genaue und rechtzeitige Erkennung sowohl der ersten Konto-Kompromittierung als auch der Aktivitäten nach der Kompromittierung bieten, einschließlich Informationen zu missbrauchten Diensten und Anwendungen.

- Sie sollten automatische Abhilfemaßnahmen einsetzen, um die Verweildauer der Angreifer und den potenziellen Schaden zu verringern.

- Web-Sicherheit: Isolieren Sie potenziell bösartige Sitzungen, die durch Links initiiert werden, die Ihre Mitarbeiter in E-Mails empfangen.

- Sicherheitsbewusstsein schaffen: Sensibilisieren Sie die Benutzer für die Risiken bei der Verwendung von Microsoft 365.

- FIDO: Erwägen Sie die Einführung von FIDO-basierten physischen Sicherheitsschlüsseln.

www.proofpoint.com