Das folgende Konzept bietet einen Ansatz für geschlossene Netzwerke, der sowohl aktuelle Verschlüsselungstechnologien als auch post-quantenkryptographische Verfahren gegen die Bedrohung durch Quantencomputer integriert.

Dem vorliegenden Modell liegt der Gedanke zugrunde, ein Kommunikationssystem so zu strukturieren, dass es bereits mit den aktuell verfügbaren Algorithmen, also RSA und ECC gegen die Bedrohungen mittels Quantencomputer geschützt werden kann und dass diese Algorithmen durch neue Algorithmen der Post-Quanten-Kryptographie ersetzt werden können. Gleichzeitig soll erreicht werden, dass den verschiedenen Formen von Cyberangriffen verlässlich begegnet werden kann, dass sie abgewehrt werden können.

Die Quantenkryptographie setzt kryptographische Verfahren ein, die auf quantenmechanischen Effekten basieren. Die Post-Quanten-Kryptographie basiert auf mathematischen Verfahren und nicht wie Quantenkryptographie auf Quantenphysik. Während die Lösungen der Post-Quanten-Kryptographie für offene Netze konzipiert sind, beschränkt sich das nachfolgend beschriebene Sicherheitssystem auf geschlossene Netze, die systemtechnisch nicht begrenzt sind und daher durchaus groß werden können.

Angenommen wird hierbei, dass für das geschlossene Netz das Internet als Netz benutzt wird. Jeder Netzknoten des geschlossenen Netzes lässt nur Zugangsversuche von Netzknoten des geschlossenen Netzes zu und verlangt eine Authentisierung.

Aufbau und Integration von Netzknoten

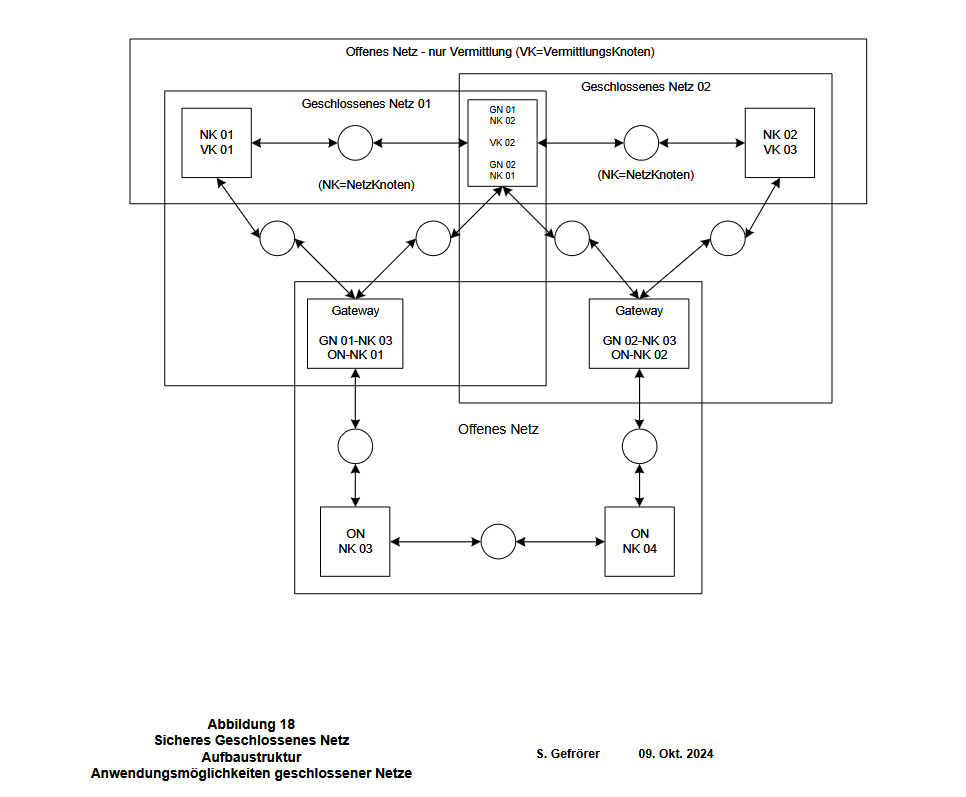

Das geschlossene Netz kann um neue Netzknoten erweitert werden, die als Bestandteil des geschlossenen Netzes alle Anwendungen anbieten können. Als Bestandteil des offenen Netzes muss der Netzknoten aber auf Vermittlungsfunktionen (Schicht 3 des OSI-Modells ) beschränkt sein, um die Sicherheit des Netzknotens nicht zu gefährden. Mittels Firewall wird dies realisiert. Der Netzknoten des geschlossenen Netzes kann also über das Leitungssystem des offenen Netzes erreicht werden.

Soll ein Netzknoten in ein geschlossenes Netz basierend auf das offene Netz aufgenommen werden, so erhält er unterschiedliche IP-Adressen für seine Zugehörigkeit zum offenen und zu geschlossenen Netz. Änderungen von IP-Adressen von Netzknoten als Bestandteile des geschlossenen Netzes sind unkritisch, weil ein Netzknoten dann die Kommunikationsfunktion innerhalb seines Netzes verliert. Änderungen von IP-Adressen von Netzknoten als Bestandteile des offenen Netzes sind dagegen kritisch und müssen überwacht werden.

Anders als bei den Sicherheitssystemen in offenen Netzen wird hier angenommen, dass die Schlüsselsysteme nicht dezentral, sondern zentral generiert werden. Ein zentraler Netzknoten generiert für alle Netzknoten des geschlossenen Netzes die Schlüsselsysteme.

Die Sicherheit der Kommunikation beruht darauf, dass die Kommunikation zwischen den public- und private key-Instanzen einfach oder auch ausreichend oft mehrfach ver- bzw. entschlüsselt wird und dass dabei der ver- bzw. entschlüsselte Wert jeweils mit unterschiedlichen Werten modifiziert wird. Mit den skizzierten Mechanismen für sichere Kommunikation können die mit den Modifikationsdaten attributierten Schlüsselsysteme oder nur die Modifikationsdaten aktualisiert werden.

Die beidseitige Kommunikation aus dem geschlossenen Netz mit außen sollte nur über einen Gateway möglich sein, welcher alle Prüfungen durchführt. Der Gateway ist dann zum einen ein Knoten des geschlossenen Netzes und zum anderen ein Knoten des offenen oder eines anderen geschlossenen Netzes.

Anwendungsbeispiele

In einem offenen Netz gibt es bekanntlich mehrere Erscheinungen von Überweisungsbetrug: Gefälschte Banküberweisungen, Phishing beim Online-Banking, Kenntnis der IBAN und der Kontodaten, Kartenmissbrauch u.a.m. Die Betrüger werden immer intelligenter und die Betrugsfälle nehmen zu. Deshalb wurde jüngst in den Medien das Online-Banking im Internet für die Zukunft bereits infrage gestellt.

In einem geschlossenen Netz können alle genannten Erscheinungen von Überweisungsbetrug erfolgreich behandelt werden, indem sichergestellt wird, dass jede Überweisung innerhalb des geschlossenen Netzes bis zum Konteninhaber der empfangenden Überweisung verfolgt werden kann.

In einem offenen Netz sind die Probleme der Steuerhinterziehung meist unter Verwendung von Briefkastenfirmen nach wie vor vorhanden. In einem geschlossenen Netz lassen sich die Möglichkeiten von Steuerhinterziehung unter Nutzung von Briefkastenfirmen eingrenzen. Vertrauenswürdige und auch nur partiell vertrauenswürdige, also personenbezogen vertrauenswürdige Banken kennen auch bei Briefkastenfirmen die Eigentümer der Briefkastenfirma.

Lösegeld-Trojaner könnten ebenfalls in einem geschlossenen Netz installiert werden. Das Auffinden des Angreifers ist auch hier möglich, selbst dann, wenn die Lösegeld-Forderung per Post geschickt wird.

Folglich ist bei dem offenen Netz, also dem Internet, die Gefahr von Cyberangriffen sehr hoch. Es macht eigentlich wenig Sinn, die Kommunikation gegen künftige Quantencomputer zu schützen, ohne die Gefahr von Cyberangriffen weitgehend zu reduzieren. Dies erscheint aber in einem offenen Netz auch in Zukunft kaum erreichbar. Dieses Problem ist bei dem hier detailliert beschriebenen Konzept eines geschlossenen Netzes weitgehend lösbar.

Während beim offenen Netz bei dezentraler Schlüsselerzeugung die genannten Sicherheitsprobleme auch bei Verwendung von Algorithmen der Post-Quanten-Kryptographie bestehen bleiben, sind sie bei dem hier beschriebenen Konzept für ein geschlossenes Netz mit zentraler Schlüsselerzeugung und mit zentraler Vermittlung der Kommunikation von Netzknoten weitgehend lösbar, vor allem weil nicht authentifizierte Kommunikationsanforderungen abgewehrt werden.

Eine detaillierte Beschreibung zeigt Aufbaustrukturen in formalen grafischen Darstellungen. Sie erlauben es, die beschriebenen Abläufe leicht nachzuvollziehen.

Autor: Stanislaus Gefrörer