Unternehmensprozesse werden nicht nur komplexer, sie werden auch digitaler. So ist die Kommunikation zwischen Maschinen inzwischen eher die Regel als die Ausnahme. Das Problem: Wachsende Ansprüche an die Cybersicherheit überfordern viele Unternehmen.

Laut der Studie „Cybersecurity in Deutschland 2022“, die das Research- und Beratungshaus International Data Corporation (IDC) in Zusammenarbeit mit secunet umgesetzt hat, sehen Firmen in Deutschland die Sicherheitskomplexität (27 %), Datenschutz/Privacy (21 %), Cybersecurity-Personal-/Fachkräftemangel (19 %) und die Sicherheit von vernetzten Umgebungen (18 %) als die größten Herausforderungen bei ihrer IT-Sicherheit. Fast zwei Drittel (61 %) gaben außerdem an, bereits einen akuten Fachkräftemangel zu haben oder erwarten ihn für 2023.

Das führt dazu, dass an vielen Stellen nicht genügend in die Cybersicherheit investiert wird. Die Bundesregierung hat das mittlerweile erkannt und mit dem IT-Sicherheitsgesetz 2.0 moderne Leitlinien für die IT-Sicherheit geschaffen. Es bietet Unternehmen Orientierungshilfe – egal, ob sie rechtlich davon betroffen sind oder nicht.

Das IT-Sicherheitsgesetz: Keine Pflicht, aber Vorbild für die Industrie

Das IT-Sicherheitsgesetz (IT-SiG) ist seit 2015 eines der entscheidenden Gesetze, mit denen die Bundesregierung Behörden und die Bevölkerung vor Cyberangriffen und ihren Folgen schützen will. Betroffen sind vor allem Betreiber Kritischer Infrastrukturen (KRITIS) in den Bereichen Energie, Wasser, Ernährung, Informationstechnik und Telekommunikation, Transport und Verkehr sowie Gesundheit. Mit Inkrafttreten des IT-SiG 2.0 im Jahr 2021 sind der Sektor Siedlungsabfälle und alle so genannten „Unternehmen im besonderen öffentlichen Interesse“ (UBI) hinzugekommen. Diese Unternehmen werden zur strukturellen Modernisierung ihrer Cybersicherheitskonzepte verpflichtet. Angefangen bei durchdachten Netzwerkstrukturen, die Risiken bereits von vornherein berücksichtigen, umfasst dies auch eine systematische Ordnung der Netzwerkzugänge und geeignete Mittel zur frühzeitigen Angriffserkennung.

Alles Themen und Herausforderungen, die auch in der Industrie bekannt sind. Denn die fortschreitende Automatisierung und maschinelle Kommunikation im Industriellen Internet der Dinge (IIoT) stellen auch hier hohe Ansprüche an die Cybersicherheit. Doch fehlen gerade mittelständischen Unternehmen oftmals das Know-how und das Fachpersonal, um im Schadensfall vorbereitet zu sein und schnell reagieren zu können. Deshalb empfiehlt es sich auch für sie, sich an den Standards des IT-SiG zu orientieren. Dies bietet gleich mehrere Vorteile:

1. Effektivität: Die umgesetzten Maßnahmen sind transparent, messbar und alltagserprobt.

2. Planbarkeit: Die Maßnahmen werden für mehrere Jahre und aufeinander aufbauend strukturiert, sodass Unternehmen Budgets frühzeitig definieren und verbindlich planen können. So werden Cybersicherheitsprojekte nicht zum „Fass ohne Boden“.

3. Versicherbarkeit: Cybersicherheitsmaßnahmen dienen der Risikominimierung, können jedoch keinen einhundertprozentigen Schutz bieten. Für den Schadensfall lohnt sich deshalb eine Cyber-Versicherung. Diese greift aber nur, wenn gewisse Mindeststandards eingehalten werden.

Wie sichere ich meine Produktionsumgebung ab?

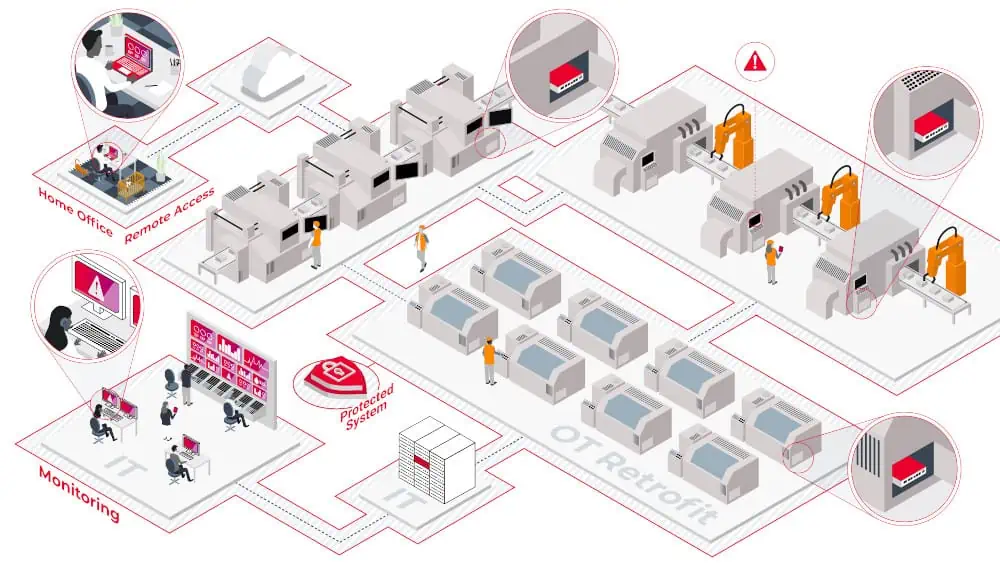

Die Basis für Cybersicherheit bildet eine Ist-Analyse. Anhand dieser lassen sich sinnvolle Maßnahmenpläne ableiten. secunet, IT-Sicherheitspartner der Bundesrepublik Deutschland, berät Unternehmen über alle Aspekte der Cybersicherheit hinweg und unterstützt diese bei der Implementierung einer professionellen und individuellen Sicherheitsinfrastruktur. In drei Schritten werden dabei zunächst bestehende Systeme, darunter auch veraltete Legacy-Geräte, vollständig erfasst. Auf Basis dessen werden Risiken bestimmt, bewertet und Anforderungen festgestellt. Im zweiten Schritt werden die passenden Maßnahmen definiert, die zur notwendigen Sicherheit der vernetzten Systeme führen. Dabei spielt auch das sogenannte Retrofitting eine Rolle, das Vernetzen bestehender und teilweise veralteter Maschinen und Anlagen. Abschließend werden die Übertragungswege zwischen Maschine und Verarbeitungsort abgesichert. Dabei handelt es sich oftmals um hybride Infrastrukturen, beispielsweise der eigenen Infrastruktur oder der Cloud. Auch kann der Einsatz einer vertrauenswürdigen „Private Cloud“ sinnvoll sein, um die Vorteile der zuvor genannten Betriebsarten zu kombinieren und zudem die Datenhoheit zu behalten.

Ganzheitliche IT-Sicherheit

Neben den Maßnahmen zur Absicherung der Produktions- und Prozessumgebung braucht es ein ganzheitliches Cybersicherheitskonzept, welches das Gesamtunternehmen betrachtet. Die häufigsten Risiken, insbesondere für produzierende Unternehmen, kommen dabei aus den Bereichen, die mit dem Internet kommunizieren, also von außen erreichbar sind. Dazu zählen unter anderem der Office-Bereich oder externe Zugänge wie beispielsweise Fernwartungszugänge verschiedener Maschinen- und Anlagenhersteller.

Durch sogenannte Penetrationstests können einzelne Systeme oder Infrastrukturen auf Sicherheitslücken untersucht werden. Anhand der Ergebnisse werden im Anschluss daran effektive Maßnahmen für einen wirksamen Schutz abgeleitet. Diese beginnen bei präventiver „Basis-Security“ wie Optimierungen der Firewalleinstellungen, Netzwerksegmentierungen oder Zugriffsberechtigungen. Auch Awareness-Schulungen gehören dazu, die Mitarbeiter und Führungskräfte für das Thema Cybersecurity sensibilisieren. Nicht zu vernachlässigen ist das Thema „Disaster Recovery“, also das Wiederherstellen des Geschäftsbetriebs nach einem Sicherheitsvorfall. Hier sind automatisierte und funktionierende Backup-Systeme essentiell.

Eine weitergehende Maßnahme ist das sicherheitstechnische Abkoppeln veralteter Maschinen von der vernetzten Infrastruktur durch die Nutzung von gehärteten Industrial PCs („Secure Edge“). Die Maschine ist so nur noch indirekt angebunden und kann von außen nicht erkannt und kompromittiert werden. Dies trägt dazu bei, Angriffe zu erschweren und Risiken zu reduzieren. Angriffserkennungssysteme ermöglichen das frühzeitige Erkennen eines Vorfalls. Je kürzer die Erkennungszeit, desto effektiver können Schäden eingedämmt werden. Dies setzt voraus, dass das System genutzt werden kann und Reaktionsmaßnahmen und Verantwortlichkeiten vorab definiert sind. Auch hierbei bietet das IT-SiG 2.0 eine Orientierungshilfe für den effektiven Aufbau und Einsatz solcher Systeme.

Cybersecurity als Erfolgsfaktor

Langfristig können nur jene Unternehmen wettbewerbsfähig bleiben, denen es gelingt, zusätzliche Mehrwerte der Digitalisierung zu schaffen und gleichzeitig einen wirksamen Schutz vor Cyberattacken sicherzustellen. Dies trägt zudem dazu bei, die Laufzeit der Investitionsgüter zu verlängern und zum Beispiel alte Maschinen länger in Betrieb zu halten. Gerade dann entpuppt sich eine sichere und zuverlässige IT-Infrastruktur als Investition in die Zukunft.

www.secunet.com