Enterprise Management Associates (EMA) hat in Zusammenarbeit mit Semperis, einem Pionier auf dem Gebiet der Identitätssicherheit, einen neuen Forschungsbericht veröffentlicht.

Darin sind einige der größten Sicherheitsbedenken von IT-Sicherheitsexperten in Bezug auf den Verzeichnisdienst von Microsoft – Active Directory (AD) – beschrieben. Die Untersuchung ergab, dass unbekannte Schwachstellen das größte Sicherheitsrisiko für Active Directory darstellen. Bekannte, aber nicht behobene AD-Schwachstellen folgen dicht dahinter.

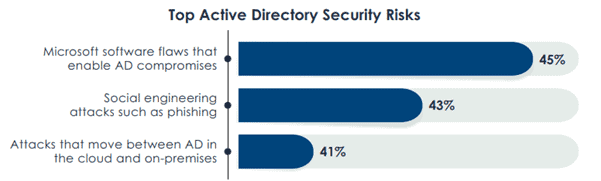

Die von den Umfrageteilnehmern am häufigsten genannten Risiken, die sich auf die Gesamtsicherheit des Unternehmens auswirken werden, sind:

- Native Microsoft-Sicherheitslücken

- Social-Engineering-Angriffe, wie z. B. Phishing

- Angreifer, die zwischen AD On-Premises und Azure AD wechseln

Angesichts der erhöhten Aufmerksamkeit, die AD in den Medien und von Forschungsunternehmen wie 451 Research und Gartner zukommt, ist es nicht überraschend, dass unbekannte Schwachstellen bei den Befragten ganz oben auf der Liste standen. Befragt wurden IT-Directors und -Manager, IT-Architekten, DevOps-Fachkräfte und Sicherheitsverantwortliche.

Im Jahr 2021 hat sich das Bewusstsein für Active Directory, zentraler Identitätsspeicher für 90 Prozent der Unternehmen weltweit, als Angriffsvektor für Cyberkriminelle stark verändert. Einer der größten Warnrufe war der SolarWinds-Angriff. Obwohl es einige Zeit dauerte, bis die Ermittler diesen ausgeklügelten Angriff entschlüsselt hatten, war die Rolle von Active Directory offensichtlich. Als weitere spektakuläre Sicherheitsvorfälle in Zusammenhang mit AD, einschließlich des Angriffs auf Colonial Pipeline, auftraten, rückten AD-Schwachstellen ins Rampenlicht.

Die Ergebnisse der Mandiant-Consultants bestätigen die häufige Ausnutzung von AD: Sie berichteten, dass bei 90 Prozent der von ihnen untersuchten Angriffe AD in irgendeiner Form beteiligt ist. So dient AD entweder als ursprünglicher Einstiegspunkt oder als Teil einer Privilegienerweiterung. Wie Paula Musich, EMA Research Director, in der Einleitung des Berichts schreibt, sind Sicherheitsexperten beim Management von AD mit einer Vielzahl von Risiken konfrontiert: „Da die Konfiguration von Active Directory ständig im Fluss ist, finden böswillige Akteure immer wieder neue Wege, um Schwachstellen auszunutzen und so ihre illegalen Ziele zu erreichen.“

Bekannt gewordene Sicherheitslücken wie die im Juni 2021 entdeckte Schwachstelle im Windows Print Spooler Service haben IT- und Sicherheitsexperten dazu veranlasst, die Sicherheit der AD-Umgebungen ihrer Unternehmen zu untersuchen. Seit dem ersten Release im März 2021 haben mehr als 5.000 Benutzer Purple Knight heruntergeladen, ein kostenloses Sicherheitsbewertungstool von Semperis, das die AD-Umgebung auf Anzeichen für eine Gefährdung und Kompromittierung untersucht. Die Unternehmen meldeten eine durchschnittliche anfängliche Sicherheitsbewertung von etwa 68 Prozent – eine gerade noch ausreichende Note.

Bedenken hinsichtlich der AD-Wiederherstellung

Die Befragten gaben auch an, dass sie sich Sorgen um ihre AD-Wiederherstellungspläne machen, einschließlich:

- Fehlen eines Wiederherstellungsplans für die Zeit nach einem Cyberangriff

- Unfähigkeit zur schnellen Wiederherstellung

- Keine klar definierte Verantwortung für die AD-Wiederherstellung

Die Wiederherstellung eines AD-Forests ist ein fehleranfälliger, komplexer Prozess, der Planung und Übung für alle außer den trivialsten AD-Implementierungen erfordert. Die Mehrheit der Befragten gab an, dass die Auswirkungen eines Angriffs, der ihre Domain-Controller zum Erliegen bringt, von „erheblich“ bis „katastrophal“ reichen würden.

Hybride Umgebungen erhöhen die Komplexität

Die Verlagerung von Workloads und Anwendungen in die Cloud wird ein kontinuierlicher, langwieriger Prozess sein, so der EMA-Bericht. Während 47 Prozent der Befragten in der EMA-Studie ihre eigenen Fähigkeiten zur Verwaltung und Sicherung von AD On-Premises als „sehr kompetent“ einstuften, gaben nur 37 Prozent der Befragten diese Einschätzung für hybride Identitätsumgebungen ab. Etwa ein Drittel der Befragten bewertete ihre Fähigkeiten bei der Verwaltung und Sicherung einer hybriden Umgebung als „ausreichend“.

Das Vertrauen der Befragten in die Wiederherstellung von Azure AD-Ressourcen (z. B. Benutzer, Gruppen und Rollen) nach einem Cyberangriff war nicht sehr beruhigend: Etwa 55 Prozent der Teilnehmer gaben ein „mittleres“ Maß an Vertrauen an. Die adäquate Verwaltung der Sicherheit in einer hybriden Identitätsumgebung könnte eine der Situationen sein, in denen Fachkräfte noch nicht wissen, was sie nicht wissen: Die Integration von On-Premises Active Directory und Azure AD-Authentifizierung erfordert eine andere Denkweise. Wenn Unternehmen einige der wichtigsten Unterschiede nicht verstehen, können sie Sicherheitsrisiken ausgesetzt sein.

Wie Unternehmen auf Sicherheitsbedenken reagieren

Angesichts des gestiegenen Bewusstseins für AD-bezogene Angriffe nehmen Unternehmen Änderungen vor, um ihre Abwehrmaßnahmen als Reaktion auf aufsehenerregende Angriffe wie den SolarWinds-Angriff zu verstärken.

Der aktuelle Bericht ergab Folgendes:

- 45 Prozent der Unternehmen haben die Zusammenarbeit zwischen Betriebs- und Sicherheitsteams verstärkt.

- 44 Prozent konzentrieren sich verstärkt auf die Schließung von AD-Sicherheitslücken, die Erkennung von Angriffen und die Gewährleistung Malware-freier Backups.

- 37 Prozent haben zusätzliche Fachkräfte eingestellt, um AD-Schwachstellen zu schließen.

Die Unternehmen erkennen nun, dass ein sicheres Identitätssystem der Ausgangspunkt für den Schutz aller anderen Vermögenswerte im Unternehmen ist. In dem Maße, in dem Identitäts- und Sicherheitsteams ihr Wissen austauschen und gemeinsam an Lösungen arbeiten, werden Unternehmen ihre Abwehr gegen identitätsbezogene Angriffe stärken. Nur drei Prozent der Befragten gaben an, dass ihre Unternehmen AD weiterhin als operative Ressource betrachten und verwalten.

Weitere Informationen:

Hier finden Sie den vollständigen Forschungsbericht.

www.semperis.com