Der Wandel der Arbeitswelt, der sich durch mobiles Arbeiten sowie in der fortschreitenden Digitalisierung, dem Internet of Things sowie dem Auslagern verschiedener Dienste in die Cloud immer weiter beschleunigt, sind Gründe dafür, dass Unternehmen in Bezug auf Netzwerksicherheit umdenken müssen.

Nun stehen neben der Absicherung von lokalen Netzwerken auch die Ressourcen in der Cloud im Fokus. Dazu Christian Bücker, Geschäftsführer, macmon secure GmbH: „Unsere Lösungen werden weltweit eingesetzt, um Netzwerke und Cloud-Ressourcen vor unberechtigten Zugriffen zu schützen. Davon profitieren Unternehmen unterschiedlicher Branchen und Größen – von Krankenhäusern über Industrieunternehmen bis hin zu Organen der öffentlichen Verwaltung.“

Gesundheitswesen – IT-Sicherheit bedeutet Patientensicherheit

IT-Netzwerke, die Medizinprodukte integrieren, werden zu medizinischen Netzwerken. Damit muss für jedes noch so kleine Gerät wie auch eine Kamera oder einen Laptop eine Risikoabschätzung nach DIN 80001-1 gemacht werden. Die Kontrolle und Sicherheit dieser gemischten Netzwerke sind essenziell, eine Störung kann für Patienten lebensbedrohliche Folgen haben, wenn beispielsweise Beatmungsgeräte auf der Intensivstation gestört sind. Die Anforderung, dass die modernen Geräte über eine Netzwerkverbindung verfügen und die Anforderung der Ärzte, auf die digitalen Ergebnisse, beispielsweise der MRT-Systeme jederzeit und überall zugreifen zu können, zwingt die IT-Abteilungen in der Regel zur Integration der früher getrennten Netze.

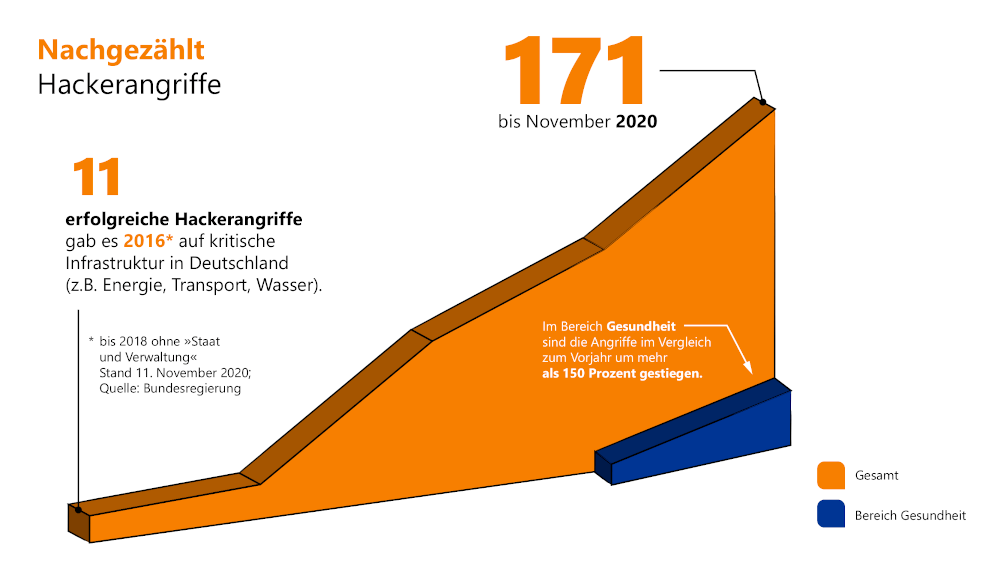

Security-Experte Christian Bücker: „Kritische Infrastrukturen sind verstärkt im Fokus von Cyberkriminellen. Bereits mit geringem Aufwand kann die Netzwerksicherheit verbessert werden. Mit unserer, bereits in vielen Krankenhäusern wie dem Universitätsklinikum Frankfurt – mit täglich 500.000 Netzwerkereignissen – erprobten Lösung, können Netzwerke mit ihren vielfältigen Endgeräten vor ungewolltem Zugriff durch Kriminelle sicher geschützt werden.“

Bildquelle: Spiegel 49/2020/macmon secure GmbH

Industrie & Produktion – rasanter Fortschritt bei der Digitalisierung

Die zunehmende Vernetzung der Produktionssysteme steigert die Komplexität und Anfälligkeit der Netze exponentiell. Im Gegensatz zur Office-Welt können die sensiblen Komponenten in den Produktionsnetzen, wie Roboter, Maschinen und Steuerungen, nicht mit den üblichen Mitteln geschützt werden.

Aber nicht nur der primäre Schutz der Daten ist das Ergebnis der Implementierung einer NAC-Lösung, ebenso wird das gesamte Netzwerk in einer grafischen Topologie und in Echtzeit dargestellt. Neben dem Netzwerk selbst werden zudem auch alle Verbindungen zwischen den Netzwerkgeräten in der Infrastruktur abgebildet. Das liefert dem IT-Team bereits kurz nach der Inbetriebnahme einen wertvollen Überblick und ermöglicht beispielweise auch Fehlkonfigurationen, unbekannte Geräte und Schwachstellen zu lokalisieren. So wird ein Höchstmaß an Stabilität und Sicherheit erreicht. Aber es gibt noch weitere Vorteile: Mit der skalierbaren NAC-Lösung von macmon vereinheitlicht und verbessert beispielsweise das Krefelder Unternehmen Siempelkamp, internationaler Technologieausrüster für den Maschinen- und Anlagenbau, die Gusstechnik und die Nukleartechnik, seinen Netzwerkschutz über zahlreiche Standorte hinweg. Außerdem wird die Bearbeitungszeit von Anfragen um mindestens 60 Prozent beschleunigt und die Administration der Netzwerk-komponenten erheblich vereinfacht.

Öffentliche Verwaltungen – Netzwerkschutz für persönliche Daten

Behörden beherbergen eine Fülle an sensiblen Daten – über alle Mitbürgerinnen und Mitbürger. Gleichzeitig müssen diese Daten flexibel für die verschiedenen Fachverfahren nutzbar sein – auf unterschiedlichen Geräten und an multiplen Standorten. In einer Kommunalverwaltung arbeitet man mit äußerst sensiblen persönlichen Daten der Einwohner, die ein lukratives Ziel für Cyberkriminelle darstellen. Ebenfalls finden sich hier Informationen zu kritischen Infrastrukturen, wie Daten der Energieversorger oder des öffentlichen Transportwesens, und auch öffentliche Ausschreibungen oder Planungsunterlagen der Verwaltung. Durch den Einsatz einer NAC-Lösung wissen die IT-Administratoren der Comune di Trani, Italien, jederzeit, welche Geräte sich im Netzwerk befinden und können die eingesetzten PCs, Drucker, Laptops und technischen Geräte effizient und komfortabel überwachen. Die Zugangskontroll-Lösung erkennt, meldet und unterbindet den Betrieb von Fremdsystemen im behördeneigenen Netzwerk. Somit ist der Schutz der Verwaltungs-IT vor Angriffen auf sensible, personenbezogene Daten gewährleistet. Dazu ausführliche Informationen finden Sie hier auf it-daily.net

Bei der Auswahl einer NAC-Lösung bietet sich eine herstellerunabhängige Sicherheitslösung an, die eine zuverlässige Überwachung auch von Netzen mit unterschiedlichsten Netzwerkkomponenten bietet. Da in der öffentlichen Verwaltung durch Änderungen des Verwaltungszuschnitts oder durch Ausschreibungen auch ungewollt heterogene IT-Infrastrukturumgebungen entstehen, sollte die Herstellerunabhängigkeit und die Möglichkeit der einfachen Integration von vorhandenen IT-Sicherheits-Lösungen ein wichtiges Entscheidungskriterium sein.

Um heutige Netzwerke vollständig kontrollieren zu können, muss eine NAC-Lösung auch jede Authentifizierungstechnologie unterstützen. Nicht alle Anbieter stellen diese Möglichkeit bereit oder ermöglichen die Arbeit auch im gemischten Betrieb mit Technologien wie 802.1X und SNMP. Bei einer skalierbaren Lösung kann die bestehende Infrastruktur einfach weiterverwendet werden, so wie sie ist. Bei Änderungen sorgen das Regelwerk, Automatismen und Abläufe im Hintergrund dafür, dass keinerlei zusätzlichen Maßnahmen erforderlich sind. Das ist gerade im Behördenumfeld ein großer Vorteil, da sich hier Verwaltungsbezirke und Organisationsstrukturen nach einer Legislaturperiode oft ändern können. So sichern zum Beispiel die Stadtwerke Ettlingen – nach einem Penetrationstest unter Livebedingungen – ihre kritische Infrastruktur mit NAC lückenlos gegen Hackerangriffe ab.

Christian Bücker ist Referent auf der We secure IT am 28.10.2021. In seinem Vortrag „Zero Trust Network Access – Einfach gelebt in einer mobilen Welt“, erfahren Sie, wie Mitarbeitende von überall einfach und sicher auf Ressourcen im Unternehmen zugreifen können und dennoch die IT-Abteilung entlastet wird. Melden Sie sich gleich an!

Hohe Sicherheitsanforderungen für die deutsche Bevölkerung

Die IT-Grundschutz-Kataloge des BSI stellen in der Öffentlichen Verwaltung den Standard für die Informationssicherheit und den Aufbau eines funktionierenden IT-Sicherheitsmanagements dar. In seinen Maßnahmenkatalogen werden vom BSI zum Thema Netzwerksicherheit eine Vielzahl von Empfehlungen ausgesprochen. Das Einbringen von nicht autorisierten und unsicheren Geräten ins Netz ist demnach konsequent zu unterbinden. Entscheidend ist, dass diese Maßnahmen heute nicht mehr nur lokale Infrastrukturen betroffen, sondern auch externe Ressourcen wie private oder sogar public clouds.

Christian Bücker fasst zusammen: „Seit 2003 beschäftigen wir uns mit dem Thema Netzwerksicherheit, es wurden bereits über 1.500 Installationen durchgeführt, von daher verfügen wir über eine immense Erfahrung in unterschiedlichen Branchen. Ergänzt wird unser Know-how durch geschulte und zertifizierte Implementierungspartner vor Ort und unsere Partnerschaften mit führenden Technologieanbietern.“