Wenn von Sicherheit bei Ladestationen die Rede ist, denkt man an die Gerätesicherheit, doch wenig bis überhaupt nicht an die Cybersicherheit. Das ist ein fataler Fehler, sind Ladestationen, komplette Infrastrukturen und die damit verbunden Systeme doch ein spannendes Einfallstor für Hacker.

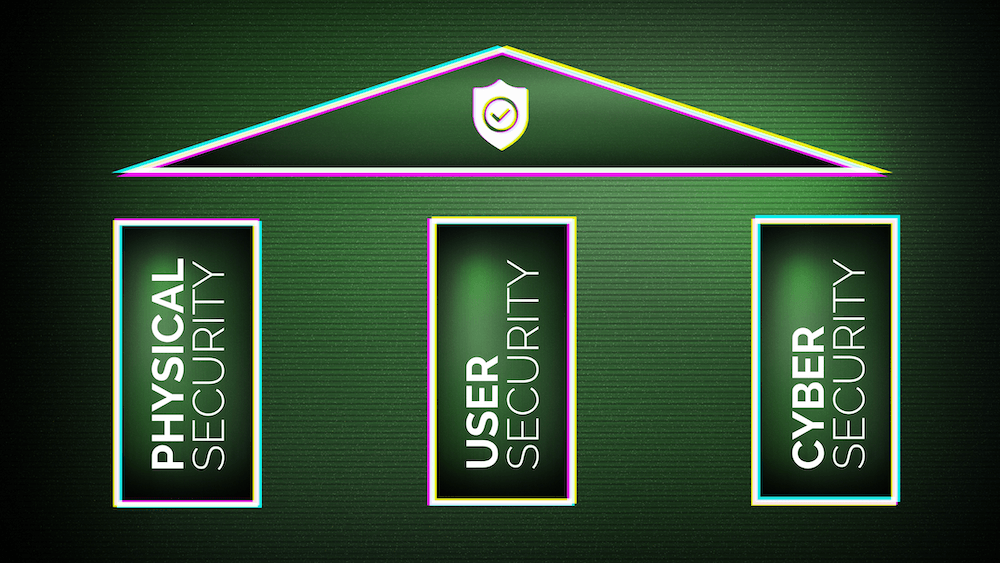

Mit der rasanten Verbreitung der Elektromobilität unter allen Bevölkerungsgruppen werden die Sicherheitsanforderungen an die Ladeinfrastruktur immer wichtiger. Doch auch wer ausgesprochen technikaffin ist, möchte sich nicht lange mit den Sicherheitsaspekten im Zusammenhang mit der Ladestation aufhalten. Das Laden ist schließlich nur ein notwendiges Mittel, um mit einem E-Auto mobil zu sein. Deshalb muss E-Mobility-Security, die Geräte-, Anwender- und Cybersicherheit umfasst, bei Ladetechnik zu einer Selbstverständlichkeit werden und in jeder Hinsicht gewährleistet sein.

Das Minimum: Geräte- und Anwendungssicherheit

Fixe Wallboxen werden zumeist von einer sachkundigen Person fachmännisch angeschlossen, die sich darum kümmert, dass alle elektrischen Sicherheitsmaßnahmen eingehalten werden. Im Idealfall wird die Wandladestation vom Hersteller bereits vollständig vorkonfiguriert geliefert, so dass Fachleute vor Ort nicht noch die entsprechenden Jumper richtig setzen müssen und auch keine zusätzliche Ausbildung und Zertifizierung vom Ladestationshersteller benötigen.

Die zunehmende Verbreitung von mobilen Ladestationen, dank denen man auch unterwegs flexibel laden kann, erfordert noch ganz andere Sicherheitsstandards. Ein mobiles Gerät muss zum Beispiel samt Kabel und Steckverbindung überrollsicher und wasserdicht sein. Außerdem sollte es intuitiv zu bedienen sein, etwa aufgrund der Gestaltung seiner Benutzerschnittstelle – also zum Beispiel nur einen statt vieler Knöpfe haben – oder praktisch autonom funktionieren, etwa durch die automatische Anpassung der Leistungsstärke, so dass der Nutzer keine besonderen Einstellungen vornehmen muss.

Die physische Sicherheit des Geräts wird gemeinhin durch internationale Standards geregelt, die im Falle von Ladestationen die IEC (International Electrotechnical Comission) erlässt. Für die Einhaltung der Normen (IEC 61851 für fixe Ladestationen und IEC 62752 für mobile Ladestationen) trägt allerdings allein der Hersteller die Verantwortung. Gerade im Bereich der Ladetechnik ist es jedoch von immanenter Bedeutung, dass nicht nur eine selbst erstellte Konformitätserklärung mit CE-Kennzeichnung vorliegt, sondern die Normen auch wirklich vollständig erfüllt werden. Deshalb lassen seriöse Anbieter die Normkonformität durch ein spezialisiertes und unternehmensunabhängiges Institut, beispielsweise den e-mobilitäts-erfahrenen TÜV SÜD, überprüfen und bestätigen.

Über die Verwendungsrealität oder die Alltagstauglichkeit der Ladeinfrastruktur sagen Normen jedoch wenig aus. Zum einen ist die Ladetechnik für E-Autos ein relativ neuer Bereich, weshalb sich die Normen in ständiger Entwicklung befinden. Zum anderen haben bestimmte technische Leistungsmerkmale, die eine Fehlbedienung verhindern können und damit für den sicheren Betrieb sorgen, noch keinen Eingang in die Richtlinien gefunden. Darüber hinaus wird ein weiterer, wichtiger Punkt noch weitgehend außer Acht gelassen: der Umstand nämlich, dass die Ladeinfrastruktur nicht isoliert betrachtet werden kann, da sie Teil eines vernetzten Systems ist.

Cybersicherheit und Ladeinfrastruktur

Jeder Ladepunkt tauscht mit dem Fahrzeug über zwei Datenleitungen im Inneren des Ladekabels Informationen unter anderem darüber aus, welcher Ladestrom maximal zur Verfügung steht oder wie stark das angeschlossene Kabel belastet werden darf. Das Elektroauto kann auch seinen Ladestrom entsprechend anpassen. Andererseits kommunizieren Ladestationen wahlweise über Ethernet, WLAN oder GSM mit den Backends der jeweiligen Ladenetzbetreiber und Abrechnungsdienstleister. Energieversorger sind ebenfalls daran interessiert Informationen abzugreifen, um den Ladestrom bei Bedarf zu drosseln oder Produktionsspitzen durch vermehrtes Laden auszugleichen. Zu diesem Zweck wurde die universelle Schnittstelle EEBUS geschaffen, die für den Austausch von Daten zu Überwachungs- und Steuerungsanwendungen sowie energieoptimierenden Diensten aber auch zwischen verschiedenen Verbrauchern in einem Haushalt genutzt werden kann.

So entsteht, von der öffentlichen Wahrnehmung weitgehend unbemerkt, eine weitreichende Vernetzung, bei der jede Ladesäule, jede fixe oder mobile Wallbox, jede Schnellladestation zu einem eigentlichen Knotenpunkt des Internets der Dinge (IoT) wird. Mitunter weil der Aspekt der Cybersicherheit aber keiner Regulierung unterliegt, wird jeder Ladepunkt damit auch zu einem potenziellen Einfallstor für Cyberattacken. Die Szenarien beginnen bei der Störung einzelner Ladevorgänge und können bis zum Kollaps ganzer Ladestationsverbunde, beispielsweise durch DDOS-Attacken, führen. Denkbar ist etwa auch der illegale Zugang über die an die Zuleitungen zu Gebäuden angeschlossenen Ladeinfrastrukturen auf die lokalen Daten- und Stromnetze.

Die möglichen Auswirkungen für die dort ansässigen Unternehmen reichen von direkten Ausfällen und Beeinträchtigungen der Betriebsabläufe mit entsprechenden materiellen Schäden hin zu Erpressungsszenarien durch die Androhung von Sabotageakten. Durch die Störung von Lastmanagementsystemen können beispielsweise die Zuleitungen von Gebäude, Quartieren oder ganzen Städten und Ländern massiv überlastet werden, was letztlich zum Blackout führen kann. Schlimmstenfalls sind also nicht nur die Ladeinfrastrukturbetreiber und Energieversorger betroffen, sondern ganze Regionen oder Landstriche.

Sicherheit als Teil der Produktentwicklung

Sicherheit indes beginnt nicht erst mit der Inbetriebnahme eines Ladegerätes und kann nicht allein auf den Betreiber oder Endnutzer abgewälzt werden. Der Sicherheitsaspekt muss unbedingt fest in der Produktplanung und -entwicklung verankert werden. Um in diesem Prozess die Cybersicherheit zu gewährleisten, werden vorzugsweise proprietäre Chipsätze anstelle von Standardkomponenten eingesetzt. Doch „Security by Design“ endet nicht bei der Hardware, sondern setzt sich bei der Software fort. Alle Schnittstellen müssen per default geschützt und Kommunikationsverbindungen verschlüsselt sein. Mit der ISO-Norm 15118 besteht bereits ein guter Ansatz, der sicherstellt, dass die Kommunikationsprozesse zwischen Infrastruktur und Fahrzeug vor unerwünschtem Zugriff und Manipulation geschützt sind. Gleichzeitig bietet die Kommunikationsschnittstelle einen zusätzlichen Mehrwert für den Nutzer, indem sie dafür sorgt, dass der Ladevorgang durch „Plug and Charge“ deutlich vereinfacht wird.

Fazit

Ladeinfrastruktur ist ein stark wachsender Teil des Internet of Things und mit der zunehmenden Vernetzung von Fahrzeugen, Haussteuerungssystemen und der Anbindung an Energieversorger steigt die Bedrohungslage in diesem Bereich enorm. Es liegt klar auf der Hand, welche Konsequenzen solche Cyberangriffe insbesondere für Unternehmen nach sich ziehen können – Ladestromdiebstahl oder Manipulation von Abrechnungssystemen sind dabei nur die harmlosesten Szenarien. Cybersicherheit muss deshalb von allen Beteiligten – Herstellern und Dienstleistern – branchenübergreifend in Angriff genommen werden.