Schon die alten Römer wussten um die Wichtigkeit von „Usus facit magistrum“. Dass Übung den Meister macht, gilt bis heute – auch oder gerade in der hoch digitalisierten Wirtschaft.

Dieser Grundsatz gilt gleichsam für die IT-Sicherheit. Weshalb? Weil die Security trotz der weit gediehenen automatischen Erkennung von Angriffsversuchen und Malware aufgrund der Raffinesse der Cyberkriminellen auch das Know-how und die Erfahrung des Menschen braucht – spätestens dann, wenn es darum geht, Angriffsmuster zu erkennen, die die Technologie noch nicht identifizieren kann oder bei der Reaktion und Bewältigung von Cyberangriffen. Dieser menschliche Teil in der Kette der Cyberbekämpfung und -abwehr sollte mit den automatischen Prozessen der Security koordiniert und erprobt sein.

Security-Ökosystem entlastet IT-Teams

In einer Umfrage, die Sophos gemeinsam mit dem Analystenhaus Techconsult im Juni 2024 durchgeführt hat, wurden IT-Verantwortliche bezüglich der Reaktion in Unternehmen im Falle einer Cyberattacke und wie gut sie darauf vorbereitet sind befragt. Durchschnittlich 43 Prozent der Befragten bejahen die Frage, ob es Cybersicherheits-Vorfälle gab, die vom System zwar gemeldet, jedoch nicht wahrgenommen oder bearbeitet wurden.

Dieses Drama liegt nicht an schlechten Sicherheits-Lösungen oder am Unvermögen von IT-Administratoren. Vielmehr ist eine der ausschlaggebenden Ursachen eine ungenügend integrierte IT-Security.

Nicht wenige Unternehmen verfolgen den Best-of-Breed-Ansatz, bei dem im Netzwerk, in der Cloud und an den einzelnen Endpoints das jeweils vermeintlich beste Sicherheitsprodukt zum Einsatz kommt. In einer Wirtschaft, in der alle Unternehmen auf eine stark verteilte und fragmentierte IT-Infrastruktur setzen, führen viele einzelne Sicherheitslösungen zu einem großen Security-Flickenteppich, der von Lücken geprägt und von Administratoren kaum beherrschbar ist.

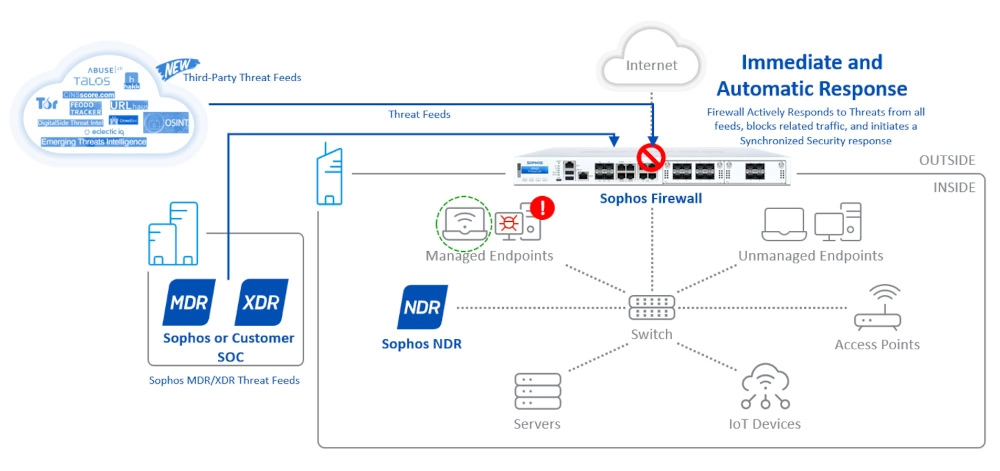

Ein integriertes Sicherheits-Ökosystem hingegen führt alle Facetten der Security, von Endpoints, Server, Mobilgeräte über Public Cloud, Firewall, E-Mails, Wireless, WAF bis hin zu Zero Trust Network Access mit Künstlicher Intelligenz (KI) sowie der stetigen Einbeziehung von menschlichen Experten und Expertinnen für das schnelle Handeln unter einem Schutzschirm zusammen. Es eliminiert das ineffiziente Abstimmen und Betreiben einzelner Security-Lösungen und schafft mit einer intelligenten Vernetzung und einem hohen Grad an automatischer Reaktion ein hohes Sicherheitslevel.

Ein solches Ökosystem ist im Vergleich zum Flickenteppich zentral und einfach steuerbar. An einer zentralen Konsole wird die gesamte IT-Security-Infrastruktur gesteuert und auf Warnungen reagiert. Damit lassen sich die 43 Prozent der Unternehmen, die einen gemeldeten Cybervorfall nicht wahrgenommen und behoben haben, drastisch reduzieren.

Ein integriertes Security-Ökosystem in Kombination mit gezieltem Training und Security-Dienstleistungen schützt Unternehmen auf höchstmöglichem Niveau.

Michael Veit, Sophos

Denn sie wissen, was sie tun

Alles der technologischen Reaktionsfähigkeitzu überlassen, ist in der Security zu kurz gedacht. Auch ein ausgeklügeltes Security-Ökosystem mit weitreichender Automation und ausgeprägter Einbindung von KI benötigt ab einer bestimmten Ereigniseskalation den menschlichen Verstand und das gezielte Handeln – gelegentlich auch mit Intuition.

Um dies in der IT-Administration sowie im gesamten Unternehmen zu verankern, eignen sich Tabletop-Übungen, bei denen schrittweise alle Beteiligten involviert werden. Tabletop-Übungen haben sich in vielen Bereichen bewährt, etwa beim Militär, beim politischen oder wirtschaftlichen Krisenmanagement und eben auch in IT-Security-Bereich.

Bei einer Tabletop-Übung wird ein Cyberangriff realitätsnah in unterschiedlichen Abteilungen des Unternehmens durchgespielt und anschließend die Cyber-Resilienz inklusive möglicher Schäden analysiert. Im Nachgang erkennen alle Beteiligten, inwieweit sie für den Ernstfall gewappnet sind und ob das Unternehmen insgesamt in der Lage ist, auf einen Angriff gezielt und effizient zu reagieren. Die Übungen geben wichtige Einblicke in den Status der Cybersecurity – darunter das Erkennen von blinden Flecken, die Fähigkeit der Kommunikation im Ernstfall, die Einhaltung der Compliance oder die Reaktionsfähigkeit.

Bei den Tabletop-Übungen haben sich drei Szenarien etabliert: An erster Stelle stehen die Rapid-Fire-Szenarien. Hierfür sind keine oder nur wenige Vorbereitungen nötig. An Rapid-Fire-Szenarien nehmen Mitarbeiter – sowohl in nichtleitender als auch mittlerer und leitender Funktion – aus unterschiedlichen Abteilungen teil. Dabei spielen die Teilnehmer unterschiedliche Sicherheitsszenarien durch und schlüpfen jeweils in die Rolle eines Incident-Responders (Störfall-Experten).

Im Gegensatz zu den Rapid-Fire-Szenarien liegt bei den rein technischen Szenarien der Schwerpunkt auf den für die Security spezifischen Aspekten. Diese Szenarien werden minutiös geplant, sodass die Teams die entsprechenden Einflussfaktoren eines Sicherheitsvorfalls analysieren können. Meist gehen rein technische Szenarien von einem Kernereignis aus und ermöglichen es IT-Teams, sich auf komplexe Cyberangriffe vorbereiten.

Die dritte Form der Szenarien findet mit allen Stakeholdern statt, darunter technische Teams sowie Vertreter der Rechts-, Marketing- und Personalabteilung oder das Management. Diese Szenarien bieten sich insbesondere für Unternehmen und Organisationen an, um die abteilungsübergreifende Kommunikation im Falle einer Cyberattacke zu verbessern.

Ein integriertes SicherheitsÖkosystem und die Übung im Umgang mit Cybervorfällen löst bereits einen Großteil der Probleme, die viele Unternehmen bei Cyberattacken heute noch haben. Es löst aber nicht den Teil, den selbst die hochentwickelten technischen Lösungen inklusive KI nicht erkennen oder lösen können. Dann werden Spezialisten benötigt. Externe Services, wie beispielsweise Managed Detection and Response (MDR), helfen gezielt, ohne dass das Unternehmen die nötige Kompetenz inhouse vorhalten und fortwährend schulen muss.

Durch MDR haben Unternehmen die Möglichkeit, Sicherheitsvorgänge und Reaktionen auf Gefahren je nach Bedarf und umgehend zu skalieren. Darüber hinaus helfen weitere Services wie Echtzeit-Incident-Response (IR)-Dienste solchen Unternehmen, die aktiv angegriffen werden und sofortige Hilfe bei der Neutralisierung von Angreifern benötigen.

Mit der Kombination aus einem Security-Ökosystem, einem gezielten Training und den Dienstleistungen für die rund um die Uhr verfügbare Erkennung, Untersuchung und Reaktion auf Bedrohungen komplettieren Unternehmen ihren Schutz individuell und auf dem höchstmöglichen Niveau.