Sicherheitsforscher von TXOne haben im Juli 2023 Bugs in DigiEver gefunden und im TWCERT/CC gemeldet. DigiEver schloß den Fall im August 2023 mit der Begründung, dass das Gerät seit fünf Jahren veraltet sei.

Daraufhin wurde Mitte Dezember 2023 zwei CVE-Nummern für diese Bugs reserviert. Damit war die Geschichte aber nicht zu Ende, denn im Dezember 2024 wurde bekannt, dass ein Bot-Netz namens Hail Cock einen dieser Bugs ausgenutzt hat, die Sicherheitslücke also noch immer offen lag.

Zusammenfassung der Sicherheitsforschung

In unbekannten Versionen von DigiEver-DVRs wurden zwei Fehler bei der Remotecode-Ausführung nach der Authentifizierung gefunden. Ein Mirai-Bot-Netz nutzte diesen Ende des Jahres 2024 aktiv aus. Welche Modelle und Versionen von DigiEver-Geräten betroffen sind, lässt sich nicht genau feststellen, aber es dürften die meisten sein.

Den Schwachstellen wurden die folgenden CVE-Nummern zugewiesen:

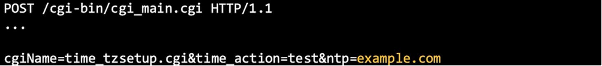

- CVE-2023-52163, time_tzsetup.cgi Befehlsinjektion.

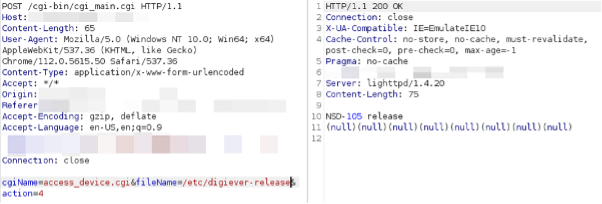

- CVE-2023-52164, access_device.cgi Beliebiges Lesen von Dateien.

Um beide Schwachstellen auszunutzen, muss der Angreifer bei dem Gerät angemeldet sein und eine manipulierte Anfrage stellen. Da aber diese Sicherheitslücken somit nur nach einer Authentifizierung ausnutzbar sind, könnten die folgenden Abhilfemaßnahmen von Nutzen sein:

- Das Gerät sollte nicht mit dem Internet verbunden sein. Eine Firewall oder ein Gateway einsetzen, um die Verwaltungsschnittstelle des Geräts zu schützen.

- Der Standard-Benutzername und das Standard-Passwort des Geräts sollte geändert werden.

Außerdem können unsere Netzwerkprodukte die Sicherheitslücken erkennen:

- #1233322, WEB DigiEver DS-2105 Pro Command Injection.

- #1236155, WEB Digiever DS-2105 Pro Authentifiziertes Lesen beliebiger Dateien.

Einzelheiten

DigiEver-DVRs verwenden eine gemeinsame Code-Basis für verschiedene Geräte. Die Schwachstellen wurden durch die Analyse des Wiederherstellungs-Images gefunden, das auf der Website verfügbar war.

Nach weiterer Untersuchung scheint es, dass DigiEver ein CGI-Gateway in /cgi-bin/cgi_main.cgi implementiert. Alle Funktionen werden über diesen Endpunkt vermittelt und verschiedene CGI-Skripte können über diesen Endpunkt aufgerufen werden.

Abbildung 1: CVE-2023-52163, time_tzsetup.cgi Befehlsinjektion (TXOne Networks Inc.)

Die Fehler lassen sich leicht als Text-Befehlsinjektion und beliebiges Lesen von Dateien identifizieren.

Abbildung 2: CVE-2023-52164, access_device.cgi Beliebiges Lesen von Dateien (TXOne Networks Inc.).

Abhilfemaßnahmen

Wir stellen die folgenden Snort-3-Regeln zur Verfügung, um die Ausnutzung beider Schwachstellen zu erkennen.

Gegen CVE-2023-52163 (Command Injection) bitte verwenden:

alert tcp $EXTERNAL_NET any -> $HTTP_SERVERS $HTTP_PORTS (msg:“WEB-CGI Digiever DS-2105 Pro Command Injection“; flow:to_server,established; http_uri; content:“/cgi-bin/cgi_main.cgi“; http_client_body; content:“cgiName=time_tzsetup.cgi“; pcre:“/ntp=[0-9a-zA-Z\.\s]*[|`\;]/“; reference:cve,2023-52163; classtype:web-application-attack; sid:1000001; rev:1;).

Gegen CVE-2023-52164 (Arbitrary File Read) bitte verwenden:

alert tcp $EXTERNAL_NET any -> $HTTP_SERVERS $HTTP_PORTS (msg:“WEB-CGI Digiever DS-2105 Authenticated Arbitrary File Read“; flow:to_server,established; http_uri;content:“/cgi-bin/cgi_main.cgi“; http_client_body; content:“cgiName=access_device.cgi“; pcre:“/fileName=(\/|\w+\/\.\./)/“; reference:cve,2023-52164; classtype:web-application-attack; sid:1000002; rev:1;).

Zeitplan für die Offenlegung

Da unseren Sicherheitsforschern keine anderen Optionen zur Verfügung standen, haben wir die beiden Fehler verantwortungsvoll vollständig veröffentlicht, nachdem wir über TWCERT/CC die folgende Antwort vom Hersteller erhalten hatten:

| Datum | Beschreibung |

| 31. Juli 2023 | Die Fehler wurden dem TWCERT/CC gemeldet. |

| 1. August 2023 | DigiEver schließt den Fall mit der Begründung, dass das Gerät seit fünf Jahren veraltet ist. |

| Mitte Dezember 2023 | Die CVE-Kennungen wurden für die Bugs reserviert. |

| 19. Dezember 2024 | Öffentliche Bekanntgabe durch Akamai. |