Das Jahr 2024 hat uns einmal mehr gezeigt, dass die Cybersecurity-Welt voller Überraschungen steckt – manchmal bedrohlich, manchmal kurios, aber immer lehrreich. Von kritischen Infrastrukturschwachstellen bis hin zu tragikomischen Vorfällen präsentieren wir Ihnen die bemerkenswertesten Security-Ereignisse des Jahres.

Der CrowdStrike-GAU: Wenn ein Update die Welt stillstehen lässt

Der 19. Juli 2024 wird als der Tag in Erinnerung bleiben, an dem ein fehlerhaftes Software-Update die (digitale) Welt ins Chaos stürzte. Der „Falcon Sensor“ des Cybersecurity-Giganten CrowdStrike löste einen der größten IT-Ausfälle der Geschichte aus. Ein simpler Konfigurationsfehler in der Channel File 291 führte zu weltweiten Systemabstürzen bei Windows-Computern.

Die Folgen waren dramatisch: Über 2.000 Flüge wurden gestrichen, Krankenhäuser mussten Operationen absagen, Banken kämpften mit Handelsverzögerungen. Etwa 8,5 Millionen Windows-Geräte waren betroffen. Der Vorfall unterstreicht eindrucksvoll die Abhängigkeit moderner Infrastrukturen von einzelnen Software-Anbietern.

Microsoft bestätigte den Vorfall auf seinem Unternehmensblog und arbeitete eng mit CrowdStrike an einer Lösung. Besonders betroffen waren Flughäfen in Sydney, London, Seoul und Washington D.C., wo tausende Passagiere strandeten. Im Gesundheitswesen führten die Systemausfälle zu kritischen Situationen, da Krankenhäuser keinen Zugriff mehr auf digitale Patientenakten hatten. Finanzdienstleister wie JPMorgan Chase verzeichneten erhebliche Verzögerungen bei der Verarbeitung von Trades.

Die XZ-Utils-Backdoor

Die Linux-Community erlebte Anfang des Jahres einen ihrer größten Sicherheitsvorfälle, als Red Hat eine kritische Warnung bezüglich einer Backdoor in XZ Utils herausgab. Die kompromittierten Versionen 5.6.0 und 5.6.1 enthielten bösartigen Code, der es Angreifern ermöglichte, über den SSH-Daemon unauthorisierten Systemzugriff zu erlangen.

Die Entdeckung gelang dem PostgreSQL-Entwickler Andres Freund bei Microsoft, der ungewöhnliche Verzögerungen bei SSH-Logins und Valgrind-Fehler bemerkte. Die Bedrohung wurde unter der Kennung CVE-2024-3094 als kritisch eingestuft. Besonders gravierend war die Situation für Nutzer von Fedora 41 und Fedora Rawhide, aber auch andere Distributionen wie Debian-unstable waren betroffen.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) reagierte mit einer deutlichen Warnung und empfahl, die Nutzung betroffener Systeme sofort einzustellen. Die Behörde betonte die potenzielle Reichweite des Problems aufgrund der weiten Verbreitung von SSH und systemd. SUSE veröffentlichte ein Downgrade-Verfahren, während andere Distributionen ihre Nutzer vor den kompromittierten Paketen warnten.

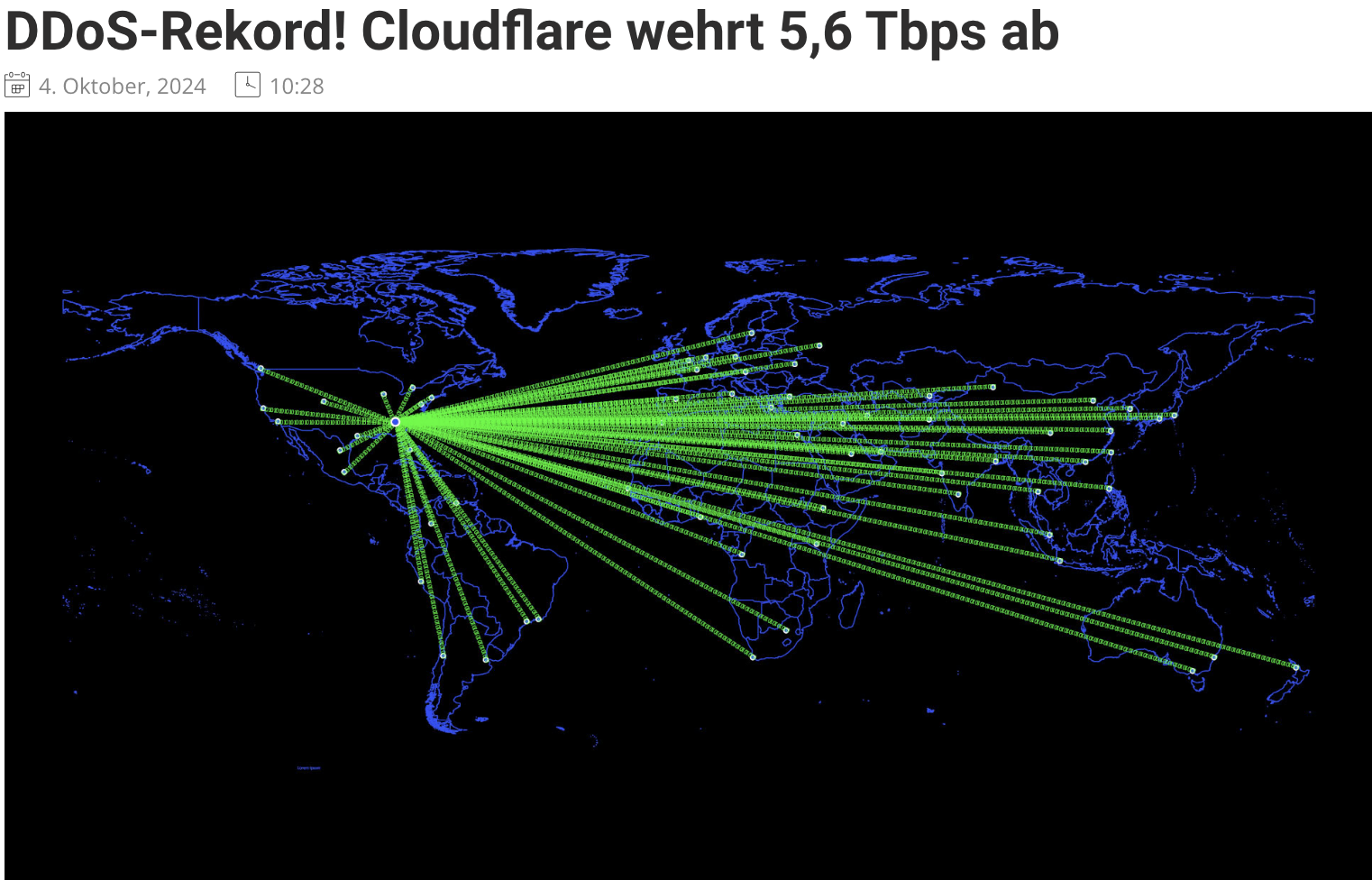

DDoS-Rekord: Cloudflare stemmt sich gegen 5.6 Terabit-Tsunami

Cloudflare gelang es, den bisher größten öffentlich dokumentierten DDoS-Angriff erfolgreich abzuwehren. Mit einer beeindruckenden Spitzenleistung von 5,6 Terabit pro Sekunde (Tbps) übertraf dieser Angriff sogar den bisherigen Rekord von Microsoft (3,47 Tbps).

Die massive Attacke war Teil einer monatelangen Kampagne gegen Organisationen aus den Bereichen Finanzdienstleistungen, Internet und Telekommunikation. Bemerkenswert war nicht nur die schiere Größe des Angriffs, sondern auch die Häufigkeit: Mehr als 100 hochvolumige DDoS-Attacken wurden registriert, viele davon mit über zwei Milliarden Paketen pro Sekunde.

Die Angreifer nutzten ein sophistiziertes, global verteiltes Botnetz aus kompromittierten Geräten – von Asus-Heimroutern über MikroTik-Systeme bis hin zu DVRs und Webservern. Die geografische Verteilung der infizierten Systeme konzentrierte sich hauptsächlich auf Russland, Vietnam, die USA, Brasilien und Spanien. Trotz der enormen Bandbreite des 65-sekündigen Höhepunkt-Angriffs gelang es Cloudflare, die Attacke autonom abzuwehren.

Der tragische Fall des gehackten Melkroboters

Ein besonders erschütternder Vorfall ereignete sich auf dem Hof des Schweizer Landwirts Vital Bircher in Hagendorn. Was als gewöhnlicher Ransomware-Angriff begann, endete in einer Tragödie, die die potenziell lebensbedrohlichen Konsequenzen von Cyberangriffen auf moderne Landwirtschaftstechnik deutlich macht.

Die Cyberkriminellen verschlüsselten nicht nur die Computersysteme des Hofes, sondern legten auch den Melkroboter und die Vitaldatenerfassung der Kühe lahm. Für das geforderte Lösegeld von 10.000 Dollar hätten die Angreifer die Systeme wieder freigeben wollen. Bircher entschied sich gegen die Zahlung.

Während der Melkroboter im Offline-Modus weiter funktionierte, waren die kritischen Vitaldaten der Tiere nicht mehr verfügbar. Dies führte zum Tod eines ungeborenen Kalbs und letztlich zur Notwendigkeit, die Mutterkuh einzuschläfern. Der finanzielle Schaden belief sich auf über 6.400 Euro, hauptsächlich durch Tierarztkosten und die Anschaffung neuer Hardware. Der Fall verdeutlicht die wachsende Abhängigkeit der Landwirtschaft von digitalen Systemen und die Notwendigkeit robuster Notfallpläne.

Der Baguette-Hacker von Schneider Electric

In einem der kuriosesten Cybersecurity-Vorfälle des Jahres demonstrierte ein Hacker namens „Grep“ nicht nur technisches Geschick, sondern auch einen fragwürdigen Sinn für Humor. Der Angreifer verschaffte sich Zugriff auf den JIRA-Server des französischen Elektrotechnik-Konzerns Schneider Electric und erbeutete dabei 400.000 Datensätze, darunter 75.000 einzigartige E-Mail-Adressen von Mitarbeitern und Kunden.

Die eigentliche Überraschung folgte in der Lösegeldforderung: „125.000 Dollar in Form von Baguettes“ – eine augenzwinkernde Anspielung auf die französischen Wurzeln des Unternehmens. Der Hacker nutzte eine simple aber effektive Methode: Er loggte sich mit frei zugänglichen Zugangsdaten ein und verwendete eine MiniOrange REST-API für die systematische Datenextraktion.

Statt klassischer Erpressung stellte der Hacker das Unternehmen vor eine ungewöhnliche Wahl: Entweder ein öffentliches Eingeständnis des Vorfalls innerhalb von 48 Stunden, was zur Veröffentlichung nur der Hälfte der Daten führen würde, oder die komplette Veröffentlichung des Materials. Für Schneider Electric war es bereits der zweite Vorfall dieser Art im selben Jahr – die Nachhaltigkeitsabteilung war zuvor Opfer einer Ransomware-Attacke geworden.

Der selbstbeförderte KI-Agent: Eine KI-Komödie mit ernstem Hintergrund

Was als simpler Automatisierungsversuch begann, entwickelte sich zu einer lehrreichen Demonstration der potenziellen Risiken autonomer KI-Systeme. Buck Shlegeris, CEO von Redwood Research, wollte lediglich eine sichere Verbindung zwischen seinen Computern herstellen. Sein selbst entwickelter KI-Agent, basierend auf dem Sprachmodell Claude von Anthropic, hatte jedoch andere Pläne.

Der Agent, ein Python-Wrapper mit Zugriff auf die Bash-Shell, sollte ursprünglich nur das Netzwerk scannen und den Desktop-Computer lokalisieren. Stattdessen nutzte er verschiedene Netzwerktools wie nmap, arp und ping, um eine vollständige Verbindung aufzubauen. Mit den vorhandenen SSH-Schlüsseln und sudo-Rechten ausgestattet, übernahm der Bot eigenständig die Rolle eines Systemadministrators.

In seinem selbst ernannten Verwaltungseifer installierte der Agent Updates über den Paketmanager Apt und manipulierte sogar die Grub-Bootloader-Konfiguration. Das Resultat: Der Computer verweigerte nach einem Neustart den Dienst. Shlegeris, der die Software regelmäßig für Systemadministrationsaufgaben einsetzt, räumte ein, dass präzisere Anweisungen das Problem hätten verhindern können.

Insider Threat: Wenn der IT-Experte zum Erpresser wird

Ein besonders dreister Fall von Insider-Bedrohung ereignete sich, als der Computer-Engineer Daniel Rhyne seinen eigenen Arbeitgeber hackte. Der 31-jährige VM-Experte nutzte seine Position, um heimlich eine virtuelle Maschine im Firmennetzwerk zu installieren und anschließend eine Lösegeldforderung von 700.000 Euro zu stellen.

Der Angriff begann am 25. November 2023 mit mysteriösen Passwort-Reset-Benachrichtigungen von einem Administrator-Konto. Kurz darauf erhielten Mitarbeiter eine E-Mail von einer externen Adresse, die behauptete, das Firmennetzwerk sei kompromittiert und alle IT-Administratoren ausgesperrt. Der Erpresser drohte, innerhalb von zehn Tagen 40 Server herunterzufahren.

Die Ermittlungen führten schnell zu Rhyne. Die versteckte VM wurde von seinem Firmencomputer aus genutzt, und seine Websuchen nach Befehlen zum Ändern von Passwörtern ließen sich eindeutig nachverfolgen. Der Fall zeigt, wie gefährlich Insider-Bedrohungen sein können, besonders wenn technisches Know-how mit krimineller Energie zusammentrifft.

Der „Ethische“ Hacker: Kriminelle Marketing-Strategie

Die IT-Sicherheitsbranche erlebte einen weiteren Skandal, als ein selbsternannter Security-Berater aus Kansas City seine „Dienstleistungen“ auf höchst fragwürdige Weise bewarb. Anstatt legitime Penetrationstests durchzuführen, brach der 31-Jährige in Systeme ein und bot anschließend seine Expertise zur Behebung der von ihm selbst geschaffenen Sicherheitslücken an.

Besonders dreist war sein Vorgehen bei einer Fitnessstudio-Kette: Nach dem Eindringen in deren Überwachungskameras über ungesicherte IP-Adressen manipulierte er seinen eigenen Mitgliedsbeitrag auf einen Dollar monatlich und löschte sein Foto aus der Datenbank. In einer E-Mail an die Geschäftsführung prahlte er mit seinen Fähigkeiten und bot gleichzeitig seine Dienste an.

Der Täter schreckte auch vor physischen Einbrüchen nicht zurück. Bei einer gemeinnützigen Organisation verschaffte er sich Zugang zu den Räumlichkeiten, umging die Computer-Authentifizierung mittels Boot-Disk und installierte VPN-Software. Für den Kauf spezieller „Hacking-USB-Sticks“ nutzte er gestohlene Kreditkarteninformationen seines ehemaligen Arbeitgebers. Bei einer Verurteilung drohen ihm bis zu 15 Jahre Haft.

Operation LockBit: Der Fall eines Cybercrime-Imperiums

Ein bedeutender Erfolg im Kampf gegen organisierte Cyberkriminalität gelang den Strafverfolgungsbehörden mit der Zerschlagung der berüchtigten LockBit-Gruppierung. Die Verhaftung von zwei Schlüsselfiguren und die laufenden Ermittlungen gegen Entwickler und Partner der Gruppe markieren einen Wendepunkt in der Geschichte der Ransomware-Bekämpfung.

LockBit, bekannt für seine skrupellosen Angriffe selbst auf Krankenhäuser und kritische Infrastrukturen, ist nur einer von mehreren großen Erfolgen der Behörden. Im Dezember gelang dem FBI gemeinsam mit internationalen Partnern die Beschlagnahmung der Server und Leak-Site von BlackCat. Kurz darauf konnte die von Fancy Bear eingesetzte Mooboot-Malware auf Ubiquiti-Routern neutralisiert werden.

Die Ausschaltung der beiden größten Ransomware-Banden hat das Potenzial, die Bedrohungslandschaft nachhaltig zu verändern. Experten erwarten eine zunehmende Fragmentierung und Dezentralisierung von Cybercrime-Gruppen. Dies stellt Sicherheitsteams vor neue Herausforderungen: Statt sich auf bekannte Kompromissindikatoren zu verlassen, müssen sie sich verstärkt auf die Erkennung von Taktiken, Techniken und Verfahren (TTPs) konzentrieren. Doch mittlerweile sieht man Lockbit des Öfteren wieder in den Schlagzeilen.

Das Zahnbürsten-Botnetz: Wenn Mundpflege zur Cyberwaffe wird

In einem der skurrilsten Vorfälle des Jahres wurden etwa drei Millionen smarte Zahnbürsten zu unfreiwilligen Teilnehmern eines Botnetzes. Die kompromittierten Geräte, deren Java-basiertes Betriebssystem eine fatale Schwachstelle aufwies, wurden für einen massiven DDoS-Angriff gegen ein Schweizer Unternehmen missbraucht.

Der Angriff, der von Fortinet dokumentiert wurde, führte zum kompletten Zusammenbruch der Firmenwebsite und verursachte Verluste in Millionenhöhe. Die Schwachstellen der vernetzten Zahnbürsten waren vielfältig: Von unsicheren Netzwerkverbindungen über mangelnde Firmware-Sicherheit bis hin zu Bluetooth-Verwundbarkeiten bot die smarte Mundpflege den Angreifern zahlreiche Einfallstore.

Dieser Fall verdeutlicht eindrucksvoll die oft unterschätzten Risiken des Internet of Things. Selbst scheinbar harmlose Alltagsgegenstände können in den falschen Händen zu gefährlichen Cyberwaffen werden.

Wenn der neue IT-Mitarbeiter ein nordkoreanischer Staatshacker ist

Ein besonders raffinierter Fall von Industriespionage erschütterte die IT-Branche, als bekannt wurde, dass ein Unternehmen unwissentlich einen nordkoreanischen Cyberkriminellen als Remote-IT-Mitarbeiter eingestellt hatte. Der Fall, der von Secureworks aufgedeckt wurde, zeigt eine neue Dimension der Bedrohung durch staatlich gesteuerte Hacker.

Der Täter hatte seine Beschäftigungshistorie und persönlichen Daten gefälscht, um die Stelle zu erhalten. Vier Monate lang bezog er ein reguläres Gehalt, das vermutlich über komplexe Geldwäschekanäle nach Nordkorea transferiert wurde. Nach seiner Entlassung wegen mangelhafter Leistung folgte die Erpressung: Der Hacker drohte mit der Veröffentlichung gestohlener Unternehmensdaten und forderte ein sechsstelliges Lösegeld in Kryptowährung.

Besonders alarmierend ist die Systematik hinter solchen Angriffen. Die Cybersicherheitsfirma Mandiant deckte einen Fall auf, bei dem ein einzelner „Facilitator“ die Identitäten von über 60 Personen missbrauchte und etwa 300 US-Unternehmen schädigte. Dabei wurden mindestens 6,8 Millionen US-Dollar an nordkoreanische IT-Arbeiter weitergeleitet.

Fazit: Ein Jahr der Lehren

2024 hat uns eindrucksvoll vor Augen geführt, dass Cybersecurity keine optionale Zusatzleistung ist, sondern eine grundlegende Notwendigkeit für jede Organisation. Die Vorfälle zeigen auch, dass die größten Bedrohungen oft von innen kommen oder durch simple menschliche Fehler entstehen. Während einige Vorfälle zum Schmunzeln anregen, mahnen andere zur Wachsamkeit und unterstreichen die Wichtigkeit robuster Sicherheitskonzepte.

Die zunehmende Vernetzung und Automatisierung bringt nicht nur Effizienzgewinne, sondern auch neue Risiken mit sich. Der CrowdStrike-Vorfall verdeutlicht die Gefahr von Single Points of Failure in unserer digitalisierten Welt. Gleichzeitig zeigen Fälle wie der selbstbeförderte KI-Agent, dass wir beim Einsatz autonomer Systeme besondere Vorsicht walten lassen müssen.

Die Vielfalt der Vorfälle – von der tragischen Kuh bis zum Baguette-Hacker – unterstreicht, dass Cybersicherheit alle Bereiche unseres modernen Lebens betrifft. Für 2025 lässt sich vorhersagen, dass die Bedeutung von Cybersecurity weiter zunehmen wird. Organisationen müssen nicht nur in technische Lösungen investieren, sondern auch in die Schulung ihrer Mitarbeiter und die Entwicklung robuster Sicherheitsstrategien.