Nie zuvor war das Risiko eines Distributed-Denial-of-Service-Angriffs (DDoS) höher. Bei DDoS-Angriffen überhäufen Hacker Webserver mit Anfragen aus dem Internet, damit diese unter der Vielzahl der Aufrufe zusammenbrechen. Doch es gibt geeignete Gegenmaßnahmen.

Das Jahr 2020 verzeichnete einige rekordverdächtige DDoS-Angriffe, die teils tausende von Unternehmen betrafen. Dazu gehörten Angriffe wie die des „Fancy Bear“ genannten Kollektivs, das DDoS-Attacken nutzte, um Unternehmen zu erpressen und hohe Bitcoin-Forderungen zu stellen. Außerdem verzeichnete Akamai seit Beginn des vorigen Jahres deutlich mehr Angriffe und Notabschaltungen von Kundensystemen als je zuvor. Dabei waren auch viele Branchen stark betroffen, die zuletzt weniger unter Cyberkriminellen zu leiden hatten.

Viele Experten sprachen dabei von einer Renaissance der DDoS-Angriffe und suchten nach den Hintergründen der neuen Angriffswelle. Ein Teil der Antwort ist die Verbesserung der Tools, die Angreifern zur Verfügung stehen und die die Einstiegshürde für hochvolumige und komplexe DDoS-Angriffe gesenkt haben – perfekte Voraussetzungen für die größte Angriffswelle seit 2016. Politisch motivierte DDoS-Angriffe sind dabei zuletzt zwar nicht verschwunden, spielen aktuell aber eine eher untergeordnete Rolle.

DDoS-Angriffe werden immer größer

Mit dem Beginn der COVID-19-Pandemie stiegen sehr große Angriffe (über 100 Gbit/s) dramatisch an. Alternativ (oder in Kombination) überlasten Kriminelle mit einer hohen Anzahl von Datenpaketen Netzwerkgeräte wie Router und Load-Balancer sowie Anwendungen in Rechenzentren. Da sich Unternehmen aller Branchen an Remote-Arbeit und die zunehmende Abhängigkeit von Internetkonnektivität anpassen mussten und sich mehr auf den Schutz von VPNs und Kommunikationsendpunkten als auf „allgemeine“ Rechenzentren konzentrierten, wurden sie immer mehr zu einem attraktiven und lukrativen Ziel für DDoS-Aktivitäten.

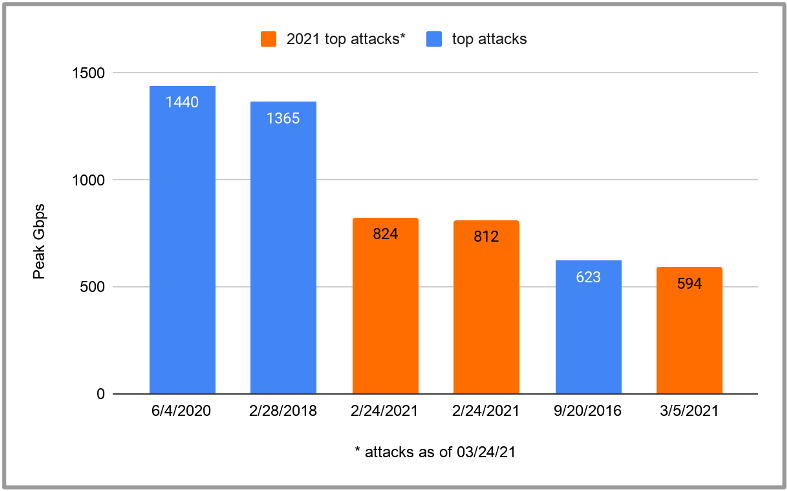

Top DDoS Gbps aufgezeichnete/mitigierte Angriffe

Im Juni 2020 erfolgten sogar rekordverdächtige 1,44 Tbps- und 809 Mpps-Angriffe (DDoS-Attacken in Millionen Paketen pro Sekunde (Mpps)) gegen eine große europäische Bank und ein Inter-

net-Hosting-Unternehmen. Der massive Tbps-Angriff war zudem hoch komplex und umfasste neun verschiedene Angriffsvektoren und mehrere Botnet-Angriffstools. 65 Prozent der DDoS-Angriffe waren Multi-Vektor-Attacken; bei einem Angriff kamen 14 verschiedene DDoS-Vektoren zum Einsatz.

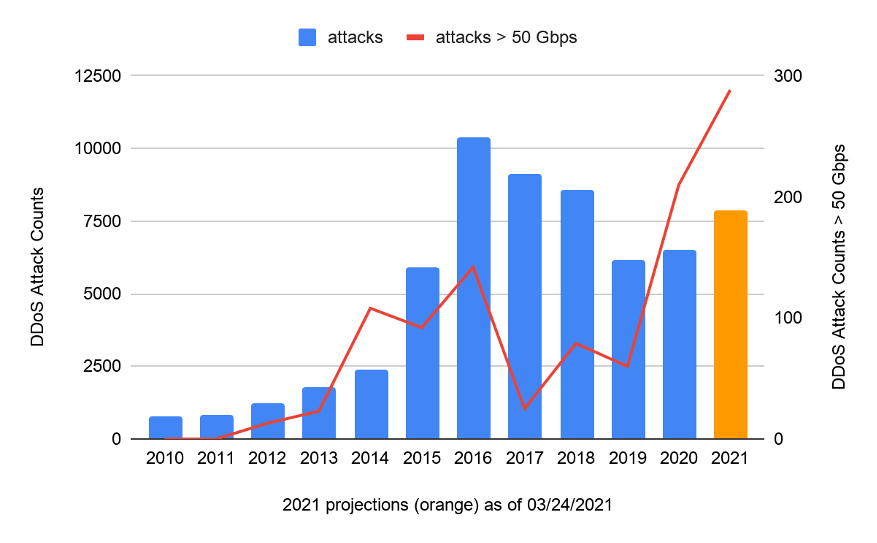

Die Angreifer bedrohten die betroffenen Unternehmen zielgerichtet und betonten, dass sie Schwachstellen in der dem Internet zugewandten Infrastruktur aufgedeckt und Hostnamen und IPs von geschäftskritischen beziehungsweise umsatzrelevanten Anwendungen identifiziert hatten. Diese würden sie offline nehmen, sollten ihre Bitcoin-Erpressungsforderungen nicht erfüllt werden. Mehrfach wurden dabei Unternehmen wiederholt Opfer von Attacken und Erpressungsversuchen, denn bezahlte Forderungen verursachen häufig erneute Forderungen. Die Zahl der Angriffe größer als 50 Gbps stiegen vor allem in folgenden Branchen sprunghaft an: Business Services (960 %), Bildung (180 %), Finanzdienstleistungen (190 %), Einzelhandel & Konsumgüter (445 %) und Software & Technologie (196 %). Es ist davon auszugehen, dass auch im Jahr 2021 die Menge und Größe der DDoS-Attacken weiter zunehmen werden.

DDoS-Angriffe und Pognosen nach Jahren, Balken = DDoS-Angriffe, rote Linie = Angriffe über 50 Gbps

Effektiver Schutz gegen DDoS-Angriffe

Ein DDoS-Angriff ist keine Naturgewalt, dem ein Unternehmen machtlos ausgesetzt ist. Aber er erfordert konsequentes Handeln – vor allem vor dem Angriff. Die folgenden Empfehlungen helfen, einen wirksamen Schutz gegen DDoS-Angriffe aufzubauen.

- Wer den „normalen“ Datenverkehr im Unternehmen kennt und Tools zur Netzwerk- und Anwendungsüberwachung nutzt, der entdeckt leichter ungewöhnliche Aktivitäten, die möglicherweise auf einen DDoS-Angriff hindeuten.

- Unternehmen sollten sicherstellen, dass das Risiko in Übereinstimmung mit den strategischen Modellen zum Management von Informationsrisiken analysiert wird. Außerdem sollten die Prioritäten für die DDoS-Abwehr und die Wiederherstellung von Diensten in aussagekräftigen Kennzahlen wie „entgangenem Umsatz“ des Unternehmens festgelegt werden.

- DDoS-Angriffe können für das Unternehmen genauso verheerend sein wie eine Naturkatastrophe und sollten ein integraler Bestandteil der ausgearbeiteten Notfallpläne des Unternehmens werden.

- Eine starke DDoS-Abwehrstrategie beginnt mit einer soliden Online-Hygiene. Die Unternehmenskultur sollte sicherheitsorientiert sein. Zudem sollten Entwickler und Systemadministratoren die Best Practices der Branche für Cybersicherheit befolgen.

- Unternehmen benötigen die richtige Kombination aus Experten-Engagement, Automatisierung und definierten Prozessen, um Angreifern immer einen Schritt voraus zu sein und sich gegen immer raffiniertere, sich ständig weiterentwickelnde Angriffe zu verteidigen.

- Die Implementierung eines Zero-Trust-Sicherheitsmodells ist ratsam. Das Modell trägt zum Schutz vor DDoS-Angriffen bei, indem es den Zugriff mit den wenigsten Privilegierten erzwingt und sicherstellt, dass nur autorisierte Benutzer Zugriff auf kritische Anwendungen und Dienste erhalten.

- Auch die Upstream-Provider sind ein wichtiger Faktor, um sich auf Risiken vorzubereiten und diese zu adressieren – gemeinsam mit ihnen sollten DDoS-Risiken bewertet und Bereitschafts -und Wiederherstellungspläne entwickelt werden. Mit dem richtigen Mitigation-Partner und den passenden Sicherheitskontrollen haben Angreifer in der Regel keine Chance. So werden fast alle DDoS-Angriffe entschärft, nur ein kleiner Prozentsatz erforderte eine aktive Mitigation.

- Testen, erneut testen, dokumentieren und messen. Penetrationstests sollten DDoS-Angriffe integrieren. Denn die Simulation komplexer Angriffe ermöglichen Unternehmen, Schwachstellen zu identifizieren und die Abwehrkräfte zu stärken.

- Im Falle eines DDoS-Angriffs sollten Unternehmen Kernbereiche und geschäftskritische Dienste schnell wiederherstellen können.

- Bei der Reaktion auf einen DDoS-Angriff ist Zeit das A und O. Das Sicherheitsteam sollte die Möglichkeit bekommen, schnell Abwehrmaßnahmen zu ergreifen, ohne dass eine Kette von Kontrollinstanzen und Genehmigungen notwendig ist.

- Und zu guter Letzt: Lösegeld- oder Erpressungszahlungen sollten niemals geleistet werden. Denn es gibt keine Garantie, dass der Angreifer seine Drohungen wahr macht oder dass die Zahlung einen DDoS-Angriff verhindern würde. Bedrohungsakteure versuchen oft, aus der „Angst vor dem Unbekannten“ Kapital zu schlagen, um schnell Geld zu verdienen, bevor sie zum nächsten Ziel weiterziehen.