Der vermehrte Einsatz innovativer Technologien in der „Supply Chain 4.0“ bietet neben vielen Vorteilen, auch eine stetig wachsende Angriffsfläche für Cyberkriminalität. Bereits jetzt geben über 40% der deutschen Unternehmen an, einen Angriff auf die Lieferkette erlebt zu haben – Tendenz steigend. Wie können sich Unternehmen nachhaltig vor dem „Angreifer auf Umwegen“ schützen?

Risiken, die kontinuierliche und reibungslose Abläufe von Lieferketten beeinflussen, fokussierten sich in den vergangenen Jahren vor allem auf exogene Bedrohungen. Neben Naturkatastrophen und Pandemien, drohen durch die zunehmende Digitalisierung und Vernetzung von Unternehmen in der „Supply Chain 4.0“ neue Gefahren, die bisher weniger beleuchtet wurden. Dabei zeigen Beispiele wie der „SolarWinds-Hack“, der sich im vergangenen Jahr ereignete, dass die Kompromittierung eines einzelnen Unternehmens erhebliche Auswirkungen auf alle Akteure einer Lieferkette haben kann. Durch eine „Hintertür“ gelang es Hackern einen Trojaner in die Plattform des US-amerikanischen Softwareunternehmens einzuschleusen. Nutzer, die infolgedessen ein Update durchführten, öffneten unwissend ihre Tore für die Angreifer, die Daten auslesen, Netzwerke analysieren oder weiteren Schadcode ausführen konnten. Die Folgen für die gut 300.000 Kunden, darunter etliche Fortune-500-Unternehmen, waren verheerend.

Angriffe wie diese sind längst kein Einzelfall mehr und die moderne Lieferkette eines der beliebtesten Einfallstore für Cyberkriminalität. Was können Unternehmen tun, um sich vor dem „Eindringling auf Umwegen“ zu schützen? Und wie sieht einen Lieferkette aus, die nicht nur intelligent und effizient, sondern auch sicher ist?

Der Einsatz innovativer Technologien in der Supply Chain 4.0: Trade-off zwischen Fortschritt und Risiko

Immer mehr Unternehmen investieren in digitale Technologien – die „Produktion der Zukunft“ wird zunehmend flexibel, individuell und effizient. Die Vernetzung begrenzt sich jedoch nicht auf das eigene Unternehmen, sondern erschließt sich über die gesamte Lieferkette – vom Rohmaterial über Verarbeitungsstufen bis hin zum Vertrieb an den Endkunden. So steigt das Bedürfnis nach modernen Lieferketten: optimierte Abläufe zwischen den Unternehmen durch innovative Kommunikationssysteme, erhöhte Leistung durch autonome Prozesse, sowie Flexibilität und Transparenz sind nur einige der Anforderungen an das gesamte Wertschöpfungssystem und die Supply Chain 4.0.

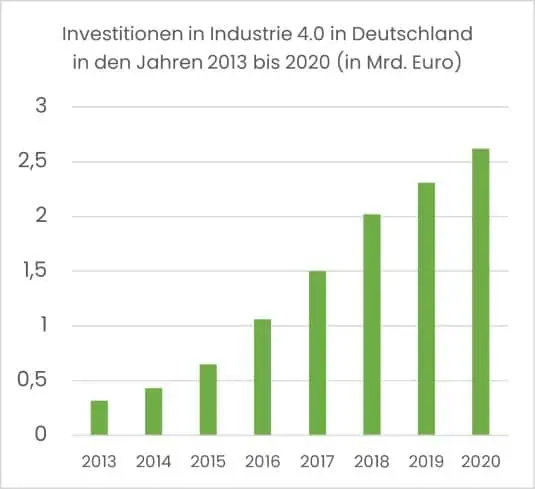

Die steigenden Investitionen in intelligente und digitalisierte Prozesse spiegeln sich auch in aktuellen Statistiken wider:

Während 2018 lediglich 11% der deutschen Unternehmen angaben, KI zu nutzen, sind es im Jahr 2022 bereits 37%. 66% der Organisationen mit mehr als 20 Beschäftigten setzen IoT-Technologien bereits ein oder planen es zumindest. Die industrielle Fertigung ist dabei am investitionsstärksten, dicht gefolgt von Verfahrenstechnik sowie Automotive und Transport.

Jedoch: die innovativen und vernetzten Systeme, die in optimierten Produktionsstätten und intelligenten Lieferketten zum Einsatz kommen, erhöhen die Angriffsfläche für Cyberkriminalität maßgeblich. Dabei fungieren unzureichend geschützte Unternehmen als Einfallstor, um auf weitere Akteure, die ihre Netzwerke für externe Zugriffe öffnen, zuzugreifen.

Die Folgen eines Cyberangriffs können dabei weitreichend sein und von Umsatzausfällen, über Verlust von geistigem Eigentum und sensiblen Daten bis hin zu einem dauerhaften Imageschaden reichen. Der finanzielle Schaden, der dabei im Jahr 2022 in Deutschland entstand, wirkt mit über 200 Milliarden Euro bedrohlich.

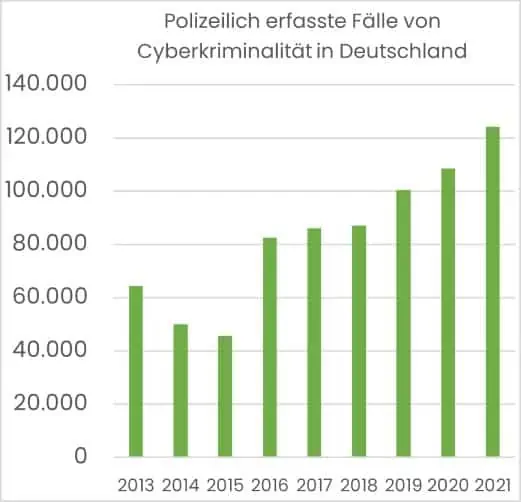

Cyberkriminalität wird zu einem immer konkreteren Risiko, auch für kleine und mittelständische Unternehmen. So konnten folgende Entwicklungen beobachtet werden:

In den vergangenen Jahren galten die Finanz- und Versicherungsindustrie sowie der Healthcare-Sektor zu den beliebtesten Angriffszielen von Cyberkriminellen. Mittlerweile rückt das produzierende Gewerbe immer mehr in das Visier der Hacker – nicht zuletzt aufgrund der Corona-Pandemie, die die Stabilität der Lieferketten auf die Probe gestellt und Cyberkriminellen ein Exempel für die mögliche Tragweite der Kompromittierung nur eines Akteurs geboten hat. Im Jahr 2021 fielen fast 30% aller Angriffe auf die Fertigungsindustrie zurück und machte sie somit erstmals zum ungewünschten Spitzenreiter. Dabei zählen Phishing oder ungepatchte Software noch immer zu den beliebtesten Angriffsmethoden.

Wie können sich Unternehmen vor Angriffen auf die Lieferkette schützen?

Unabhängig davon, ob Cyberangriffe direkt auf das eigene Unternehmen abzielen, oder über die Lieferkette kommen – eine grundlegende IT-Sicherheit sollte jedes Unternehmen vorweisen können. Neben der Implementierung umfassender Cybersicherheit durch EDR-, MDR- oder Threat Intelligence-Technologien, spielen die Einführung und Kommunikation entsprechender Richtlinien und Mitarbeitersensibilisierung eine entscheidende Rolle. Um sich vor Angreifern über die Lieferkette zu schützen, ist die kontinuierliche Überwachung des Supply-Chain-Prozesses unumgänglich. Zulieferer, Dienstleister und Kommunikationspartner sollten in die Sicherheitsstrategie einbezogen werden, mit dem Ziel externe Zugriffe auf das eigene System zu überwachen und den Datenverkehr nachvollziehbar zu machen.

Um mehr Transparenz innerhalb der Lieferkette zu schaffen, müssen alle Akteure aufgelistet und entsprechend ihrer Kritikalität bewertet werden. Dabei sollten unter anderem folgende Punkte hinterfragt werde: Hat das Unternehmen Zugriff auf unsere Systeme? Welche Daten werden geteilt, wie sensibel sind diese und wie werden sie geschützt?

Steigende IT-Sicherheitsanforderungen an KMU

Mit zunehmender Frequenz und Komplexität der Cyberangriffe, steigt nicht nur das Bewusstsein für die indirekte Bedrohung über die Lieferkette, sondern auch die IT-Sicherheitsanforderungen an Zulieferer und Dienstleister. Gut geschützte Unternehmen sehen sich durch die mangelnden Vorkehrungen anderer Akteure der Supply Chain gefährdet und verlangen die Erfüllung konkreter Cybersicherheitsanforderungen. Da das Assessment aufwendig und zeitintensiv sein kann, gewinnen standardisierte Zertifizierungen wie die TISAX oder ISO 27001 zunehmend an Bedeutung. Das bringt vor allem kleine und mittelständische Unternehmen, die sich bislang nur wenig mit dem Thema Cybersicherheit beschäftigt haben, in Zugzwang – gleichzeitig fehlt es hier oftmals an Fachpersonal und entsprechenden Ressourcen.

Ein grundlegender Schutz kann dabei jedoch schon mit kleinem finanziellem und personellem Aufwand und ohne dediziertes IT-Personal erreicht werden. Die meisten Cybersecurity-Maßnahmen wie Threat Intelligence and Response, Cloud- und Email-Security oder Mobile Device Management können an Drittanbieter ausgelagert werden. Auch die Implementierung eines Informationssicherheits-Managementsystem (ISMS) und dessen Zertifizierung nach aktuellen Standards wie ISO 27001 oder TISAX, kann durch entsprechende Software-Tools effizienter und kostensparender durchgeführt werden.

Wichtig ist jedoch, dass in den steigenden Anforderungen nicht nur eine Hürde, sondern ebenso eine Chance erkannt wird, durch die ein höherer Sicherheitsstandard über Branchen hinweg erreicht wird und Unternehmen, die die Relevanz entsprechender Zertifikate frühzeitig erkennen, einen Wettbewerbsvorteil generieren.