Es gibt viele gute Gründe für Unternehmen, ihre Cyberresilienz zu erhöhen. Darauf zu warten, bis Regulierungen wie die NIS2-Richtlinie in nationales Recht umgesetzt sind und sie dazu zwingen, ist dabei nicht ratsam.

Vielmehr sollte der eigene Selbsterhaltungstrieb Grund genug sein. Denn ein erfolgreicher Cyberangriff kann katastrophale Folgen haben: Produktionsausfälle, Datenverluste, Reputationsschäden und hohe Kosten.

Cyberresilienz ist geschäftskritisch

Wer nicht darauf vorbereitet ist, sein Geschäft auch im Fall von Angriffen oder Beeinträchtigungen seiner Systeme weiterführen oder schnell wiederaufnehmen zu können, riskiert im Ernstfall die eigene Existenz. Besonders KRITIS-Unternehmen stehen im Visier von (hybriden) Attacken, da sie essenzielle Versorgungsleistungen sicherstellen. Doch auch außerhalb dieser Kategorie sind Organisationen nicht sicher.

Wenn beispielsweise ein Unterseekabel für Strom oder Datenverkehr beschädigt wird, wie in den letzten Monaten mehrfach geschehen, wirkt sich dies nicht nur auf die Eigentümer und Betreiber der Kabel aus, sondern auch auf alle, die deren Dienste nutzen. Hinzu kommen Supply-Chain-Attacken, Ransomware und gezielte Phishing-Kampagnen, die jedes Unternehmen treffen.

Dynamische Bedrohungen erfordern dynamische Cyberresilienz

Unternehmen aller Branchen sind also gefordert, ihre Cyberresilienz zu steigern. BSI-Grundschutz und ISO27001 bieten dafür bereits eine wertvolle Grundlage. Doch allein reichen sie nicht aus, um sich wirklich resilient aufzustellen. Dynamische Bedrohungen erfordern ergänzende technische und organisatorische Maßnahmen, um proaktiv und flexibel agieren und wirklich widerstandsfähig zu sein.

#1 Resilienz beginnt mit Prävention

Prävention bringt in der Regel zwar weder Ruhm noch Ehre, ist aber ein zentraler Baustein der Cyberresilienz. Zu den grundlegenden Maßnahmen gehört hier ein strukturiertes Schwachstellenmanagement. Durch regelmäßige Scans, automatisierte Alerts und standardisierte Prozesse können Sicherheitslücken frühzeitig erkannt und schnellstmöglich geschlossen werden.

Ebenso kontinuierlich sollten Risikoanalysen und Bedrohungsmodellierungen durchgeführt werden. So können potenzielle Angriffsvektoren identifiziert und proaktiv Schutzmaßnahmen ergriffen werden. Auch bei der Auswahl neuer Softwarelösungen sollten bereits Notfallszenarien bedacht und Risiken evaluiert werden. Unternehmen sollten zum Beispiel erwägen, sicherheits- und geschäftskritische Funktionen auf mehrere SaaS-Anbieter zu verteilen, um nicht von einzelnen, großen Anbietern abhängig zu sein.

Um die Angriffsfläche weiter zu reduzieren, empfiehlt es sich zudem, einen Zero-Trust-Ansatz zu implementieren und IT-Systeme kontinuierlich zu härten. Konkret bedeutet das zum einen, eine durchgängige Authentifizierung und Autorisierung aller Nutzer und Geräte sicherzustellen. Zum anderen sollten alle Dienste, Zugriffsrechte und sicherheitskritischen Einstellungen immer wieder kritisch überprüft und gegebenenfalls begrenzt, deaktiviert oder angepasst werden.

Nicht zuletzt sind Schulungen und die Sensibilisierung aller Mitarbeitenden essenzielle Präventivmaßnahmen, um die Cyberresilienz zu erhöhen. Regelmäßige Security Awareness-Schulungen, Trainings, realistische Phishing-Tests und simulierte Angriffe fördern das Sicherheitsbewusstsein im gesamten Unternehmen nachhaltig. IT- und Security-Fachkräfte sollten darüber hinaus spezialisierte Schulungen erhalten, um ihr Wissen über aktuelle Bedrohungen und Sicherheitsmaßnahmen zu vertiefen.

#2 Detect. React. Repeat.

Ohne Monitoring geht in der Cybersicherheit nichts. Unternehmen setzen häufig mehrere Tools ein, um Bedrohungen, Angriffe, ungewöhnliche Aktivitäten und Schwachstellen über ihre gesamte Infrastruktur hinweg zu überwachen. Daher ist ein Security Information and Event Management (SIEM) unerlässlich, in dem die Daten und Informationen aus all diesen Quellen an einem zentralen Punkt zusammenlaufen. So behalten Security Teams den Überblick und können Vorfälle nach Faktoren wie Schweregrad, Kritikalität und Eintrittswahrscheinlichkeit priorisieren.

Tritt ein kritischer Vorfall ein, ist Schnelligkeit gefragt, um Schäden zu minimieren. Dazu sollten bereits Notfallpläne mit strukturierten Incident-Response-Prozessen vorhanden sein. Sofort muss klar sein, wer was zu tun hat. Eine integrierte Security Orchestration, Automation and Response (SOAR)-Lösung hilft dabei, Vorfälle automatisch zu eskalieren und unverzüglich Incident-Response-Prozesse zu aktivieren. Diese Prozesse sollten regelmäßig trainiert, überprüft und angepasst werden, damit Security Teams eingespielt sind und schnellstmöglich wirkungsvolle Maßnahmen ergreifen können.

Ein oft unterschätztes Mittel, um die Cyberresilienz zu erhöhen, ist das, was nach einem Vorfall geschehen sollte: Post Incident Reviews. Jeder Vorfall bietet potenziell wertvolles Lehrmaterial, um sich auf künftige Vorfälle besser vorzubereiten. Neben forensischen Analysen, um einen Vorfall technisch zu untersuchen, gehört dazu auch zu evaluieren, ob und an welchen Stellen Incident-Response-Prozesse nachgebessert werden müssen.

#3 Strg+S: Backups als Shortcut zur Cyberresilienz

Wahrscheinlich hat es jeder schon mal erlebt: Stundenlang hat man an einem Dokument gearbeitet, nicht zwischengespeichert, der Computer stürzt ab und man muss von vorne anfangen. Bei Sicherheitsvorfällen ist fehlende Datensicherung nicht nur ein kleines Ärgernis, sondern kann Schäden in ungeahnter Höhe verursachen.

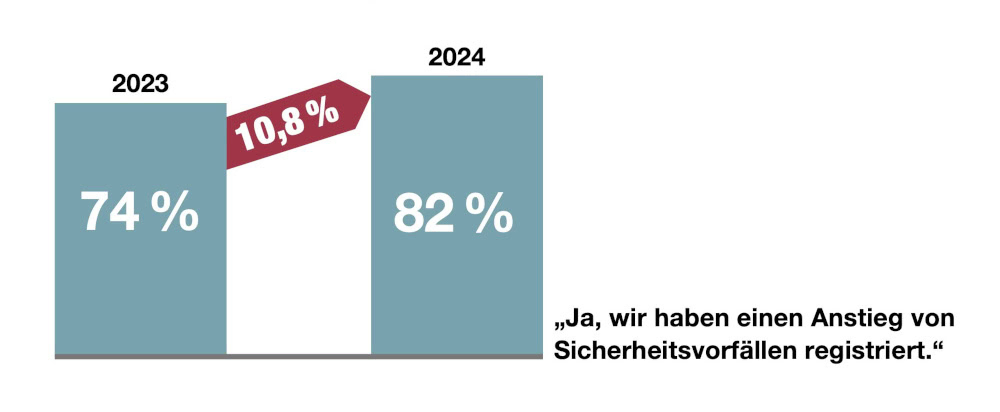

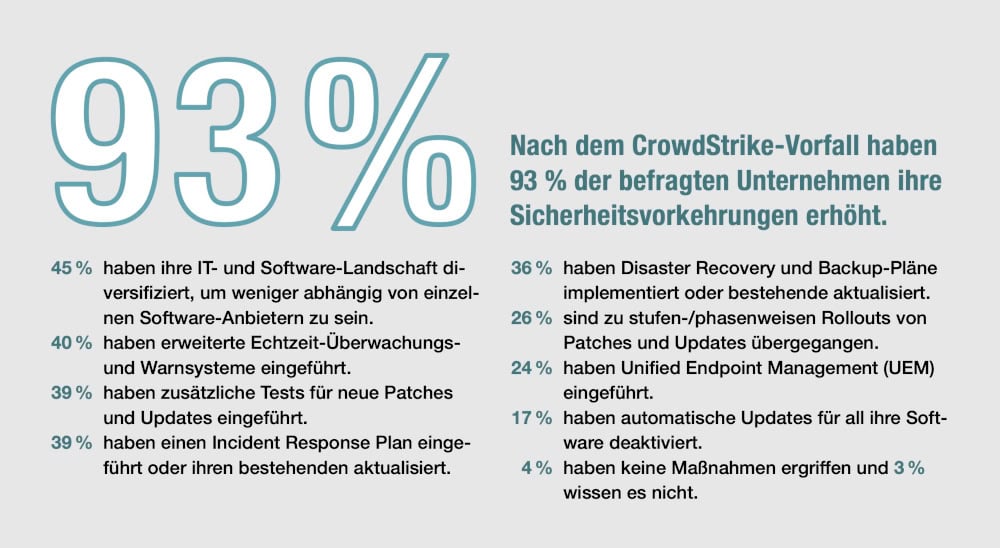

Dennoch vernachlässigen viele Unternehmen diesen Bereich. Das hat beispielsweise der CrowdStrike-Vorfall im vergangenen Jahr eindrücklich offengelegt, wie unsere Umfrage „OTRS Spotlight: Corporate Security 2024“ ergab. Nur 32 Prozent der betroffenen Unternehmen konnten auf robuste Rollback-Mechanismen, Disaster Recovery und Backups zurückgreifen, um ihre Systeme schnell wieder auf eine stabile Version zurückzusetzen.

Der Nachholbedarf ist also entsprechend groß. Da IT-Umgebungen immer komplexer werden, sind eine durchdachte und lückenlose Backup-Strategie und Wiederherstellungspläne notwendig. Wichtige Bestandteile sind dabei nicht nur Datensicherungen in On-Premises-, Cloud- und SaaS-Umgebungen. Unternehmen sollten darüber hinaus auch unabhängige „Schatten“-IT wie zum Beispiel isolierte Notebooks außerhalb des Netzwerks und alternative Kommunikationsmöglichkeiten vorbereiten. Notwendige Informationen wie den Notfallplan selbst sollten sie redundant, offline und extern vorhalten.

Ohne ständige Verbesserung bleibt Cyberresilienz ein Strohfeuer

Die Bedrohungslandschaft ändert und verschärft sich stetig. Um sicherzustellen, dass die Vorkehrungen alle notwendigen Bereiche abdecken und damit der Geschäftsbetrieb im Ernstfall aufrechterhalten oder wiederhergestellt werden kann, müssen sämtliche Maßnahmen regelmäßig überprüft, getestet und trainiert werden. Wer seine Cyberresilienz nicht kontinuierlich überwacht und nachbessert, spielt mit dem Feuer – und riskiert, dass ein einzelner Vorfall das gesamte Unternehmen ins Wanken bringt.