Fakt ist, dass Cyberkriminelle und interne Bedrohungen nicht nur über den klassischen Endpoint, sprich einen Computer, ein Mobiltelefon, ein Tablet oder einen Server ins Netzwerk gelangen. Es existieren unzählige weitere Schlupflöcher und es werden täglich mehr.

Hybride Arbeitswelten, smarte, alte vergessene und ungepatchte Geräte oder Komponenten, die bisher bei der Cybersecurity nicht auf der Gefahrenliste standen, werden immer öfter zur Gefahr einer Netzwerkinfrastruktur in Unternehmen.

Für eine wirkungsvolle Security im Netzwerk ist es elementar, die klassischen und die neuen Gefahrenpotenziale zu erkennen. Die Schwierigkeit dabei ist, dass nur wenige Unternehmen einen aktuellen und vollständigen Überblick darüber haben, welche Komponenten in das Netzwerk eingebunden werden und eine potenzielle Gefahr darstellen. Zwar existieren wirksame Tools, um neue Geräte im Netzwerk zu entdecken, aber ob diese von einem Angreifer als Einfallstor genutzt werden, können sie nicht feststellen. Bedrohungsakteure, die über solch ungesicherte Wege ins Netzwerk gelangen, haben gute Chancen ihr kriminelles Vorhaben zu Ende zu bringen.

Die Lösung liegt in der Kombination aus klassischer Cybersecurity und der neuen Generation an Network Detection and Response (NDR)-Lösungen. Diese sind in der Lage, nicht nur Angreifer und deren Anomalien im Netzwerk zu erkennen.

Sie erfüllen vor allem auch den Aspekt der „Response“, also der gezielten Reaktion auf Attacken. Die NDR-Technologie analysiert den Netzwerkverkehr und identifiziert verdächtige und potenziell bösartige Aktivitäten. Erst mit diesen Erkenntnissen können Sicherheitsteams aktiv Maßnahmen ergreifen, um Cyberangriffe zu bekämpfen.

Was genau macht eine wirksame NDR-Lösung aus?

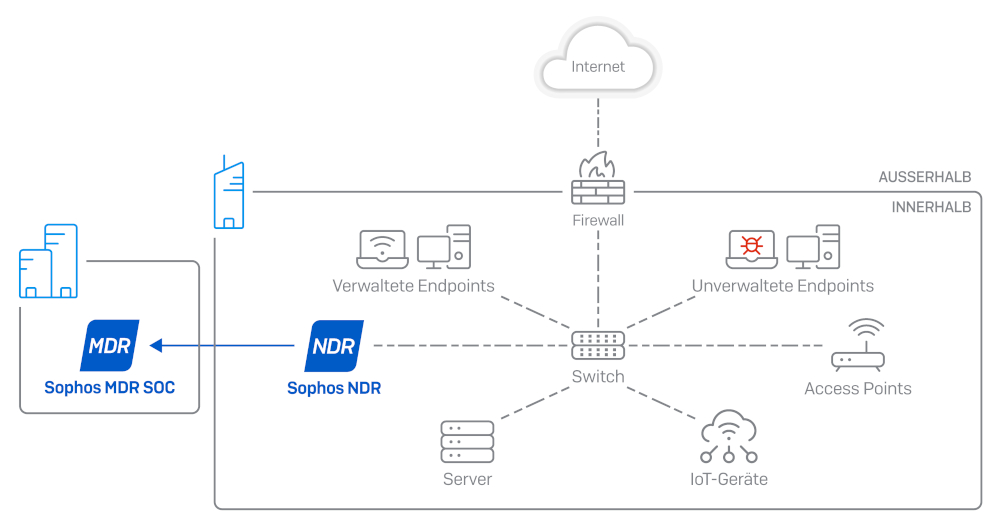

NDR-Lösungen der nächsten Generation überwachen in Zusammenarbeit mit den verwalteten Endpoints und Firewalls alle Netzwerkaktivitäten – also auch die Aktivitäten, die nicht vom Endpoint-Schutz oder der Firewall geprüft und als bösartig erkannt werden. Möglich ist dies durch Künstliche Intelligenz, Machine Learing (ML) und Deep Learning (DL).

Während klassische NDR-Tools kontinuierlich den Rohdatenverkehr und/oder Datenflussaufzeichnungen scannen, geht NDR mit Deep-Learning-Technologie einen Schritt weiter. Sie ermöglicht die Erkennung von Mustern über mehrere Attribute hinweg und somit eine Identifizierung ohne IOC-basierte Bedrohungsdaten. Damit ist sogar die Erkennung von Bedrohungen im verschlüsselten Datenverkehr möglich.

Durch die zusätzliche Verwendung von Live-Malware-Samples können schädliche Aktivitäten wie die Kommunikation von Angreifern mit infizierten Systemen in Echtzeit identifiziert werden, einschließlich Zero-Day- oder unbekannter Malware-Varianten. Dies ist elementar, wenn auf den Endgeräten kein herkömmliches Endpoint-Schutzprodukt ausgeführt werden kann und wenn die Netzwerkkommunikation aufgrund von Anforderungen zum Schutz von PII (Personal Identifying Information) nicht entschlüsselt werden sollte.

Erkennung von ungeschützten oder unbekannten Geräten

Große, als auch mittelständische und kleinere Firmen sind über viele Jahre gewachsen oder legten bei der Gründung keinen gesteigerten Wert auf die Cybersicherheit. Bei genauerer Suche findet man meist einen alten PC oder andere gefährliche IT-Komponenten ohne nötige Sicherheitsvorkehrungen. Mangels Updates oder wirksamen Schutzmechanismen sind diese Geräte ein offenes Tor für Cyberkriminelle. Mit NDR der nächsten Generation haben Unternehmen die Möglichkeit, derartige Geräte zu finden und so schnell wie möglich zu patchen oder falls dies nicht möglich ist, vom Netz zu nehmen. Damit sind Unternehmen in der Lage, den internen Netzwerkverkehr detailliert auf Anomalien und Cyberaktivitäten zu prüfen.

Angriffen auf IoT- und OT-Geräte identifizieren

Digitale Komponenten oder Gadgets sind zunehmend auch im Unternehmensumfeld zu finden. Hinzu kommen Systeme, die historisch nicht zwingend der IT-Abteilung zugeordnet waren. Es passiert schnell, dass beispielsweise ein IoT-Device, etwa eine IP-Telefonanlage, Überwachungskameras oder eine Gebäude-Automations- und Regelungstechnik ins Firmennetz eingebunden werden, ohne dass die Sicherheitsverantwortlichen der IT davon Notiz nehmen.

Viele dieser Geräte und Lösungen wurden ohne Berücksichtigung der Sicherheit, sondern mit Fokus auf die Funktionalität entwickelt. Cyberkriminelle freuen sich über derartig offene Türen, zumal diese zunehmen. Denn der Zugang zum Firmennetz ist damit einfach, schnell und unauffällig. In diesen Fällen leistet NDR einen wichtigen Beitrag, um im ersten Schritt die Netzwerkaktivitäten dieser Geräte granular zu überwachen und um bei Anomalien oder Angriffsmustern umgehend Alarm zu schlagen.

Insider-Bedrohungen bekämpfen

Ein weiteres Gefahrenpotenzial für Netzwerke sind Insider, die ein Unternehmensnetzwerk sehr einfach infiltrieren und schädigen können – ganz gleich ob absichtlich oder durch Unachtsamkeit. Unzufriedene oder gekündigte Mitarbeiter, deren Zugänge nicht sofort und komplett gekappt werden, unzuverlässige Partner- und Service-Unternehmen oder Menschen, die gezielt von Cyberkriminellen als Industriespione oder für Sabotage angeheuert wurden, können niemals völlig ausgeschlossen werden.

Tatsächlich gehen im State of Cybersecurity 2023 Report von Sophos 17 Prozent der weltweit befragten Unternehmen davon aus, dass interne Nutzer vorsätzlich ein Risiko darstellen. In Deutschland haben sogar 21 Prozent derartige Befürchtungen. Diese Bedrohungen, die keinen Einbruch ins Netzwerk benötigen, um dort Schaden anzurichten, können von Endpoint-Schutztechnologien oder Firewalls kaum gefunden werden. Denn was innerhalb des Netzwerks geschieht, wird in den meisten Sicherheitsstrategien traditionell als gutartig definiert. NDR ist in der Lage, diese Gefahren zu erkennen und den Verantwortlichen schnell die entscheidenden Hinweise zu geben, um den Schaden abzuwehren und vor allem um die Übeltäter zu identifizieren.

Die Response ist entscheidend bei NDR

Entscheidend ist nicht nur das Aufspüren, sondern viel mehr die Reaktion auf eine Anomalie oder ein Angriffsmuster im Netzwerk. Die Angreifer müssen aus dem Netzwerk schnell entfernt und die Schlupflöcher geschlossen werden. NDR der neuen Generation, eingebunden in ein umfassendes Sicherheitsökosystem, kann diese Anforderung, teils sogar automatisiert, abbilden. Im Zusammenspiel mit MDR (Managed Detection and Response Services) werden Administratoren, Threat Hunter und weitere Verantwortliche automatisch darüber informiert, dass sich potenziell ein Angreifer im Unternehmensnetzwerk befindet. Anschließend tritt das MDR Security Operations Center Team in Aktion und untersucht den Fall.

Wenn ein Angriff festgestellt wird, neutralisiert es diesen umgehend. Gleichzeitig forschen die Analysten nach den Einfalls- und Verbreitungswegen des Angriffs, um weitere infizierte Systeme zu identifizieren und zu bereinigen oder Manipulationen und Rechteveränderungen im Netzwerk aufzudecken und zu korrigieren.