Im Zuge der Digitalisierung sind für Kriminelle nicht nur Wertsachen wie Bargeld, Schmuck und Gold, sondern auch Daten eine gut verwertbare Beute. Für Unternehmen ist der Schutz derselben ein schwieriges Unterfangen. Denn im Gegensatz zu physischen Gütern müssen sich Daten in der Regel frei zwischen Kunden und Partnern bewegen können. Das Modell des Datenlebenszyklus kann dabei unterstützen, lückenlose Sicherheit über alle Verarbeitungsprozesse hinweg zu etablieren.

Um zuverlässig entscheiden zu können, welche Maßnahmen Unternehmen zum Schutz ihrer Daten ergreifen müssen, benötigen sie Transparenz. Sie müssen verstehen, welche Informationen und Systeme geschützt werden müssen. Um diesen Überblick zu gewinnen, wurde das Modell des Datenlebenszyklus entwickelt. Welche Daten Unternehmen haben, wo sie sich befinden und wie sie verwendet werden, gehört zu den ersten Schritten auf dem Weg zu einer besseren allgemeinen Datensicherheit. Dies gilt insbesondere für die enorme Menge an Daten, die täglich in Unternehmen erzeugt, gesammelt und übertragen wird. Der Datenlebenszyklus (im Englischen auch „data security lifecycle“ genannt) zeigt auf, welche Informationen und Systeme geschützt werden müssen und beschreibt den Datenfluss in Unternehmen von der Erfassung bis zur Löschung. Er dient Unternehmen als Grundlage, um zu definieren, wo ihre Daten angreifbar sind und wo Sicherheitslücken zu Datenpannen führen könnten.

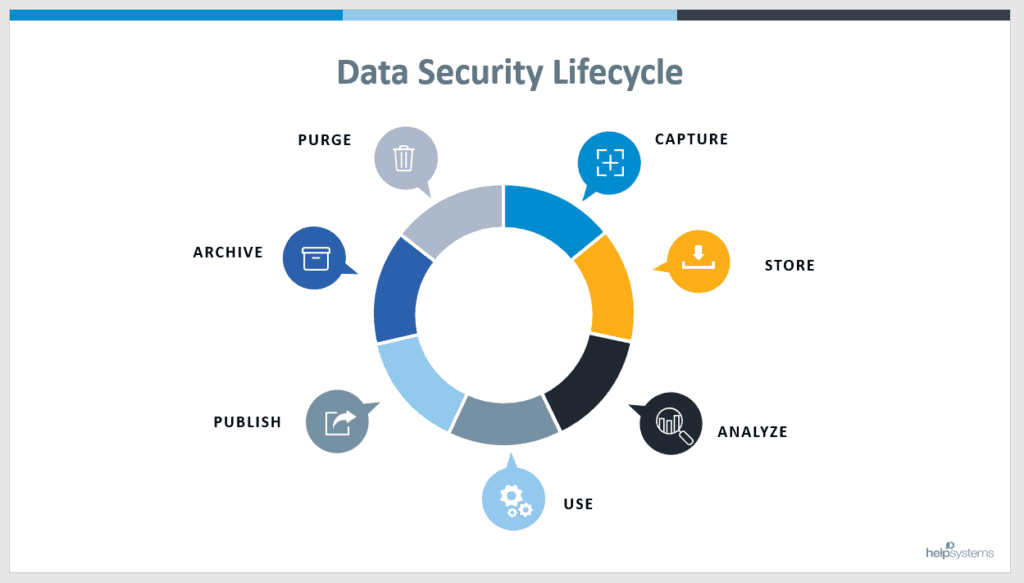

Das Datenlebenszyklus-Modell: Sieben Stufen der Verarbeitung

Der Datenlebenszyklus umfasst sieben Stufen. Als Kreislauf wiederholen sich diese Phasen, überschneiden sich und gehen ineinander über. Der Lebenszyklus ist eine vereinfachte Darstellung, denn der tatsächliche Datenfluss ist wesentlich dynamischer, insbesondere wenn Daten verarbeitet, angepasst und neu klassifiziert werden. Die Abläufe in Unternehmen können ganze Phasen überspringen oder bestimmte mehrmals wiederholen, bevor sie zur nächsten übergehen.

Phase eins: Datenerfassung

Die erste Phase der Datenerfassung oder -sammlung umfasst die Aufnahme und Übertragung von Daten in die internen Systeme eines Unternehmens. Dies kann auf verschiedenen Wegen geschehen, zum Beispiel durch Kontaktformulare, Bestellungen, Verträge oder per E-Mail. Obwohl automatisierte Prozesse daran einen bedeutenden Anteil haben, muss fortlaufend kontrolliert werden, welche Arten von Informationen gesammelt und gespeichert werden, um sich vor kontaminierten Dateien schützen.

E-Mail als weit verbreitete Kommunikationsform stellt einen Angriffsvektor dar, den Hacker häufig ausnutzen. E-Mail-Sicherheitstools können Phishing, kompromittierte Geschäfts-E-Mails und andere Formen von E-Mail-Angriffen erkennen, abwehren und verhindern. Angriffe können außerdem über das Internet und die von Unternehmen oder ihren Geschäftspartnern verwendete Software erfolgen. Sicherheitslösungen können die Risiken reduzieren, die beim Dateiempfang und der täglichen Internetnutzung entstehen, indem sie eingebettete Malware-Bedrohungen erkennen und bereinigen. Und das ohne Arbeitsunterbrechung dank der Echtzeitprüfung und der automatischen Entfernung von gefährlichem Code.

Phase zwei: Datenspeicherung

Der beste Speicherort für Daten On-Premises oder in der Cloud ist ein sicherer Service, der detaillierte Zugriffsrollen für Anwender bietet. In der Praxis hat es sich bewährt, den Zugang für die Anwender so weit wie möglich einzuschränken und nur bei Bedarf für konkrete geschäftliche Zwecke oder nur innerhalb eines begrenzten Zeitrahmens zu gewähren. Das Verwenden von minimalen Rechten als Standardeinstellung gewährleistet, dass unbefugte Mitarbeiter nicht versehentlich Daten zu Gesicht bekommen, die sie nicht sehen sollten. Auf diese Weise erhält auch ein Hacker im Falle eines erfolgreichen Phishing-Versuchs nur einen begrenzten Datenzugriff.

Phase drei: Datenanalyse

Datensicherheit beginnt mit der Frage: Was benötigt Schutz und warum? Daten lassen sich in verschiedene Kategorien einordnen, wovon manche auf Grund gesetzlicher oder branchenspezifischer Vorschriften einen höheren Schutz benötigen. Stehen die Datenarten fest, können Unternehmen sensible oder personenbezogenen Daten gemäß den rechtlichen Anforderungen handhaben und Wege finden, Anwender dabei zu unterstützen.

Dazu müssen sie ihre Daten identifizieren und klassifizieren. Dies kann manuell vorgenommen werden, jedoch empfiehlt sich ab einer gewissen Organisationsgröße der Einsatz entsprechender Tools. Datenklassifizierungslösungen kennzeichnen und sortieren Daten und wenden dann automatisch voreingestellte Sicherheitsstufen an, um einen ausreichenden Anwenderzugriff und eine entsprechende Datenkontrolle zu gewährleisten. Auf diese Weise können Unternehmen ganz einfach die sensibelsten und vertraulichsten Daten ermitteln und von den alltäglichen und gemeinsam nutzbaren Daten trennen, ohne weitere Sicherheitsebenen für den Datenaustausch und -transfer zu benötigen.

Phasen vier und fünf: Datennutzung und -veröffentlichung

Die Datennutzung betrifft die interne Verwendung und Weitergabe von Daten im Unternehmen. Die Veröffentlichung von Daten bezeichnet sowohl die Weitergabe an externe Stakeholder als auch die Aufbereitung der Daten für die Öffentlichkeit, zum Beispiel in Form von Präsentationen oder Whitepapers. Die Risiken sind bei beiden Formen der Datenweitergabe ähnlich: die Übertragung selbst, unerwünschte Zugriffe oder eine versehentliche Datenweitergabe.

Mit einer Advanced-Data-Loss-Prevention-(DLP)-Lösung können Unternehmen sicherstellen, dass nur zulässige Daten für Außenstehende zugänglich sind. Es ist zwar einfach, die von einem Kollegen oder Geschäftspartner angeforderte Datei zu versenden, aber sie könnte sensible Informationen enthalten, denen sie sich nicht bewusst sind, wie zum Beispiel Metadaten eines Dokuments oder auch Text in einem Bild. Mit DLP können Unternehmen sensiblen Text schwärzen, sogar in gescannten Bildern und Abbildungen, und Metadaten aus Dokumenten entfernen, inklusive Änderungsverfolgung, Autoreninformationen und mehr.

Nach der Identifizierung und Klassifizierung können potentiell sensible Daten entfernt und der Versand genehmigt werden. Jetzt geht es darum, die Dateien sicher zu übertragen. Ein besonders zuverlässiges Verfahren zur sicheren Dateiübertragung ist Managed File Transfer (MFT). MFT verschlüsselt Daten während der Übertragung und gewährt nur dem rechtmäßigen korrekte Empfänger Zugriff.

Phasen sechs und sieben: Daten archivieren und löschen

Entsprechend den meisten Datenschutzrichtlinien, einschließlich der DSGVO, sollten Daten nur so lange aufbewahrt werden, wie sie erforderlich sind. Auch wenn sie im Unternehmen nicht mehr verwendet werden, sind alte Daten dennoch ein verlockendes Ziel für Hacker.

Einige Branchen sind verpflichtet, Daten über einen bestimmten Zeitraum aufzubewahren, unabhängig davon, ob diese Daten aktiv genutzt werden oder nicht. Für diese Fälle sind sichere Archivierungsverfahren sowie eine Nachverfolgung und Planung für den Zeitpunkt der endgültigen Löschung wichtig. Durch die Auslagerung von Daten in ein Archiv sind sie außerdem außerhalb der Reichweite aktiver Anwender, und mit Benutzerrollen können Unternehmen den Datenzugriff einschränken und das Risiko noch weiter minimieren.

Der Umgang mit Daten ist immer mit Risiken verbunden, und sobald Unternehmen diese Daten nicht mehr benötigen, sollten diese gelöscht werden. Weniger Daten bedeuten ein geringeres Sicherheitsrisiko.

Daten sind nur so sicher wie ihre Verarbeitungsprozesse

Für Unternehmen kann das Modell des Datenlebenszyklus einen Einstieg in eine datenzentrierte Sicherheitsstrategie darstellen. Sie können damit veranschaulichen, welche Datenarten erhoben, verarbeitet, gespeichert und weitergegeben werden und welche Personen darauf Zugriff haben. Ihre Herausforderung besteht anschließend darin, alle damit verbundenen Prozesse mit geeigneten Lösungen abzusichern.