Hacker werden immer kreativer: Das Ausnutzen vertrauenswürdiger Software wie im Fall von Solorigate, Attacken auf VSA-Server oder Systeme wie die eVergabe dienen als mahnende Beispiele. Ransomware-Erpresser fahren zunehmend schweres Geschütz auf; als veritable Möglichkeit, sich dagegen zu wappnen, gelten Application-Whitelisting-Lösungen.

Klar ist: Wer in ein System gelangen will und genügend technische Fähigkeiten und Ressourcen besitzt, dem wird dies auf die ein oder andere Weise gelingen. Es muss also darum gehen, den Erfolg des Angriffs zu vereiteln. Auch wenn es Hackern gelingt, etwa per Remote Access eine (Hinter-)Tür in die Schatzkammer namens Firmennetzwerk zu öffnen, dürfen sie dort keinen Schaden anrichten können. Weniger bildhaft gesprochen: Im System platzierte Schadsoftware darf nicht zur Ausführung kommen.

Klassische Virenscanner bergen Risiko

Angesichts der Vielzahl möglicher Einfallstore und Angriffsmethoden, erscheint ein Schutzmechanismus ratsam, der auf dem Whitelisting-Prinzip beruht. Denn Virenscanner, die allesamt das Blacklisting-Prinzip anwenden, haben sich zwar etabliert und schützen hervorragend vor bereits bekannter Schadsoftware. Doch bedingt ihre grundlegende Funktionsweise, dass unbekannte Software durchs Raster fällt und Viren großen Schaden im Unternehmensnetzwerk anrichten können. So ist zu erklären, warum weltweit jeden Tag tausende Firmen gehackt werden, obwohl nahezu alle ein aktuelles Virenscannerprodukt einsetzen.

Lösungen, die mit einer Whitelist arbeiten, besitzen hier einen eindeutigen Sicherheitsvorteil. Die Funktion von Application Whitelisting (AWL) besteht in erster Linie darin, Computer vor der Ausführung schädlicher Anwendungen zu schützen. Beim Versuch des Starts einer Software auf einem mit einer Application Whitelist geschützten PC wird geprüft, ob die Software auf der Positivliste aufgeführt ist. Nur wenn das der Fall ist, ist eine Ausführung möglich. So wird eine zuverlässige Endpoint Protection gewährleistet, selbst wenn eine Backdoor für die Malware geöffnet wurde.

BSI & Co. raten zum Einsatz von Application Whitelisting

Sicherheitsbehörden wie das Bundesamt für Sicherheit in der Informationstechnik oder das Australian Cyber Security Centre sprechen nicht erst seit gestern eine dringende Empfehlung für die Implementierung von AWL-Lösungen aus (vgl. Grundschutzkompendium 2018 des BSI oder Strategiepapier 2017 des ACSC).

Und IT-Verantwortliche wissen durchaus um den Sicherheitsvorteil gegenüber Blacklisting, den nicht zuletzt große Cyberangriffe immer wieder zementierten: Bei Unternehmen wie SolarWinds und Kaseya wird noch lange Zeit die Erinnerung an folgenschwere Attacken auf tausende Kunden im Firmennamen mitschwingen – neben dem finanziellen auch ein Imageschaden, den viele Unternehmen nur schwer angeschlagen oder gar nicht überstehen. Nicht nur Firmen werden durch Cyberattacken massiv geschädigt: Erst wenige Wochen ist es her, dass in Deutschland der erste Cyberkatastrophenfall ausgerufen wurde. Durch die Sicherheitslücke “Print Nightmare” wurde die IT des Landkreises Anhalt-Bitterfeld vorübergehend lahmgelegt, digitale Dienstleistungen bis hin zur Auszahlung von Geldern konnten knapp zwei Wochen lang nicht erbracht werden.

Bei den allermeisten dieser Attacken gilt: Es muss zunächst ein Einfallstor ins System gefunden werden, bevor entsprechende Malware ihr Werk verrichten kann. Ein Sonderfall ist das “Kapern” vertrauenswürdiger Software durch Angreifer, so geschehen im Fall SolarWinds. Hierzu ist anzumerken, dass auch Whitelistinglösungen keinen Schutz garantieren können, solange Admins die als vertrauenswürdig geltende SolarWinds-Software der Whitelist hinzufügen.

Maximal sicher – aber auch maximal aufwendig?

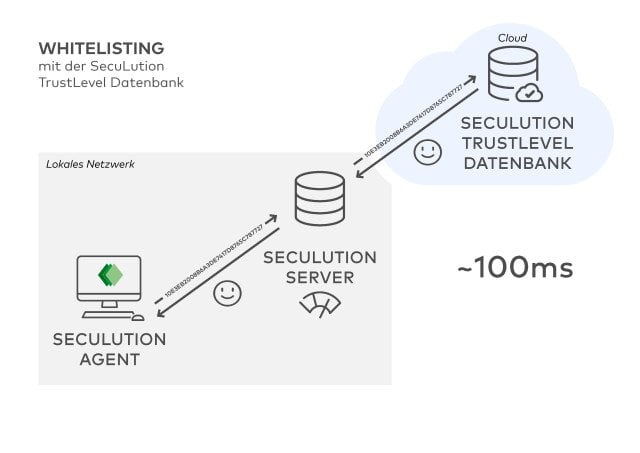

Dieser Ausnahme zum Trotz ist der Sicherheitsvorteil der Weißen Liste nicht von der Hand zu weisen. Dennoch hält sich das Vorurteil, Whitelists seien komplex und nur schwer zu verwalten. Moderne Application-Whitelisting-Ansätze haben diese Probleme durch einen hohen Grad an Automatisierung gelöst. Die Verwendung von kryptografisch sicheren Hashes garantiert, dass ausschließlich eindeutig authentifizierte Software ausgeführt werden kann.

Bildquelle: SecuLution

Hashes stellen damit das mit Abstand sicherste Verfahren der Authentifizierung von Elementen dar, bringen aber auch die größten Anforderungen an die Verwaltung der AWL-Lösung mit sich. Inzwischen wurde jedoch auch dieses Problem gelöst: Cloudbasierter Reputationsservice mit Hashes vertrauenswürdiger Software ermöglicht eine nahezu vollständige Auslagerung des administrativen Aufwandes, sodass die Kritik der Blacklist-Befürworter hier grundsätzlich nicht mehr greift.

Fazit

Die oft sehr unterschiedlichen Angriffe auf weltweite IT-Systeme haben gezeigt: Irgendeinen Weg finden Cyberkriminelle immer ins System, sei es via Supply Chain Attack oder Ausnutzen der technischen Unbedarftheit einzelner Mitarbeiter.

Application-Whitelisting-Lösungen bieten ein deutlich höheres Schutzniveau als reine Blacklisting-Produkte und bedeuten heute in der Anwendung meist keinen Mehraufwand mehr gegenüber Virenscannern. Im entscheidenden Moment – dem Moment der Attacke

durch ein unbekanntes Schadprogramm – versagen scannerbasierte Produkte. Die Implementierung von Application Whitelisting hingegen liefert hier nachweisbar zuverlässigen Schutz und wird deshalb von nationalen Sicherheitsbehörden empfohlen.