FluBot ist eine neue Android-Banking-Malware-

Obwohl sie viele der Tricks verwendet, die in älterer Schadsoftware zu finden sind, hat diese Malware-Familie in nur wenigen Monaten große Fortschritte erzielt, viele Geräte infiziert, sich schnell verbreitet und schwere Schäden angerichtet. Die Malware zielt je nach Spracheinstellung des Geräts auf unterschiedliche mobile Apps ab. Bislang wurde die Malware vor allem in Spanien entdeckt, wo sie sich auf Banking-Apps konzentriert. Es gibt jedoch Hinweise darauf, dass sie auch auf andere Märkte wie Deutschland, Polen, Ungarn und Großbritannien übergreifen könnte. Zudem hat FluBot es nicht nur auf mobile Banking-Apps abgesehen, sondern auch auf mobile Apps, die mit Kryptowährungen zu tun haben – unabhängig von der Spracheinstellung des Geräts. Das Bedrohungsszenario wird also auch für den DACH-Raum realer. Umso wichtiger ist es, sich bereits heute vor etwaigen Gefahren zu wappnen. Dafür muss man zunächst verstehen, wie dieser Feind arbeitet.

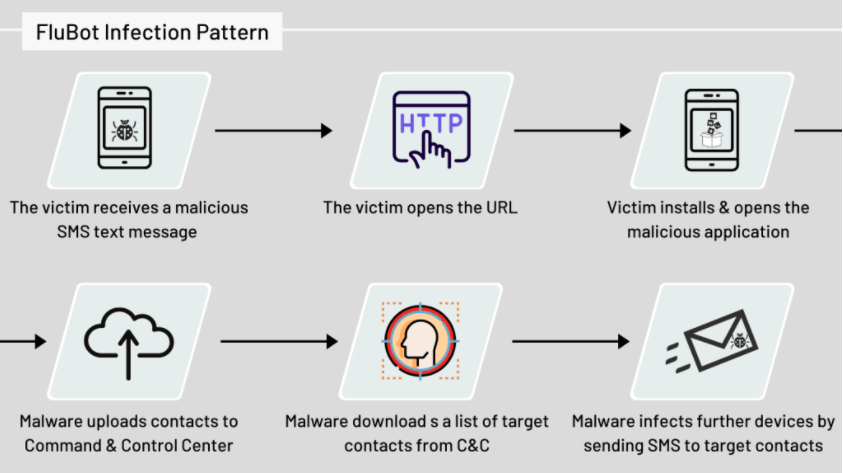

Zyklus der FluBot-Malware

Die Infektion mit der FluBot-Malware folgt normalerweise diesem Muster:

FluBot-Infizierungsmuster

* (C&C = Command and Control Server)

1. Betroffene erhalten eine Textnachricht, die über die Zustellung eines Pakets informiert.

2.Die Nachricht enthält einen Link zu einer Website mit der Malware, die als Anwendung des Zustelldienstes getarnt ist. Die Malware hat die Marken DHL, UPS und FedEx verwendet.

3. Die betroffene Person lädt die Anwendung herunter und installiert sie.

4. Die Malware lädt die Kontakte der Betroffenen auf ihren C&C-Server (Command & Control) hoch.

5. Der C&C-Server sendet eine Liste von Telefonnummern an das infizierte Gerät.

6. Das Gerät sendet Textnachrichten an die Nummern weiterer potenzielle Zielpersonen, um die Malware weiterzuverbreiten. Um eine Entdeckung zu verhindern, sendet das Gerät betroffener Personen nur Textnachrichten an Nummern, die nicht im Telefonbuch stehen. Außerdem fügt die Malware die kontaktierten Nummern zur Blacklist des Telefons hinzu – auf diese Weise gibt es keine Möglichkeit für eine*n Empfänger*in der Textnachricht, den/die Betroffene auf die Aktivität aufmerksam zu machen.

C&C – Domain Generation Algorithm (DGA)

Nachdem die Malware-Anwendung installiert und geöffnet wurde, fordert sie Nutzer*innen auf, den zugehörigen ienst zu aktivieren. Nachdem die Rechte erteilt wurden, gewährt sich die Malware mehrere Berechtigungen, indem sie den Erreichbarkeitsdienst missbraucht und versucht, eine Verbindung zu einem C&C-Server herzustellen. Interessanterweise ist in der Anwendung kein Server- oder Domainname fest einkodiert. Die Malware generiert dynamische Domainnamen, die sie dann aufzulösen versucht. Es kann einige Anläufe brauchen, bis sie einen auflösbaren Domainnamen findet, auf dem dann die eigentliche Kommunikation beginnt.

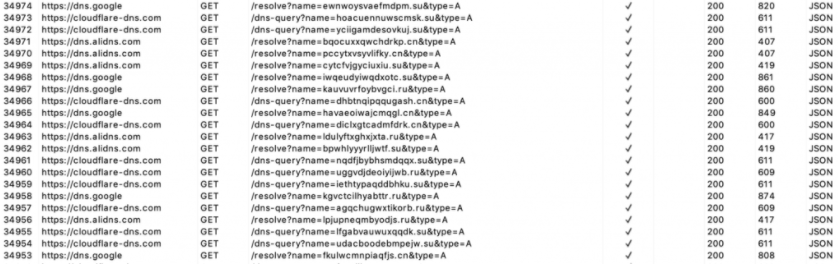

C&C – DNS über HTTPS – CloudFlare, AliDNS, Google Public DNS

Basierend auf unseren Recherchen entwickelt sich der FluBot schnell weiter. Die aktuellen Samples verwenden DNS over HTTPS (DoH), um die generierten Domainnamen aufzulösen. Dies geschieht wahrscheinlich, um die Erkennung der Malware zu erschweren. Diese Malware kontaktiert legitime Domains (cloudflare-dns.com, dns.alidns.com, dns.google) und löst den Domainnamen über diese Dienste auf. Sobald es ihr gelingt einen der generierten Domainnamen aufzulösen, beginnt die Kommunikation mit dem C&C-Server.

Die Malware versucht, eine Domain über verschiedene DoH-Dienste aufzulösen

Die erste Evolution der FluBot-Malware verwendete nur den DoH-Dienst von CloudFlare für die Auflösung von Domainnamen. Neuere Exemplare verwenden mehrere Dienste, wie im Screenshot oben zu sehen.

Einschleusung über Apps

Nachdem eine Verbindung zum Server des Angreifers hergestellt wurde, sendet die Malware eine Liste der installierten Anwendungen an den Server. Daraufhin antwortet der C&C mit einer Liste von Anwendungen, die er angreifen möchte. Dies führt dazu, dass die Malware Injects abruft, die dann über die Zielanwendungen angezeigt werden. Am Ende führt dies dazu, dass das Opfer unwissentlich seine Anmeldedaten in diese gefälschte, überlagerte Ansicht eingibt.

Bei unserer Untersuchung haben wir die folgenden Banking-Injects entdeckt:

„Bankinter“ – com.bankinter.launcher

„BBVA“ – com.bbva.bbvacontigo

„Cajasur“ – com.cajasur.android

„Grupo Cooperativo Cajamar“ – com.grupocajamar.wefferent

„Imagin Bank“ – com.imaginbank.app

„Kutxabank“ – com.kutxabank.android

„Ruralvia“ – com.rsi

„Laboral“ – com.tecnocom.cajalaboral

„Banco Santander“ – es.bancosantander.apps

„Bankia“ – es.cm.android

„Evo Banco“ – es.evobanco.bancamovil

„IberCaja“ – es.ibercaja.ibercajaapp

„Liber Bank“ – es.liberbank.cajasturapp

„Openbank“ – es.openbank.mobile

„Pibank“ – es.pibank.kunden

„Unicaja Banco“ – es.univia.unicajamovil

„ING“ – www.ingdirect.nativeframe

Und zwei, die sich auf Handelsplattformen für Kryptowährungen beziehen:

„Binance“ – com.binance.dev

„Coinbase“ – com.coinbase.andriod

Andere Funktionen der FluBot-Malware

Die FluBot-Malware besitzt die Fähigkeit, weitere schädliche Aktionen auf dem Gerät auszuführen, darunter:

- Deaktivieren des Play Protect-Mechanismus

- Lesen, Abfangen und Senden von Textnachrichten

- Lesen von der Kontaktliste

- Hinzufügen von Telefonnummern zur Blacklist des Geräts

- Deinstallieren von Anwendungen

- Blockieren von Benachrichtigungen

- Stehlen von Kreditkarteninformationen

All diese Funktionen sind in den falschen Händen sehr mächtig und können für die Betroffenen enormen Schaden verursachen.

So werden Sie den FluBot los

Wenn Betroffene versuchen, die Malware von einem Gerät zu deinstallieren, schützt sich die Malware aktiv dagegen, indem sie die Einstellungs-App schließt, sobald versucht wird, sie zu deinstallieren. Wie im Video hier.

Zum Glück gibt es jedoch mehrere Möglichkeiten, wie Sie die Malware trotz des internen Schutzes deinstallieren können.

- Verwenden Sie den sicheren Start von Android.

- Halten Sie die Einschalttaste gedrückt.

- Tippen Sie lange auf die Option Neustart – es erscheint eine Aufforderung; bestätigen Sie, dass Sie im abgesicherten Modus neu starten möchten.

- Gehen Sie in die Systemeinstellungen, suchen Sie die Malware-App unter den installierten Anwendungen und deinstallieren Sie die.

- Verwenden Sie adb – dies ist etwas fortgeschrittener, da Sie Ihr Gerät mit einem PC verbinden und über die Befehlszeile, Befehle an das Gerät senden müssen. Sie können diese Anleitung befolgen, um die Malware auf diese Weise zu deinstallieren.

Kürzlich ist eine weitere Möglichkeit zur Deinstallation von der Malware aufgetaucht – ein Analyst hat eine Android-Anwendung erstellt. Diese Anwendung deinstalliert die FluBot-Anwendung von Ihrem Telefon.

Die jüngsten Instanzen der FluBot-Malware verteidigen sich jedoch gegen diese einfache Art der Deinstallation sehr schnell (was wiederum die rasante Entwicklung dieser Malware verdeutlicht).

Fazit

Mobile Malware ist eine sich ständig weiterentwickelnde Bedrohung, die eine konstante Überwachung erfordert. Angesichts sich schnell entwickelnder Malware-Varianten wie FluBot, ist es wichtig, eine aktuelle Datenbank mit Bedrohungen zu nutzen, um Nutzer*innen effektiv davor zu schützen, angegriffen zu werden. Unternehmen können in externe technologische Lösungen investieren, die den Prozess der Erkennung, Vorbeugung und Entschärfung mobiler Malware-Angriffe unterstützen, bevor sie Schaden anrichten.

Lukas Jakubicek, ThreatMark, https://www.threatmark.com/