Unternehmen investieren viel Zeit und Geld, um ihre IT-Infrastruktur gegen Angriffe und ungewollte Besucher abzusichern. Meist liegt dabei der Fokus auf der Stärkung der lokalen Infrastruktur, Applikationslandschaft und Cloud-Dienste. Dabei übersehen sie oft eine potenzielle Schwachstelle im System: den Menschen.

Mitarbeiter sind häufig Angriffen von außen ausgesetzt. Deshalb ist die Sensibilisierung für Gefahren der Datensicherheit ein wichtiges Thema. Microsoft bietet mit seiner Angriffs-Simulationen in Microsoft 365 ein Social Engineering-Werkzeug, um ein Sicherheitsbewusstsein zu entwickeln.

Angriffsszenarien simulieren

Phishing-Angriffe basieren auf der Vortäuschung eines vertrauenswürdigen Absenders und zielen auf den Diebstahl vertraulicher Informationen ab. Es sind für den Mitarbeiter oft schwer erkennbare E-Mail-Angriffe. Vor allem wenn die Inhalte speziell auf die Empfänger angepasst sind. Die Angriffe versuchen Kennwörter herauszufinden oder an interne Informationen zu kommen.

Im Idealfall sensibilisiert die IT-Abteilung Benutzer für Phishing – jedoch lässt sich dies nur schwer umsetzen. Eine Lösung dafür ist das Security & Compliance Center von Microsoft 365. Denn es kann interne Angriffssimulationen ausführen. Es zeigt Schwachstellen im Umgang mit Unternehmensdaten und erstellt einen Report für die IT-Abteilung.

Diese Anwendung ist jedoch nur möglich, wenn der Admin Mitglied der Rollengruppen Organisationsverwaltung oder Sicherheitsadministrator ist und das Konto für die mehrstufige Authentifizierung konfiguriert ist.

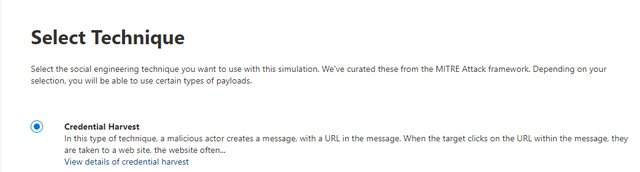

Bild 1: Im Security & Compliance Center lassen sich verschiedene Angriffsarten auswählen. (Quelle: siller.consulting)

E-Mail-Kampagnen erstellen

Eine Angriffssimulation läuft immer identisch ab. Der Administrator wählt zunächst die Art des Angriffes, wie eine Spear Phishing-Kampagne, aus. Die daraus verschickten E-Mails fordern den Empfänger entweder dazu auf, einer URL zu folgen oder einen Anhang mit einer .docx- oder .pdf-Datei zu öffnen. Die Angriffskampagne kann auf verschiedenen Szenarien basieren. Die Szenarien reichen von der Bitte die Kontodaten zu aktualisieren bis hin die Mitarbeiter-Stammdaten in einem Verzeichnis für den Datentransfer zu hinterlegen.

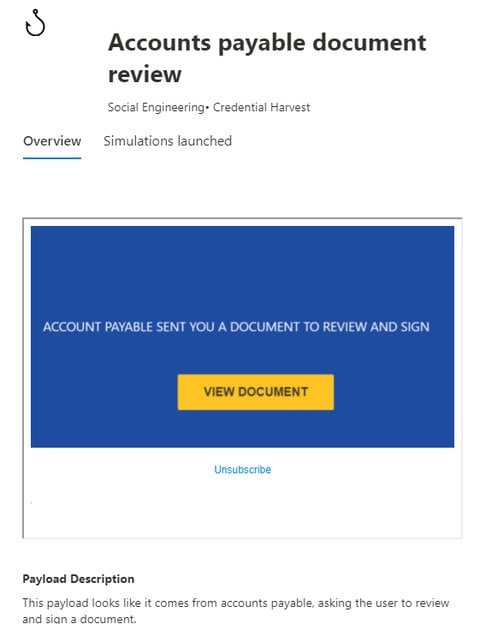

Das IT-Team kann die Szenarien anhand von verfügbaren E-Mail-Vorlagen verwenden, eine der Vorlagen anpassen oder selbst neue Vorlagen erstellen. Wichtig ist es, eine E-Mail mit der Corporate Identity zu versenden, um dem Empfänger ein Gefühl der Sicherheit zu vermitteln. Eine authentische E-Mail-Vorlage erhöht den Erfolg der Angriffssimulation.

Folgen die Empfänger der in der E-Mail enthaltenen URL, klärt diese sie über den Test auf und gibt Tipps für die Erkennung echter Phishing-Nachrichten.

Angriffssimulation starten

Einen Angriff startet der Administrator im Security & Compliance Center. Für die Konfiguration der Phishing-Angriffe gibt es einen Assistenten mit E-Mail-Vorlagen für den Angriff.

Die gewünschten Empfänger lassen sich aus dem Adressbuch wählen. Es kommen nur Empfänger infrage, die über ein Exchange Online-Postfach verfügen. Ein Import der Adressen ist über CSV möglich.

Bild 2 : Assistent für Phishing-Angriffe (Quelle: siller.consulting)

Kampagnen für Kennwortangriffe

Die Angriffssimulation in Microsoft 365 ermöglicht auch Kampagnen für Kennwortangriffe durchzuführen. Die Angriffe basieren zumeist auf der Identifizierung von gültigen Benutzerkonten. Dabei versucht das System sich mit gängigen Passwörtern, wie „Passwort123!“, bei den angegeben Benutzerkonten zu authentifizieren und gibt im Anschluss eine Liste der erfolgreich geöffneten Konten an die IT-Abteilung.