In einer perfekten Welt wäre Software vollkommen sicher und Angriffe wären unmöglich. Sie ist jedoch zu komplex, um perfekt entworfen oder programmiert werden zu können, jedenfalls, wenn Menschen im Spiel sind. Selbst die sichersten Anwendungen haben Fehler.

Um diesem Problem Rechnung zu tragen, wurden im Lauf der Zeit zahlreiche Best Practices entwickelt. Diese sind im Großen und Ganzen seit Jahren gleichgeblieben: „Inventarisieren Sie präzise alle Ihre IT-Assets, führen Sie regelmäßig Scans durch, wenden Sie Software-Patches an und kümmern Sie sich um Schwachstellen, sobald sie entdeckt werden“. Allerdings kann es wesentlich schwieriger werden, diese Best Practices umzusetzen, wenn es in großem Stil geschehen muss.

Die gute, schlechte alte Zeit

Wie COVID-19 gezeigt hat, können diese Verfahren leicht an ihre Grenzen stoßen, für selbstverständlich gehalten oder falsch angewendet werden. Die jetzige Situation mit zahlreichen verteilten und mobilen Mitarbeitern hat erhebliche Anpassungen nötig gemacht.

Für viele Unternehmen ist die Verwaltung ihrer IT-Assets ein hartes Stück Arbeit. Sie erfordert, ein genaues Inventar aller IT-Assets zu erstellen und dann laufend zu aktualisieren. Ohne ein solches Asset-Inventar kann jedoch kein Unternehmen von sich sagen, dass es sicher ist. Denn wenn IT-Assets vorhanden sind, von denen das Unternehmen nichts weiß – die sogenannte Schatten-IT –, woher will es dann die Gewissheit nehmen, dass diese Assets geschützt und auf dem neuesten Stand sind? In ähnlicher Weise ist das Scannen der Assets und Webanwendungen auf potenzielle Sicherheitsprobleme seit jeher ein notwendiger Prozess, der Probleme aufzeigen kann.

Gepatcht wird schon seit der Entwicklung der ersten Softwareprogramme. Der Begriff Patch stammt aus der Zeit, als noch Lochkarten verwendet wurden und Korrekturen an einem Programm durch Stanzen oder Zukleben einzelner Löcher vorgenommen werden konnten. Diese Metapher trifft es sehr gut: Software ist zu oft ein Flickenteppich.

Heute bringen Microsoft, Adobe und andere Hersteller regelmäßig Patch-Pakete heraus, um den Unternehmen die Möglichkeit zu geben, Schwachstellen zu beheben. Es kann jedoch Wochen oder gar Monate dauern, bis die Patches wirklich im operativen Betrieb angewandt werden. Genau aus diesem Grund ist es von großer Bedeutung, dass die Endgeräte selbst geschützt werden. Dies nicht zuletzt durch die steigende Anzahl an Mitarbeitern, die im Homeoffice arbeiten. Ist das Gerät nicht mehr direkt an die Unternehmensinfrastruktur gekoppelt, wird es zur leichten Zielscheibe für Angreifer.

Vor- und Nachteile von EDR-Tools

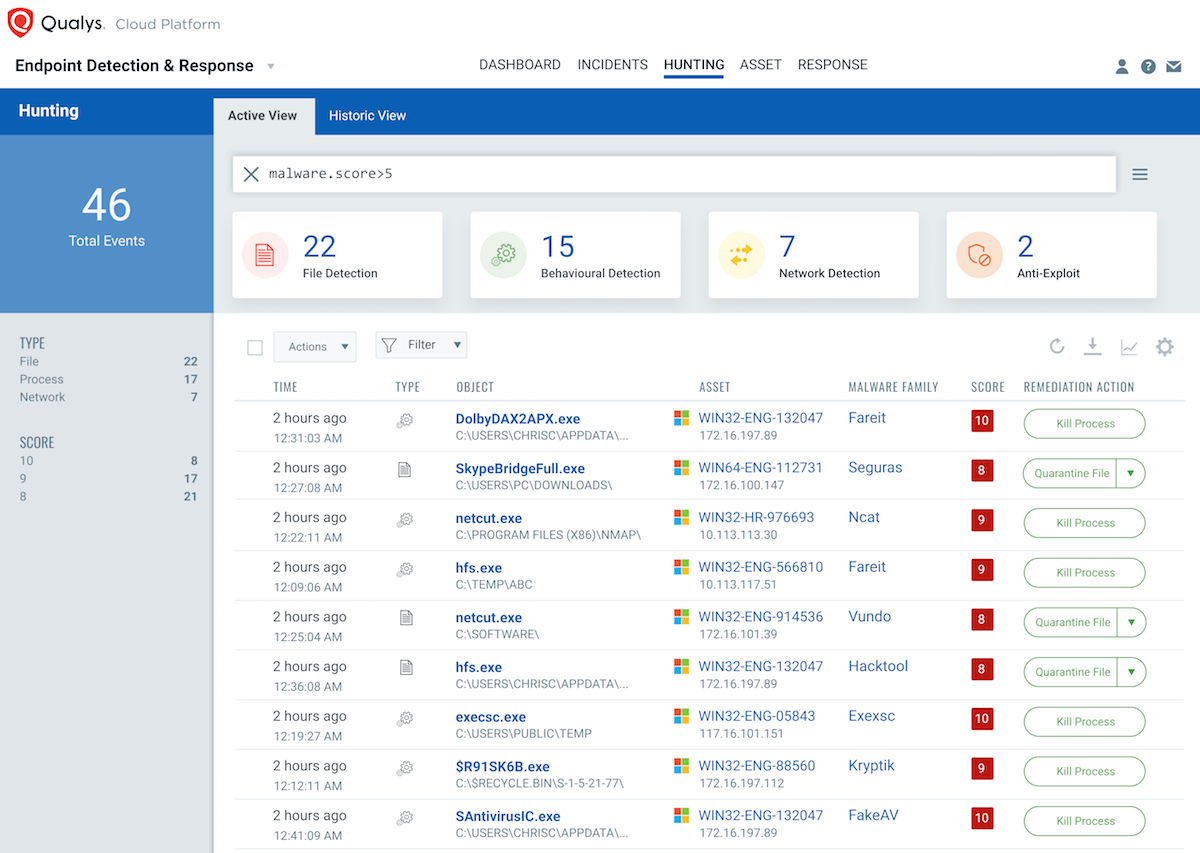

In der letzten Dekade sind EDR-Tools (Endpoint Detection & Response) auf den Markt gekommen, die den Schutz an den Endpunkten verstärken und effektivere Reaktionen auf neuere und sich entwickelnde Bedrohungen ermöglichen sollen. EDR hat die Endpunktsicherheit für viele Unternehmen verbessert. Jedoch können EDR-Lösungen auch neue Schwierigkeiten für das IT-Sicherheitsteam mit sich bringen und als Verteidigung gegen raffiniertere Angriffe möglicherweise unwirksam sein. Der Grund: Herkömmliche EDR-Lösungen konzentrieren sich meistens nur auf die Aktivitäten auf den Endpunkten. Dadurch fehlt der nötige Kontext zur genauen Analyse von Angriffen. Es werden zahlreiche Fehlalarme ausgegeben. Das kann die Incident-Response-Teams unnötig belasten und dazu führen, dass zahlreiche punktuelle Lösungen eingesetzt werden müssen, um Licht ins Dunkel zu bringen.

Das Ziel von EDR ist die Erkennung und Reaktion – doch um Bedrohungen effektiv finden und beseitigen zu können, brauchen die Unternehmen eine ganzheitliche Sicht. Wenn eine Bedrohung oder verdächtige Aktivität entdeckt wird, müssen sie schnell handeln, um festzustellen, was die Information oder der Indikator bedeutet und mit welchen Maßnahmen Sie weitere Kompromittierungen verhindern können.

Umfassender Schutz

Viele Angreifer setzen heute Automatisierungstechniken ein. Das wirft für die IT-Sicherheit ein neues Problem auf. Um die nötige Skalierbarkeit zu gewährleisten, sollten die Sicherheitsteams, sofern möglich, Aktionen automatisieren – seien es Konfigurationsänderungen, die Implementierung von Patches und Updates oder das Blockieren des Datenverkehrs einer bestimmten IP-Adresse. Das verkürzt die Reaktionszeit und verringert die Belastungen für die IT-Mitarbeiter. Darüber hinaus müssen die Teams aber auch schnell und einfach feststellen können, welche anderen Systeme im Netzwerk anfällig sind, und Korrekturmaßnahmen in der gesamten Umgebung automatisieren.

Qualys Multi-Vector EDR wurde entwickelt, um die Stärken von EDR wirksam einzusetzen, zugleich aber die Sichtbarkeit und die Funktionalitäten über den Endpunkt hinaus zu erweitern und dadurch umfassenderen Schutz zu bieten. Es macht sich die native Leistungskraft, Skalierbarkeit und Präzision der Cloud-Plattform zunutze. Dadurch kann die Lösung Unternehmen umfassende Übersicht vermitteln und Telemetriedaten aus ihrer gesamten Umgebung verfügbar machen.

Es handelt sich um einen völlig neuen Ansatz für EDR. Das Unternehmen geht vom herkömmlichen EDR-Konzept aus – also von einer Lösung, die speziell auf den Schutz von Endpunkten zugeschnitten ist – und weitet dieses Konzept auf das übrige Netzwerk aus. Der Grund dazu ist, dass viele Angriffe heute mehrschichtig sind. Die verdächtige oder böswillige Aktivität, die am Endpunkt entdeckt wird, ist oft nur ein kleiner Teil eines größeren, komplexeren Angriffs. Die Organisationen brauchen deshalb Übersicht über die gesamte Umgebung, um den Angriff und seine Auswirkungen auf den Endpunkt sowie die möglichen Folgen an anderen Stellen des Netzwerks wirklich vollständig zu verstehen. Ein Eckpfeiler ist dabei die Fähigkeit, die Kontextdaten zu jedem Asset zu erfassen und zu bewerten.

Es ist notwendig, Überblick über die gesamte Angriffskette zu erlangen und gleichzeitig die Zahl der False Positives und False Negatives zu verringern.

Wenn Mitarbeiter von zu Hause aus arbeiten und dabei Geräte des Unternehmens oder eigene Systeme nutzen, ist es wichtiger denn je, das Gesamtbild im Auge zu behalten, auch wenn sich der Perimeter weiter verschiebt.

Planen für die Zukunft

Die COVID-19-Pandemie hat CISOs gezwungen, zu überdenken, was Sicherheit für das Unternehmen wirklich bedeutet. Der Wechsel zur Telearbeit hat bewirkt, dass eine Reihe schwieriger Entscheidungen getroffen werden mussten. Und angesichts der wirtschaftlichen Auswirkungen der Krise, wird die IT-Sicherheit besser belegen müssen, dass sie ihre Ziele tatsächlich erreicht. Denn nun geht es noch mehr darum, den Security-Ansatz über das Modell Form-follows-Function zu belegen. Denn nicht zuletzt ist Sicherheit ein Bestandteil der Funktion selbst.