Das Thema Cybersicherheit ist heutzutage in aller Munde. Fast täglich lassen sich Berichte von Angriffen auf Unternehmen finden. Doch obwohl viele Betriebe umfassende Sicherheitsvorkehrungen treffen, wird ein wichtiger Bereich oft vernachlässigt: Applikationssicherheit und der Schutz von ERP-Systemen.

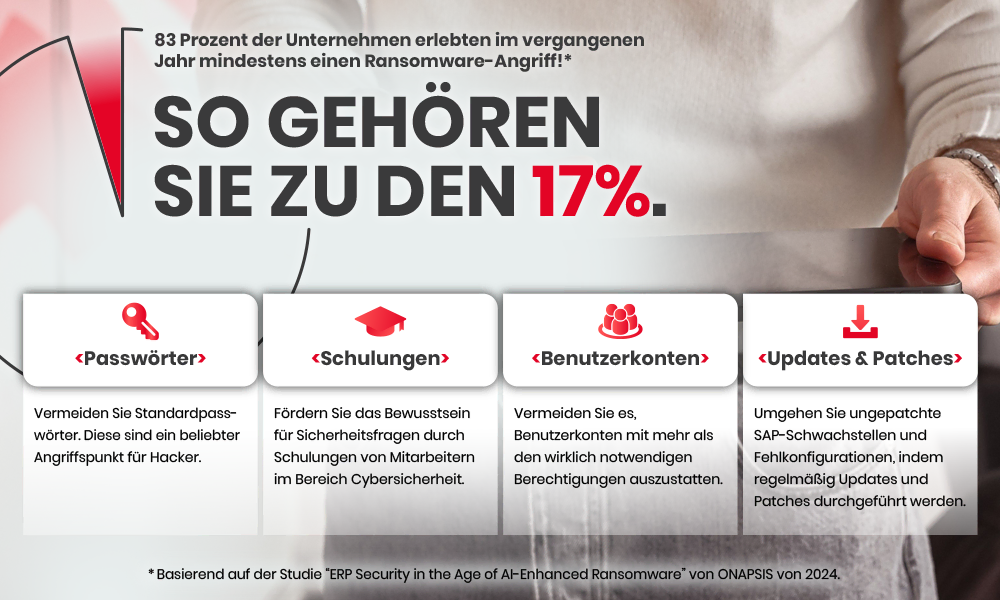

Dabei sollten Unternehmen gerade hier aktiv werden. Denn die kürzlich veröffentlichte Studie von Onapsis kommt zu dem Ergebnis, dass geschäftskritische SAP-Anwendungen zunehmend in den Fokus von Cyberkriminellen rücken. So haben laut Umfrage insgesamt 83 Prozent der Unternehmen im vergangenen Jahr mindestens einen Ransomware-Angriff erlebt. 46 Prozent waren von vier oder mehr Angriffen betroffen und 14 Prozent gaben an, sogar zehn oder mehr Angriffen ausgesetzt gewesen zu sein. Es stellt sich also weniger die Frage, ob ein Unternehmen Opfer eines Cyberangriffs auf seine SAP-Systeme wird, sondern vielmehr wann.

Migration in die Cloud? Aber sicher!

Dennoch wird der ERP-Sicherheit in vielen Unternehmen immer noch nicht die nötige Aufmerksamkeit geschenkt. Ein zentraler Grund, warum das Thema vernachlässigt wird, ist ein Mangel an spezifischem Wissen auf Seiten der CISOs und Sicherheitsverantwortlichen. Diese sind zwar Experten für allgemeine IT-Sicherheit, verfügen aber meist nicht über die notwendigen ERP- bzw. SAP-Kenntnisse. Das hat zur Folge, dass die Komplexität von SAP-Umgebungen unterschätzt wird und notwendige Schutzmaßnahmen nicht ergriffen werden. Zusätzlich stehen viele Unternehmen derzeit vor der Herausforderung, dass in den kommenden Jahren der Support für einige etablierte ERP-Systeme ausläuft, was sie zur Migration in die Cloud zwingt. Wenn Betriebe in die Cloud migrieren, muss das Thema Cybersicherheit noch einmal aus einer ganz neuen Perspektive betrachtet werden.

Denn durch die immer stärkere Vernetzung und die vermehrte Nutzung von Webanwendungen über die HANA-Datenbank werden SAP-Systeme umso leichter über diverse Suchmaschinen im Internet auffindbar. Das wiederum vergrößert die mögliche Angriffsfläche für Hacker. Bei einer Konvertierung ist die Einbeziehung einer soliden und konsistenten Basissicherheit in die Migrationsstrategie somit von Anfang an von entscheidender Bedeutung. Unternehmen müssen in einer Cloud-ERP-Umgebung ihren Sicherheitsansatz neu definieren. Herkömmliche Ansätze der Cybersicherheit reichen nicht mehr aus. Die Idee, eine sichere Umgebung für bestimmte IT-Ressourcen oder Datenbanken zu schaffen und dann den Zugang zu beschränken und zu kontrollieren, funktioniert in einem Cloud-Netzwerk nicht. Das Zusammenwirken der einzelnen Komponenten und die Ende-zu-Ende Prozesse, die auf ihrem Weg hybride Systemlandschaften und Schnittstellen durchlaufen, müssen im Fokus stehen.

SAP-Schnittstellen im Auge behalten

Unternehmen müssen sich der Anzahl an Schnittstellen bewusst sein, die durch die zunehmende Vernetzung der Systemlandschaften in der Cloud stetig wächst. SAP-Schnittstellen werden benötigt, um externe Anwendungen schnell und unkompliziert anzubinden. Im Mittelpunkt steht vor allem der Austausch von Daten und Informationen zwischen den verschiedenen Anwendungen, insbesondere wenn diese nicht auf SAP-Technologie basieren. Dabei wird sichergestellt, dass die aus SAP kommenden Daten so transformiert werden, dass sie von den angebundenen Anwendungen gelesen, verarbeitet und an das SAP-System zurückgegeben werden können. Eine externe Schnittstelle schafft Flexibilität, indem sie die Integration mit Automatisierungstools ermöglicht. Durch die Automatisierung von Routineaufgaben werden Mitarbeitende entlastet und Prozesse effizienter gestaltet. Zudem erweitern SAP-Schnittstellen den Zugriff auf SAP-Prozesse über traditionelle Arbeitsplatzumgebungen hinaus und ermöglichen den Mitarbeitenden, von überall aus und zu jeder Zeit auf wichtige Informationen und Funktionen zuzugreifen. Dies steigert die Produktivität, spart Zeit und sorgt für eine höhere Zufriedenheit der Belegschaft. Schnittstellen stellen aber auch eines der größten Einfallstore in SAP-Systeme dar. Grundsätzlich gilt: Je mehr Anwender mit einer ERP-Software arbeiten, desto höher ist das Sicherheitsrisiko. Mit jeder neuen Schnittstelle entsteht somit auch ein neues Angriffsziel für Hacker. Darüber hinaus bleiben Sicherheitslücken nicht selten über einen längeren Zeitraum unentdeckt. Dies betrifft nicht nur die tatsächlich eingerichteten Standardschnittstellen zwischen den SAP-Systemen, sondern auch die Berechtigungen zum externen Aufruf von Funktionsbausteinen in SAP-Systemen.

Einfallstore von Cyberkriminellen schließen

Unternehmen nutzen SAP-Anwendungen seit jeher, um verschiedenste Unternehmensbereiche zu vernetzen und zu optimieren. Es handelt sich dabei um einen Knotenpunkt, an dem eine große Menge an Daten zusammenläuft. Gelingt es Cyberkriminellen, einzelne Daten oder ganze Datensätze zu stehlen, kann dies die Unternehmensprozesse empfindlich stören und im schlimmsten Fall sogar zu existenzbedrohenden Problemen führen. Die Tatsache, dass ERP-Software aus der Sicht von Hackern ein besonders lukratives Angriffsziel darstellt, ist also nicht neu. Aber wie genau verschaffen sich Unbefugte Zugang zu den SAP-Systemen und wie lassen sie sich schützen? Die beliebtesten Angriffspunkte für Hacker sind Standardpasswörter, schlecht abgesicherte Dienste, zu weitreichende Berechtigungen und fehlende Sicherheitspatches.

Der Threat Report von Onapsis und Flashpoint zeigt, dass alle im Bericht identifizierten SAP-Schwachstellen bereits vor einigen Jahren von SAP gepatcht wurden. Die dennoch hohe Cyberaktivität deutet darauf hin, dass Bedrohungsakteure meist bekannte, aber ungepatchte SAP-Schwachstellen und Fehlkonfigurationen ausnutzen und demnach gezielt Unternehmen mit schwacher SAP-Cybersicherheit ins Visier nehmen. Um SAP-Server vor Angriffen zu schützen, sollten daher regelmäßig Updates und Patches durchgeführt werden. Wichtig ist auch ein sorgfältiger Umgang mit Benutzerkonten und Passwörtern. Das bedeutet, dass Passwörter sicher sein sollten und Benutzerkonten nur mit den minimal notwendigen Berechtigungen ausgestattet werden sollten. Die Schulung von Mitarbeitenden im Bereich der Cybersicherheit kann ebenfalls dazu beitragen, das Bewusstsein für Sicherheitsfragen zu schärfen. Denn die meisten Angriffe beginnen mit Social-Engineering-Methoden wie Phishing-E-Mails oder bösartigen Links.

Künstliche Intelligenz als Waffe der Zukunft

Doch um das digitale Herzstück des Unternehmens dauerhaft wirksam zu schützen, reichen einzelne Maßnahmen nicht aus. Vielmehr ist eine ganzheitliche Betrachtung der Cybersicherheit im SAP-Umfeld notwendig. Nur wenn die SAP-Sicherheitsstrategie nahtlos in die allgemeine IT-Sicherheitsstrategie des Unternehmens integriert ist, können Bedrohungen minimiert und negative Folgen für das Unternehmen abgewendet werden. Unternehmen müssen jetzt handeln! Denn eines ist sicher: Künstliche Intelligenz treibt die Entwicklung und Verbreitung von Ransomware stark voran und wird die Zahl der Angriffe auf ERP-Systeme in Zukunft noch erhöhen. Cyberkriminelle nutzen KI bereits jetzt, um immer ausgefeiltere und zielgerichtetere Angriffe zu entwickeln. Durch maschinelles Lernen können Ransomware-Programme Schwachstellen in Netzwerken und Systemen schneller identifizieren und ausnutzen, Phishing-Angriffe personalisieren und ihre Erkennung durch herkömmliche Sicherheitslösungen erschweren.