.jpg)

Doch nicht für alle Unternehmen liegt es auf der Hand, welche mobile Strategie die richtige ist und mit welchen Mitteln diese optimal umgesetzt werden kann. Bring Your Own Device (BYOD) ist ein großer Trend, bringt jedoch zahlreiche Herausforderungen in Sachen Datensicherheit mit sich. Angesichts des vielseitigen Angebots an Mobile Device Management (MDM)-Software ist es außerdem nicht verwunderlich, dass Unternehmen schnell aus den Augen verlieren, worauf sie bei der Auswahl einer geeigneten Verwaltungssoftware eigentlich achten sollten.

Ein wichtiger Rat vorneweg: Bei der Auswahl sollten weniger die unmittelbaren Anschaffungskosten die tragende Rolle spielen, sondern vor allem Faktoren wie Datensicherheit, Gerätekompatibilität und Benutzererfahrung herangezogen werden. Ein genauer Blick auf Nutzergewohnheiten, Anwendungsszenarien und unternehmensinterne Workflows sollte der Auswahl einer geeigneten Software daher vorangehen. Je nach Anforderungsprofil können verschiedene Lösungen in Frage kommen.

Der Klassiker: Agentenbasiertes Mobile Device Management

Klassische, gerätebasierte MDM-Lösungen sind eine typische Erscheinung großer Unternehmen. Sie wurden im Zuge einer sich ausdehnenden Gerätelandschaft mit Notebooks, Mobiltelefonen und Tablets entwickelt, um Unternehmensrichtlinien auf allen Geräten umsetzen zu können. Mittels einer Software, die auf den Endgeräten installiert wird – einem so genannten mobilen Agenten – werden alle Endgeräte zentral von der Unternehmens-IT verwaltet: Funktionen wie Passwortschutz, die Ablehnung unsicherer WLAN-Netzwerke sowie Datenlöschung über Fernzugriff können zentral in einer Verwaltungsoberfläche gemanagt werden.

Schwierigkeiten entstehen bei klassischer MDM-Software, wenn eine heterogene Gerätelandschaft, also eine Vielzahl an mobilen Betriebssystemen, gemanagt werden muss. Bestimmte Verwaltungsfunktionen sind zum Beispiel nicht für alle Arten von Geräten verfügbar. Darüber hinaus räumt MDM-Software der Unternehmens-IT weitreichende Zugriffsrechte ein, was in BYOD-Szenarien zu Akzeptanzproblemen führen könnte. Berechtigungen zum Zurücksetzen der Geräteeinstellungen, der Standortabfrage, dem Löschen von Fotos sowie ein potentieller Einblick in das Nutzungs- und Surfverhalten sind für viele Mitarbeiter eine zu starke Bedrohung ihrer Privatsphäre, weshalb sie die Installation der Software auf ihren Privatgeräten ablehnen könnten. Agentenbasierte Mobile Device Management-Lösungen empfehlen sich daher vor allem für Unternehmen, die eigens mobile Geräte für ihre Mitarbeiter bereitstellen. Angesichts der Komplexität der Implementierung sollten die Mitarbeiter frühzeitig mit eingebunden werden, um sicherzustellen, dass die vorgesehene Lösung deren Workflows ausreichend unterstützt und sich der Kosten- wie auch Verwaltungsaufwand für das Unternehmen langfristig lohnt. Unerlässlich ist dies für den Fall, dass MDM im Rahmen von BYOD eingesetzt werden soll: Um zu verhindern, dass MDM von den Mitarbeitern abgelehnt wird, ist es ratsam, sich vorab mit der Belegschaft abzustimmen und die Funktionen und Zugriffsrechte ausführlich zu erläutern.

Vom Gerät zur Anwendung: Mobile Application Management (MAM)

Im Gegensatz zum gerätebasierten MDM-Ansatz fokussiert Mobile Application Management auf die Absicherung von unternehmenseigenen Anwendungen. MAM wird vornehmlich im Rahmen von BYOD eingesetzt, beziehungsweise ergibt sich aus den Anforderungen im Arbeitsalltag: Das Sales Team möchte beispielsweise im Außendienst nicht auf die Erreichbarkeit per E-Mail verzichten, oder benötigt Zugriff auf das betriebsinterne CRM-System, um auch von unterwegs Arbeitsprozesse zeitnah zum Abschluss zu bringen. Um die Datensicherheit nicht durch eine aufkommende Schatten-IT zu gefährden, werden die Unternehmensanwendungen zusätzlich für die mobile Anwendung bereitgestellt und zentral verwaltet. MAM erfordert ebenfalls eine Installation auf den Endgeräten der Nutzer. Geht ein Gerät verloren, können damit, ebenso wie bei MDM-Lösungen, Unternehmensdaten über Fernzugriff vom Gerät gelöscht werden.

Um dauerhaft Schatten-IT zu vermeiden, greifen MAM-Lösungen jedoch zu kurz, da sie nur für bestimmte Anwendungen zur Verfügung stehen, jedoch nicht für beliebte Cloudanwendungen wie Gmail, Dropbox oder Slack. Da MAM keinerlei Geräteverwaltungsfunktionen bietet, sollte ein ausreichendes Maß an Datenschutz durch einen ergänzenden rechtlichen Rahmen, beispielsweise durch entsprechende Betriebsvereinbarungen, hergestellt werden.

Die Daten im Blick: Agentenloses Mobile Device Management

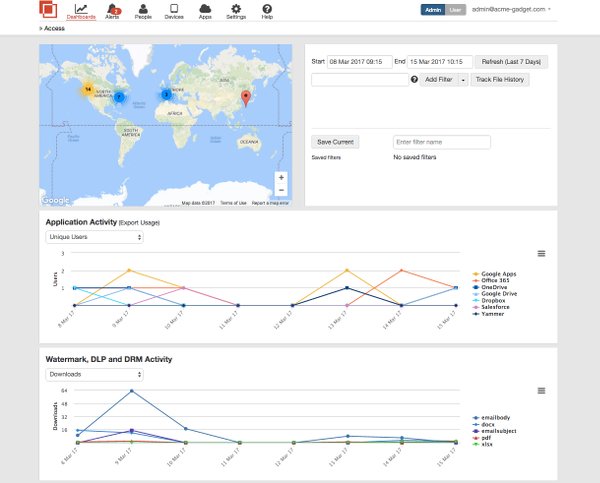

Im Zuge des Mobile Information Managements (MIM) ist eine neue Generation von Lösungen entstanden, die direkt auf Datenebene ansetzt. Als Teil von Cloud-Sicherheitslösungen ist mit diesen auch die Sicherung von mobilen Geräten möglich. Die Datensicherheit ist durch ein Verschlüsselungsverfahren auch bei beliebten Cloud Apps wie G-Suite, Office 365, Slack und Salesforce gegeben. Darüber hinaus können alle Geräte zentral verwaltet werden, ohne die Installation einer Verwaltungssoftware auf den Endgeräten, womit der Benutzerkomfort nicht beeinträchtigt wird. Sämtliche MDM-Funktionen, darunter Data Loss Prevention oder das Löschen von Unternehmensdaten via Fernzugriff sind dennoch gegeben.

Deshalb eignen sich agentenlose Mobile Device Management Lösungen vor allem für Unternehmen, die sowohl auf eine Cloud- als auch BYOD-Strategie setzen. Mit der zunehmenden Verbreitung von Cloudservices wird voraussichtlich auch die Anzahl agentenloser Mobile Device Management-Lösungen künftig steigen: Das Analystenhaus Gartner prognostizierte im Jahr 2015, dass die Hälfte der BYOD-Nutzer bis 2018 ihre MDM-Lösung gegen eine agentenlose Lösung ersetzt haben werden.1

Anforderungen gezielt ermitteln

Bei der Umsetzung einer mobilen Strategie spielen zahlreiche Faktoren eine Rolle, die je nach Art des Unternehmens unterschiedlich gewichtet werden sollten. Vor der Auswahl einer passenden MDM-Software sollte daher zunächst ein umfassendes Anforderungsprofil erstellt werden. Zentrale Anforderungen sind die Datensicherheit sowie branchen- und unternehmensspezifische Compliancebestimmungen. In einem zweiten Schritt gilt es sicher zu stellen, dass die Implementierung nicht an der praktischen Umsetzung, genauer gesagt: den Anwendern, scheitert. Vor allem vor Einführung von BYOD sollte vorab ermittelt werden, welche Geräte und Betriebssysteme sich bei der Belegschaft im Einsatz befinden.

Weiterhin ist es sinnvoll, zu erheben, welche Anwendungen wie von den Mitarbeitern mobil genutzt werden. In einem letzten Schritt stellt sich die Frage, inwieweit die gewählte Lösung zusätzlich durch rechtliche Vereinbarungen flankiert werden sollte. Um eine wirkungsvolle Lösung zu finden, sollten dementsprechend sämtliche Beteiligte, wie Mitarbeiter, und Unternehmensführung in den Entscheidungsprozess einbezogen werden.

Autor: Eduard Meelhuysen, Vice President EMEA Sales, Bitglass