Im April dieses Jahres hatte ich Gelegenheit, einige faszinierende Tage auf der Real World Crypto 2022 in Amsterdam zu verbringen. Jetzt, einige Monate später, ist es an der Zeit, meine Gedanken zum Gehörten zu ordnen und ein paar Anmerkungen zu formulieren. Und die sind hoffentlich wenigstens eines von diesen dreien: interessant, hilfreich und Denkanstöße liefernd.

Am dritten und letzten Vormittag der Veranstaltung wurde uns eine exzellente Session zum Thema Post-Quanten-Kryptographie präsentiert, bestehend aus vier unterschiedlichen Präsentationen.

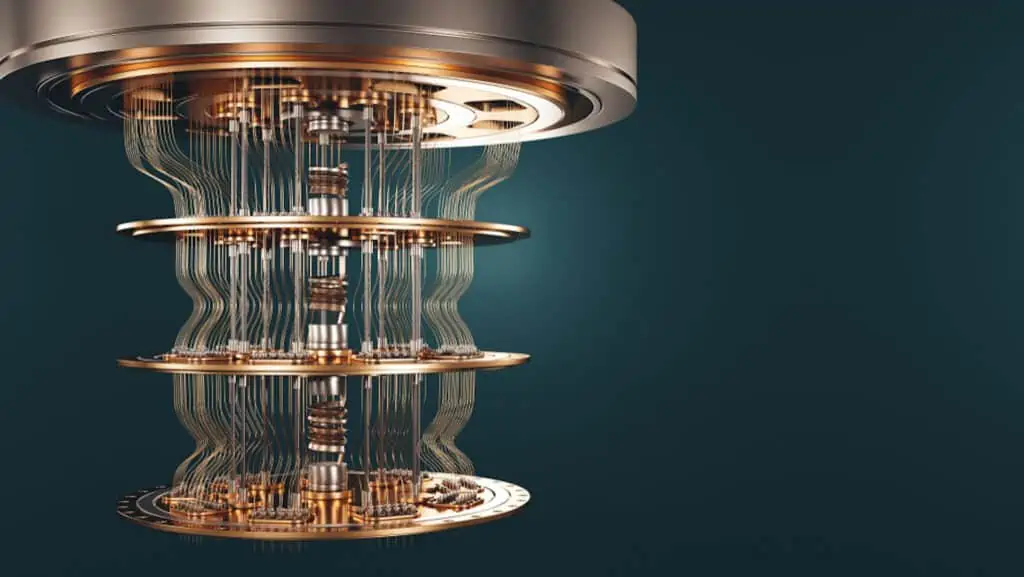

Dieser Bereich beschäftigt sich mit der Entwicklung neuer kryptographischer Primitive, die vor einem mit einem Quantencomputer ausgestatteten Angreifer schützen sollen. Ein wichtiges Feld, denn die beiden vorherrschenden Verfahren, die in der Web-PKI zum Erstellen digitaler Signaturen verwendet werden, RSA und ECDSA, sind gleichermaßen anfällig. Jedenfalls für jeden Quantencomputer, der über genügend Qubits verfügt, um diese Schlüssel mit dem Shor‘s-Algorithmus effizient zu knacken.

Ich hatte das Glück, bereits an vielen Sessions und Vorträgen zur Post-Quanten-Kryptographie teilnehmen zu können. Die aktuelle Auflage der RWC war allerdings anders, was die Art und Weise anbelangt, in der die Diskussion geführt wurde. So wurden keine Vorträge gehalten, in denen es hieß: “Hey, hier stellen wir unser sicheres Post-Quanten-Schema vor“. Diesmal hatten die Vorträge eine andere Stoßrichtung. Sie konzentrierten sich eher auf kryptographische Agilität und die Frage, wie kläglich wir wohl bei dem Versuch aussehen werden, einige dieser Schemata in reale Produktionsumgebungen zu übertragen.

Kryptographische Agilität bedeutet, dass man mit minimalem Aufwand verschiedene Kryptographie-Bits in einem System hinzufügen und auslagern kann. Ich sage „Bits“, weil David Ott (VMware) in seinem Vortrag darauf hinwiesen hat, dass es eigentlich vier Hauptsäulen der kryptographischen Agilität gibt: den Austausch von Algorithmen, den Austausch von Implementierungen, den Austausch von Parametern und das Ausmustern veralteter Algorithmen.

Die Bedrohung durch Quanten-Computing ist real. Angesichts dessen liegt es auf der Hand, dass wir Standards werden entwickeln müssen, die es erlauben, Primitive auszulagern. TLS handhabt dies effektiv bei der Verwendung von Cipher Suites. Forscher auf dem Gebiet der Post-Quanten-Kryptographie haben bereits mit CECPQ2 experimentiert, einer Kombination aus Elliptic Curve Cryptography und Post-Quanten-Kryptographie in einem Hybridsystem. Dieses ist so lange sicher, wie eines der beiden Systeme, auf denen es aufbaut, sicher ist.

Allerdings sind längst nicht alle Standards soweit gediehen wie dieser. Nina Bindel (TU Darmstadt) hat einen faszinierenden Vortrag über ihre Arbeit zur Sicherung der Fahrzeug-zu-Fahrzeug (V2V)-Kommunikation mit Post-Quanten-Signaturen beigesteuert.

Ganz ähnlich wie im Bereich der Web-PKI, ist die V2V-Kommunikation stark standardisiert und die Regeln streng spezifiziert. Das heißt, sie bieten wenig Interpretationsspielraum. Die große Herausforderung bei diesem Projekt bestand also darin, die (wesentlich) größeren Post-Quanten-Signaturen in die 2034 Bytes einzupassen, die für V2V-Nachrichten zulässig sind. Wie bei TLS wählten Bindel et al. ihr Post-Quanten-Schema mit Bedacht: Sie entwickelten mehrere hybride Konstruktionen, um die V2V-Kommunikation mit einem gewissen Maß an Post-Quanten-Sicherheit auszustatten. Die Botschaft aber ist klar: ECDSA einfach gegen ein sicheres Post-Quanten-Schema auszutauschen, das würde nicht funktionieren.

Hybridmodelle, die ein existierendes Schema mit einem Post-Quanten-Schema kombinieren, stoßen derzeit sowohl im akademischen als auch im industriellen Umfeld auf großes Interesse. NIST, ETSI und die IETF setzen sich für deren Verwendung ein. Da der Post-Quanten-Standardisierungsprozess des NIST in diesem Sommer abgeschlossen werden wird, ist es wahrscheinlich, dass im nächstem Schritt Standards wie FIPS 140 aktualisiert werden. Das würde dann die hybride Schlüsselerstellung und doppelte Signaturen zu ermöglichen.

Aber zurück zu den Zertifizierungsstellen, der Web-PKI und den Zertifikaten. Sie fragen sich jetzt womöglich: “Wann bekomme ich denn nun mein neues hybrides Elliptic Curve/Lattice Crypto-Zertifikat?” Ich treffe mal eine Prognose: „Vielleicht 2032?“ In Zukunft wird man möglicherweise über meine Vorhersage lachen. Gemäß der Zertifikatsrichtlinie von beispielsweise GlobalSign müssen ausstellende CAs jedoch FIPS 140-2 Level 3-Geräte zum Signieren von Zertifikaten, CRLs oder zum Generieren von OCSP-Antworten verwenden. Dazu bräuchten wir ein neues zertifiziertes Gerät, das in der Lage ist, hybride Signatur-Schemata zu verarbeiten. Der Prozess der Gerätezertifizierung allein dauert Jahre, er erfordert zudem einen aktualisierten Standard, und man muss die nötige Implementierungszeit berücksichtigen.

Fazit

Im Bereich Quanten-Computing waren in jüngster Zeit etliche aufsehenerregende Entwicklungen zu verzeichnen. Dennoch. Ein Quanten-Computer, der in der Lage ist, die aktuell verwendete Public-Key-Kryptographie zu knacken, scheint noch Jahre entfernt. Daher meine Vermutung:

10 Jahre bis zum Post-Quanten-Zertifikat. Die Zeit wird zeigen, ob ich richtig liege…

Autor: Robert Lee, Senior Software Engineer, GlobalSign