Zero Trust ist ein wichtiger Ansatz, um Cybersicherheit zu schaffen. Vor allem in einer Zeit komplexer Netzwerke und komplexer Angriffe. Falsch verstanden ist er aber nur ein Notbehelf, der auf Unwissenheit beruht. Wissen über den Netzwerkdatenverkehr hilft, Vertrauen zu schaffen: Damit die IT-Verantwortlichen erlaubten Datenverkehr als solchen erkennen, bei einer Änderungen Maßnahmen treffen oder neue Wege für die Zukunft zulassen können.

IT-Infrastrukturen und Konnektivität innerhalb und außerhalb des Netzes werden komplexer und ändern sich mit zunehmender Frequenz. Verteilte Unternehmen, Zulieferer, Partner und Mitarbeiter im Homeoffice, die Cloud oder auch das Internet der Dinge schaffen neue Wege für den Datenverkehr, die legitim sein können und erlaubt werden müssen. Zu unterbinden ist aber die Kommunikation etwa über eine neue Schatten-IT oder unzulässige Verbindungen eines Endpunkts an unbekannte Ressourcen wie etwa den Command-and-Control-Server von Cyberkriminellen. Angesichts dieses Wandels haben IT-Sicherheitsverantwortliche zunehmend Schwierigkeiten, zu beurteilen, was erlaubt, geduldet oder gefährlich ist.

Wissensbasierte Kontrolle ist besser

Nicht umsonst ist der Zero-Trust-Ansatz daher ein zu Recht empfohlener Ansatz zur Default-Kontrolle von Konnektivität im Vorab – gerade angesichts steigender Komplexität durch immer neue Endpunkte der Operation Technology (OT) und des Internet of Things (IoT). Der Ansatz von Zero Trust, zunächst per Default jede neue Kontaktaufnahme zu blocken und erst zuzulassen, wenn eine IT-Administration sie billigt, ist in der Praxis oft die einzige Möglichkeit, die Kontrolle aufrechtzuerhalten. Dafür werden alle Anwender oder Geräte unabhängig von ihrem Standort regelmäßig überprüft.

Den Netzverkehr überwachen als vertrauensbildende Maßnahme

IT-Administratoren können aber keine endgültigen Entscheidungen allein aus Misstrauen heraus treffen. Schließlich erfordert auch Zero Trust eine Erlaubnis der legitimen Netzverbindungen. Denn auch wenn die Cybergefahr immer größer wird: Hacker brauchen nur wenig Einfallstore und die meisten Konnektivitätskanäle werden legitim sowie oft auch unverzichtbar sein. Um vertrauenswürdigen, sowohl bestehenden als auch neuen Datenverkehr innerhalb und außerhalb des Netzes zu erlauben, sollten vertrauensbildende Maßnahmen eingeführt werden, die den Zero-Trust-Ansatz untermauern.

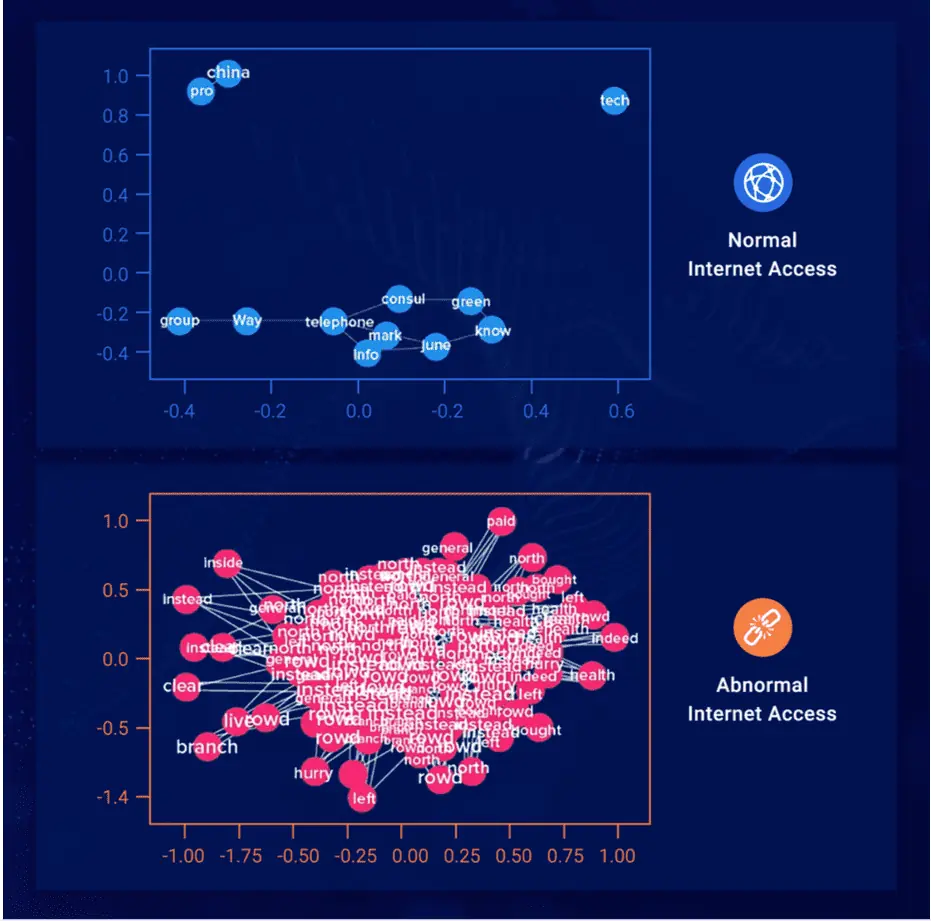

Welche Verbindungen mit welchen Endpunkten oder externen Quellen sind also legitim? Das ist keine einfache Frage. In der Praxis kennen viele Administratoren nicht einmal alle Assets der IT-Infrastruktur und können den Datenverkehr nicht überblicken. Künstliche Intelligenz (KI) und maschinelles Lernen (ML) sind nötig, durch kontinuierliches Monitoring des gesamten Netzverkehrs und des Verhaltens von Nutzern und Entitäten ein Modell des normalen internen wie externen Netzwerkverkehrs zu definieren. Aus den Informationen zum Datenverkehr leiten die Sicherheitsanalysten ein Modell der legitimen Datenwege ab – Dabei werden die Metadaten wie Zeit und Umfang des Datenverkehrs berücksichtigt, nicht der Dateninhalt. So werden die Kommunikationswege DSGVO-konform bewertet und unter Umständen von Untrusted zu Trusted oder endgültig als bösartig und zu unterbinden erkannt. Was davon abweicht, ist im Sinne von Zero Tust zunächst zu überprüfen und gegebenenfalls zu blocken.

Ein kontinuierliches Montoring des Datenverkehrs aller zentral verwalteter Geräte mit IP-Adresse durch eine Network Detection and Response (NDR) und des Verhaltens auf diesen sorgt für eine grundlegende Gewissheit über die Konnektivität der meisten Assets im Netz.

Nimmt nun ein bekannter Endpunkt im Netz eine neue Verbindung auf, bemerkt eine NDR diese sofort als Anomalie. Laut Zero-Trust-Ansatz ist sie dann zunächst zu blocken. Sprechen Argumente für einen legitimen Austausch – etwa ein neues Büro, Server, Applikation oder Mitarbeiter – lässt der IT-Administrator sie dann wieder zu. NDR trägt also dazu bei, die digitalen Assets in einem Netzwerk in ihrer Vollständigkeit zu identifizieren und zu kategorisieren. Mit dem Wissen um Geschäftsprozesse und relevante Daten können Sicherheitsverantwortliche und Entscheider die Assets nach ihrer Wichtigkeit und auch nach ihrer Sensibilität für den Datenschutz kategorisieren.

(Bildquelle: Forenova)

Ein weiterer Nutzen einer Bestandaufnahme durch NDR: Nur ein einmal festgelegtes, aber ständig überprüftes Modell der vorhandenen Netzwerkinfrastruktur erlaubt, auch IT-Netzwerke aus Gründen der Sicherheit in Segmente oder Mikroperimeter zu unterteilen und dabei die Realitäten und Notwendigkeiten in der IT zu berücksichtigen. Kriterien dafür sind Nutzerrollen, Workloads oder erforderliche Sicherheitsniveaus. Wer Zugangskontrollen und Sicherheitsmaßnahmen auf den Verkehr über die Mikrosegmente hinaus anwendet, beschränkt so die Seitwärtsbewegungen von Angreifern.

Weitere Kontrollmechanismen

Zusätzlich zur Analyse und zum Urteil des Netzverkehrs bedarf es weiterer Maßnahmen, um die IT-Sicherheit aufrechtzuerhalten. Die Abfrage der Identitäten von Nutzern erfolgt am besten durch eine Mehrfaktor-Authentifizierung (MFA). Diese fügt durch die Kombination von Passwort, Token,

Smart Card oder eines biometrischen Merkmals ein zusätzliches Sicherheitslevel hinzu.

Eine granulare Kontrolle des Zugangs reduziert die Zugriffsrechte auf der Grundlage des Prinzips, Privilegien möglichst sparsam zu verteilen. Jeder Nutzer oder jedes Gerät sollte nur die Zugriffsrechte über die Ressourcen haben, die sie für ihre Aufgabe benötigen. Das Least-Privilege-Prinzip beschränkt die Privilegien von Administrator-Konten, um die Folgen eines kompromittierten Kontos so gering wie möglich zu halten. Firewalls, Antivirus, End-to-End-Verschlüsselung, der Endpunktschutz oder auch Backup sind weitere Sicherheitsansätze, die durch NDR und Zero Trust nicht obsolet werden. Angesichts immer komplexerer Angriffe ist eine resiliente Cybersicherheit ohne NDR und Zero Trust aber auch nicht möglich.

Ein blinder Fleck einer NDR sind Remote-Nutzer, die in der Regel nicht zentral verwaltet werden und deswegen nur indirekt als externe IP-Adresse sichtbar sind. Hier sorgen Virtual Private Networks (VPNs) oder Secure Access Service Edge (SASE) für eine sichere Konnektivität. Ein Datenabfluss an eine unbekannte IP-Adresse wäre aber immer sichtbar.

Vertrauensmenschen

Eine NDR bietet also eine hinreichende Sicherheit, um Netzverbindungen zu bewerten. Doch jedes System wächst. Deshalb werden vor allem klein- und mittelständische Unternehmen bei der Bewertung der Vertrauenswürdigkeit nicht nur auf Technologien bauen können, sondern auch auf die Mithilfe von Experten einer Managed Detection and Response. Und diese brauchen wiederum die Informationen des Unternehmens, um die Vertrauensfrage richtig zu beantworten: Wenn etwa ein CEO weiß, dass er eine neue Filiale in Fernost hat, die einen neuen Datenverkehr verursacht.

Was ist Zero-Trust Strategie?

Zero Trust ist eine strategische Initiative, die hilft, Datenlecks zu verhindern, indem sie das Konzept der Vertrauenswürdigkeit aus der Netzwerkarchitektur eines Unternehmens eliminiert. Das Grundprinzip lautet „glauben Sie nichts ungeprüft“. (Quelle: Palo Alto)

Wie sieht ein typisches Zero-Trust-Netzwerk aus?

In einem Zero-Trust-Netzwerk wird jede Zugriffsanforderung vollständig authentifiziert, autorisiert und verschlüsselt. Mikrosegmentierung und das Prinzip der geringstmöglichen Zugriffsrechte tragen dazu bei, die Ausbreitung im System einzudämmen. Hinzu kommen Business Intelligence und Analytics, um Anomalien in Echtzeit zu erkennen und abzuwehren. (Quelle: Microsoft)