Aber was genau versteht man unter PKI? Wer nicht in der IT-Branche tätig ist, der ist wahrscheinlich noch nicht auf die Abkürzung „PKI“ (Public Key Infrastructure) gestoßen, nicht mit dem Konzept vertraut oder – wahrscheinlicher – hat noch nie davon gehört. Kein Wunder, denn PKI soll als Akteur im Hintergrund arbeiten.

Das Grundkonzept ist recht einfach, und der Hype darum hat sich längst gelegt. Trotzdem ist das Schlüsselmanagement weiterhin eine grundlegende Komponente der Informationssicherheit. Deshalb haben wir uns vorgenommen, PKI für jeden verständlich zu erklären.

Vergessen Sie zunächst alles, was Sie sich unter einem „Schlüssel“ vorgestellt haben

PKI steht für Public-Key-Infrastruktur. Jeder Buchstabe in der Abkürzung verrät ein wenig mehr darüber, womit wir es zu tun haben. Zum besseren Verständnis und einen didaktisch sorgfältigen Ansatz zur Erklärung der PKI müssen wir mit dem „K“ beginnen, das für „Key (Schlüssel)“ steht. Auf dem Gebiet der Kryptographie, also der Wissenschaft vom Versenden von Geheimnachrichten (das Wort selbst leitet sich vom Griechischen kryptós für „versteckt, geheim“ und graphein für „schreiben“ ab), wird der Begriff mit einer etwas anderen Bedeutung verwendet als erwartet.

Haben Sie schon einmal Kryptographie verwendet? Haben Sie eine geheime Nachricht auf einem Zettel, unlesbar für die Augen Ihrer neugierigen Klassenkameraden, an Ihren Schwarm in der Schule geschickt?

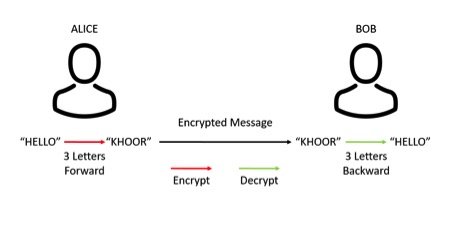

Möglicherweise haben Sie etwas ganz Ähnliches getan wie in der obigen Abbildung illustriert. Der Vorgang des Vorverlegens um drei Buchstaben im Alphabet wird in mathematischen Begriffen als ein Algorithmus bezeichnet. In der Kryptographie wird das Verschieben von Buchstaben als Kryptosystem bezeichnet. Die Zahl 3 wird in diesem Fall als Schlüssel bezeichnet.

Stellen Sie sich nun vor, Sie haben versucht, das oben abgebildete System bei einem Brieffreund anzuwenden, der Tausende von Kilometern entfernt wohnt. Es könnte funktioniert haben – aber nur, wenn Sie es geschafft haben, das Kryptosystem und den Schlüssel an ihn weiterzugeben. Und das ist das Problem – die „Zwickmühle“, wenn Sie so wollen – dessen, was wir jetzt symmetrische Kryptographie nennen: Sie benötigen einen sicheren Kanal, um den Schlüssel weiterzugeben, aber Sie können keinen sicheren Kanal einrichten, bis ein Schlüssel weitergegeben wurde.

Der niederländische Kryptograph Auguste Kerckhoff machte im 19. Jahrhundert diese sehr wichtige Beobachtung an Kryptosystemen: „Es [das Kryptosystem] sollte keine Geheimhaltung erfordern, und es sollte kein Problem sein, wenn es in die Hände des Feindes fällt.“. Heutzutage kennen wir dies als Kerckhoffs’sches Prinzip, und es ist in der Praxis der Kryptographie unverzichtbar. Dies macht jedoch die Geheimhaltung des Schlüssels elementar wichtig. Ohne dieses Vorgehen würde ein Lauscher genau wissen, wie er Ihre Nachricht entschlüsseln kann.

„Öffentliche“ Schlüssel – aber nicht unbedingt öffentlicher Zugang

Glücklicherweise haben die genialen Kryptographen Whitfield Diffie, Martin Hellman und Ralph Merkle ein Konzept entwickelt, das dieses zentrale Problem der Weitergabe eines Schlüssels über einen unsicheren Kanal löst.

Stellen Sie sich Folgendes vor: Alice möchte Bob einen Gegenstand schicken. Sie packt ihn in eine kleine Metallschachtel und sichert diese mit einem Vorhängeschloss. Alice müsste ihre Schachtel packen, mit ihrem Vorhängeschloss verschließen und sie dann an Bob senden. Zum Entsperren müsste Alice ihren Schlüssel an Bob senden. Aber stellen Sie sich Folgendes vor: Statt, dass Alice die von ihr verschickte Schachtel mit ihrem eigenen Vorhängeschloss verschließt, benutzt sie das Vorhängeschloss von Bob, zu dem nur Bob den passenden Schlüssel besitzt. Bob muss sich keine Sorgen machen, sein Vorhängeschloss weiterzugeben, da es nur zum Verschließen einer Schachtel verwendet wird, nicht zum Öffnen. Das ist toll, da Bob ein Paket erhalten und öffnen kann, ohne dass Alice oder Bob jemals einen Schlüssel weitergeben müssen.

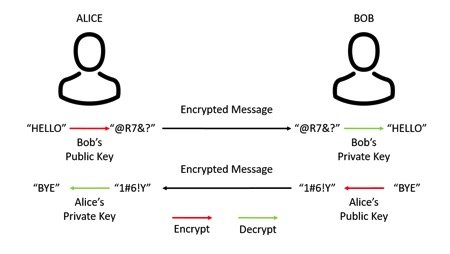

Der Vergleich ist nicht perfekt, aber er ist für unsere Zwecke so nahe wie möglich an einem realen Beispiel. Technisch gesehen wird dieser Prozess der Datensicherung als Kryptographie mit öffentlichem Schlüssel bezeichnet. Anstelle des Vorhängeschlosses und seines Schlüssels aus unserem Beispiel sprechen wir in der Kryptographie mit öffentlichen Schlüsseln von privaten Schlüsseln und öffentlichen Schlüsseln. Und im Gegensatz zu den Vorhängeschlössern funktioniert die Kryptographie mit öffentlichen Schlüsseln in beide Richtungen: Öffentliche Schlüssel können die Verschlüsselung von privaten Schlüsseln entschlüsseln und umgekehrt. Darüber hinaus ist es praktisch unmöglich, einen privaten Schlüssel aus dem entsprechenden öffentlichen Schlüssel abzuleiten. Dies basiert auf einem Konzept namens „Trapdoor-Einwegfunktionen“, das viel tiefer in mathematische Gleichungen eintaucht, als wir es hier behandeln können.

Der Kernpunkt: Da sie jeweils einen öffentlichen und einen privaten Schlüssel besitzen, können Alice und Bob absolut geheim kommunizieren. Es steht ihnen frei, den öffentlichen Schlüssel (daher der Name) öffentlich zu machen und haben dennoch die Garantie, dass die Kommunikation vertraulich bleibt – solange sie die Sicherheit ihres privaten Schlüssels beachten.

Was ist mit dem „I“? Identität? Integrität? Infrastruktur?

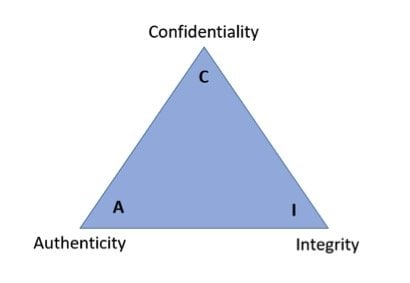

Die Kryptographie mit öffentlichen Schlüsseln wurde in der Welt der Informationssicherheit weithin als revolutionär gefeiert. In erster Linie, weil durch geschickte Anwendung der Kryptographie mit öffentlichen Schlüsseln einige Garantien für die entscheidenden Aspekte von Datenschutz und Sicherheit gegeben werden können. Die drei Fundamente von Datenschutz und Sicherheit werden oft als „CIA-Dreieck“ bezeichnet. (Dies ist ziemlich ironisch, da die Kryptographie mit öffentlichen Schlüsseln zu einem der schlimmsten Albträume für die US-amerikanische Central Intelligence Agency (auch als CIA bekannt) wurde.

CIA ist in diesem Kontext die Abkürzung für Confidentiality, Integrity, and Authenticity (Vertraulichkeit, Integrität und Authentizität). Mit anderen Worten: Verhindern von Lauschangriffen, Sicherstellen, dass eine Nachricht nicht verändert werden kann, und Überprüfen des Absenders einer Nachricht. Wir haben erklärt, wie Alice und Bob ihre Unterhaltung vertraulich halten. Lassen Sie uns jetzt einen Blick auf die beiden Komponenten Integrität und Authentizität werfen. Um Integrität und Authentizität behandeln zu können, müssen wir zwei weitere Begriffe einführen: Hashing und digitale Zertifikate.