Zwei Drittel aller Unternehmen in Deutschland nutzen laut Bitkom Cloud Monitor die Cloud. Eingebettet in immer komplexere IT-Landschaften wollen Unternehmen vermehrt prüfen, ob ihre Daten sicher sind.

Deshalb beauftragen sie Penetration Tester, um reale Angriffsszenarien durchzuspielen oder auch konkret durchzuführen. Dabei sind einige technische, organisatorische sowie juristische Fallstricke zu beachten.

Unternehmen stehen heute vor einem Dilemma: Einerseits erfordern neue Technologien im Zuge der Vernetzung und dem Cloud-Einsatz eine relative Offenheit der Systeme, andererseits steigen dadurch die Angriffsvektoren auf ihre IT. Der aktuelle Bericht zur „Lage der IT-Sicherheit in Deutschland 2018“ des BSI hat erneut gezeigt: die Bedrohungslage der IT-Sicherheit ist nach wie vor kritisch. Das BSI betont, dass insbesondere Unternehmen und kritische Infrastrukturen (KRITIS) wie etwa Krankenhäuser mit Cyber-Erpressung und -Spionage zu kämpfen haben.

Immer mehr sensible und businesskritische Informationen liegen heute digital vor. Das macht die IT-Systeme der Unternehmen zu attraktiven Zielen von Angreifern. Gelingt es ihnen, sensible Informationen etwa aus der Produktforschung oder Kundendaten zu erbeuten, versuchen sie Geld zu erpressen, veröffentlichen die Daten, bieten sie einem Konkurrenten an oder nutzen sie selbst. Wird ein solcher Fall publik, hat das fatale Folgen für ein Unternehmen. Diese fangen bei Reputationsverlusten an und reichen bis zur existenziellen Bedrohung des Unternehmens. Nicht zuletzt deshalb ist die IT-Sicherheit ein Dauerbrenner. Gleichzeitig ist es aufgrund der zunehmenden Komplexität der IT-Landschaft immer schwieriger für Unternehmen, Systeme umfassend vor Eindringlingen zu schützen. Mittlerweile hat sich zwar die Erkenntnis durchgesetzt, dass kein System zu 100 Prozent sicher ist, doch sollten Unternehmen kontinuierlich den Anspruch haben, dies zu erreichen. Um offene Flanken in ihrer IT zu ermitteln, greifen sie daher auf professionelle Dienstleister zurück: Penetration Tester. Diese bedienen sich dabei gleicher oder ähnlicher Methoden wie echte Angreifer. Ihr Auftrag: Schwachstellen identifizieren und unter kontrollierten Bedingungen auch ausnutzen.

Rechtlichen Rahmen im Vorfeld abstecken

Da immer mehr Unternehmen die Cloud Services nutzen, sind sie als wichtiger Teil der IT-Landschaft in die Penetration Tests mit einzubeziehen. Im Prinzip sind alle Aktionen, die ein Penetration Tester durchführt, laut Strafgesetzbuch Paragraf 202c illegal. Deswegen gilt es, rechtliche Aspekte vertraglich klar abzustecken: Vor jedem Test sind die Absprache und vor allem die schriftliche Fixierung des konkreten Vorgehens sehr wichtig. Denn der Vertrag zwischen Auftraggeber und Penetration Tester beweist, dass er im Auftrag des Unternehmens handelt und schützt ihn vor Strafverfolgung— solange er sich konkret an den Vertrag hält.

Anders als bei On-Premise-Systemen, ist beim Einsatz von Cloud Services externer Dienstleister eine dritte Partei mit involviert. Daher sollte der Vertrag auch die Aufgabe an den Penetration Tester übertragen, sich um die rechtlichen Formalitäten mit dem Provider zu kümmern. Oft sind Penetration Tests in den Cloud-Verträgen nicht abgedeckt. Der Penetration Tester muss den Test daher in der Regel beim Cloudbetreiber anmelden. Einige Cloud Provider bieten dafür mittlerweile vorgefertigte Formulare an. In diesen muss er detailliert das geplante Vorgehen schildern – zum Beispiel gibt er an, welche Cloud Services er angreifen will. Der Test darf erst starten, wenn eine schriftliche Erlaubnis des Cloud-Anbieters vorliegt. Dort muss genau festgehalten sein, welche Attacken der Penetration Tester an welchem Tag und in welchem eindeutig definierten Zeitfenster durchführen darf. Ohne genaue schriftliche Dokumentation darf ein Penetration Test niemals starten. Das gilt sowohl für Tests in der Cloud als auch auf On-Premise-Systemen.

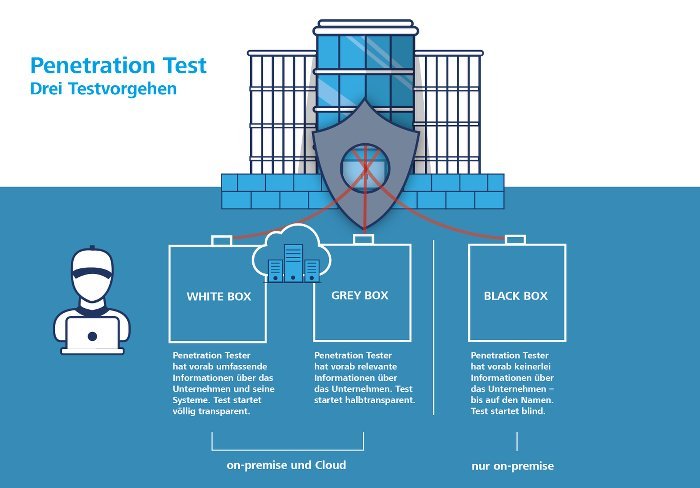

Bild: Grundlegend gibt es drei verschiedene Vorgehens-Szenarien: Den White, Grey und den Black Box Test. (Quelle AirITSystems)

Nicht jedes Test-Vorgehen für Cloud geeignet

Grundlegend gibt es drei verschiedene Vorgehens-Szenarien: Den White, Grey und den Black Box Test. Welches davon zur Anwendung kommt, geschieht in Absprache mit dem Auftraggeber. Diese Tests unterscheiden sich vor allem in der Transparenz. Bei White-Box-Tests herrscht völlige Offenheit. Das bedeutet: Die IT-Sicherheitsverantwortlichen im Unternehmen sind über Zeitpunkt und Ablauf des Penetration Tests informiert. Bei einem Grey-Box-Test weiß entweder nur der Penetration Tester oder nur das Unternehmen Einzelheiten über die Testsituation. In den meisten Fällen ist das der Tester. Er weiß also genau, wen und welche Systeme er testen soll. Bei einem Black-Box-Test spielen Penetration Tester und Unternehmen im übertragenen Sinne „blinde Kuh“. Der Tester hat vorab keine Informationen über das Unternehmen, er erhält von seinem Auftraggeber lediglich den Namen. Daraufhin beginnt er mittels Open Source Intelligence zu recherchieren, wie und was über das Unternehmen in öffentlich zugänglichen Quellen wie dem Internet in kurzer Zeit herauszufinden ist. Er analysiert, welche IT-Sicherheitsrisken basierend auf den gefundenen Informationen möglich sind. Der Black-Box-Tests ist für Penetration Tests in der Cloud nicht geeignet. Denn dringt der Penetration Tester aufgrund der unbekannten Umgebung dabei in ein fremdes System ein, löst er im Worst Case den Kriegsfall aus, wenn es sich dabei etwa um Systeme eines Staates handelt. Seriöse Penetration Tester führen deswegen in der Cloud nur White- und Grey-Box-Tests durch.

Dabei gibt es keinen losgelösten Penetration Test, der ausschließlich die Anwendungen in der Cloud überprüft. Der mehrstufige Test schließt immer Menschen und On-Premise-Systeme mit ein. Unternehmen aber vor allem auch KRITIS sicheren ihre IT-Umgebung immer stärker ab. Deswegen nutzen Angreifer Nebenkanäle, um Zugriff auf geschützte Daten zu erhalten. Oft ist es einfacher, wichtige Informationen und Zugänge über Administratoren, CEOs und Mitarbeiter zu bekommen, als direkt die technische Umgebung anzugreifen.

Die fünf Phasen eine Penetrationstests

Zu den Standards für Penetrationstests gehört unter anderem ein Fünf-Phasen-Model:

- Phase eins ist die Vorbereitung, in der es um eine klare Zieldefinition und den konkreten Testaufbau geht. Das beinhaltet auch konkrete Notfallmaßnahmen, falls beim Test-Angriff außerplanmäßige Reaktionen oder Ereignisse auftreten. Ein Beispiel wäre, das beabsichtige oder unbeabsichtigte Abschalten der Firewall, welche die Unternehmens-IT dann schnellstmöglich wieder aktivieren muss.

- Daran schließt sich die Informationsbeschaffung an, die 50 bis 60 Prozent der Testzeit in Anspruch nimmt. Hier sammelt der Penetration Tester umfangreich Daten über das Unternehmen auch mithilfe von Social Engineering, um in der dritten Phase die Schwachstellen zu analysieren.

- Sind etwa direkt sensible Informationen auffindbar oder IP-Adressen, die für spätere Angriffe von Nutzen sind?

- Der praktische Test beginnt erst in der vierten Phase: Der Penetration Tester versucht in die IT-Landschaft einzudringen. Dabei bedient er sich verschiedener, zum Teil selbst geschriebener Scripte und Tools.

- In der fünften Phase sammelt der Tester die Ergebnisse und spricht Empfehlungen aus. Er verfasst eine technische Zusammenfassung und eine für das Management.

Fazit

Die Systemlandschaften von Unternehmen ändern sich heutzutage rasant, die IT-Sicherheit muss dabei Schritt halten. Deswegen sind regelmäßige und engmaschige Checks von Nöten. Nur so minimieren Unternehmen das Risiko größerer Schäden durch kriminelle Angriffe. Verantwortliche sollten die Systeme kontinuierlich überprüfen – je nach Komplexität ist es sinnvoll, alle drei bis sechs Monate einen Penetration Test durchzuführen.

Michael Erwin Petry ist IT-Security-Architekt und Lead Penetration Tester bei AirITSystems