Unter Nutzung dieser Daten aus der realen Welt erstellt Imperva ein aktuelles Entwicklungsprofil der DDoS-Bedrohungslandschaft. Damit werden Kunden auf die Bedrohungen von heute vorbereitet – zugleich wird ein Ausblick auf die wahrscheinlichsten Herausforderungen von morgen gewährt. Im folgenden Report finden sich die Eckdaten.

Zunahme der Anzahl und Häufigkeit der DDoS-Angriffe

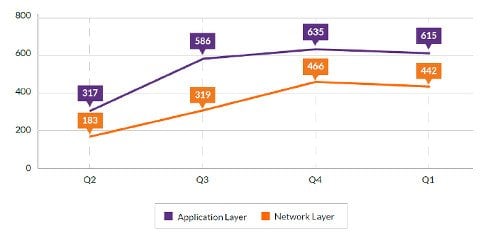

Im Zeitraum vom 1. April 2015 bis zum 31. März 2016 blockte Imperva Incapsula durchschnittlich 445 Angriffe pro Woche ab, die ihre Kunden zum Ziel hatten. Wie die nachstehende Grafik (Bild 1) zeigt, verdoppelten sich in diesem Zeitraum sowohl die Anzahl der Angriffe auf die Netzwerkschicht als auch die auf die Anwendungsschicht. Angriffe auf die Anwendungsschicht machten die Mehrheit aus (60 Prozent). Aber bei genauerer Betrachtung tendiert die relative Zahl nach unten: Die Anzahl geht Jahr für Jahr um mehr als fünf Prozent zurück. Wenn diese Entwicklung so weitergeht, könnten Angriffe auf die Netzwerkschicht bis zum Jahr 2018 ebenso häufig sein wie ihre Pendants auf die Anwendungsschicht.

Bild 1: Durchschnittliche Anzahl der DDoS-Attacken pro Woche

Der Aufwärtstrend in den DDoS-Angriffen wird angetrieben durch:

- Die verstärkte Nutzung von DDoS-for-Hire-Diensten (auch bekannt als Stressers oder Booters), deren Anzahl von 63,8 Prozent im 2. Quartal 2015 auf 93 Prozent im 1. Quartal 2016 anstieg.

- Dem Einsatz der „Hit-and-Run-Taktik“, bei der ein einziger Angriff durch mehrere aufeinander folgende Angriffsspitzen ausgeführt wird.

Bemerkenswert ist, dass mehr als 40 Prozent der Ziele mehr als einmal angegriffen wurden, 16 Prozent sogar mehr als fünfmal.

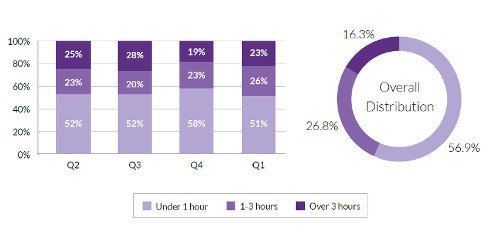

Bild 2: DDoS-Angriffshäufigkeit

Wenn man die Daten aus den vier Quartalen vergleicht, sieht man einen Aufwärtstrend bei wiederholten Angriffsereignissen, die von 29,4 Prozent im 3. Quartal 2015 auf 49,9 Prozent im 1. Quartal 2016 anstiegen. Dies zeigt die Hartnäckigkeit von DDoS-Straftätern, von denen viele anhaltend probieren, ein bestimmtes Ziel auszuschalten und zwar auch noch nach mehreren gescheiterten Versuchen.

Angriffe auf die Netzwerkschicht werden größer und intelligenter

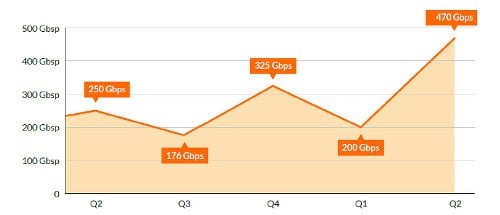

Bild 3: Spitzenangriffsausmaße auf die Netzwerkschicht

Während der letzten 12 Monate wehrte Incapsula mehrere Angriffe von über 200 Gbps (Gigabit pro Sekunde) ab, sodass sie fast zu einem regelmäßigen Ereignis wurden. Die Latte wurde im zweiten Quartal erneut höher gelegt, als Imperva einen seiner Kunden gegen einen Multi-Vektor-Angriff mit 470 Gbps schützen musste – den größten, der bislang registriert wurde. Die Details ergeben eine interessante Fallstudie in Bezug auf die zunehmende Komplexität der DDoS-Ereignisse auf Netzwerkebene.

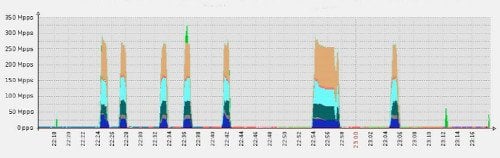

Die Fallstudie zeigt, wie die Täter kleine Netzwerk-Pakete (Payloads) verwendeten, um sowohl hohe Paketweiterleitungsraten als auch hohe Durchsatzleistungen zu erreichen. Bei der Verwendung von Paketweiterleitungsraten versuchen sie, einen Auslegungsfehler in der aktuellen Generation von Appliances auszunutzen. Die meisten davon können nämlich so hohe Arbeitslasten im Bereich Mpps (Millionen Pakete pro Sekunde) nicht verarbeiten. Alarmierend ist, dass solche Angriffe häufiger werden. Im 1. Quartal 2016 milderte der Sicherheitsexperte nur alle acht Tage einen Angriff mit mehr als 80 Mpps ab. Wenige überstiegen 100 Mpps, der Spitzenreiter hatte 300 Mpps.

Bild 4: Das neue Bedrohungsszenario – Angriffe hoher Volumen mit Spitzen bis 300 Mpps

Angriffe auf der Anwendungsschicht zielen auf eine Schwächung der Software ab

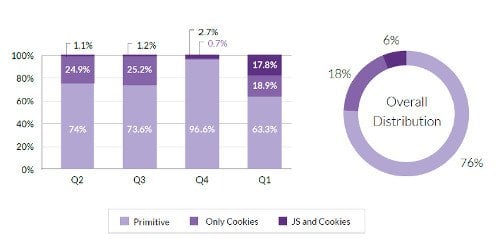

Ähnlich wie bei den genannten Angriffen mit hohen Mpps-Durchsätzen bot das vergangene Jahr auch mehrere Beispiele für Angriffe, die so ausgelegt waren, dass sie die Schutzmechanismen umgingen. Ein prominenter Fall betraf einen einmalig ausgeführten HTTP-Flood-Angriff, bei dem das Ziel mit ungewöhnlich großen POST-(Upload)-Anfragen bombardiert wurde. Der Angriff nutzte eine nuancierte Schwachstelle eines hybriden DDoS-Abwehr-Setups aus. Das zeigt das Know-how in Bezug auf die interne Funktion von Anti-DDoS-Software, das einige Täter mittlerweile haben. Der Trend wurde auch durch einen erhöhten Einsatz von fortschrittlichen Angriffsbots verdeutlicht. Sie zeigten browserähnliche Züge, einschließlich der Fähigkeit, Cookies zu speichern und JavaScript zu analysieren. Im Durchschnitt zeigen die Aufzeichnungen, dass 24 Prozent der DDoS-Bots sogenannte fortgeschrittene Angreifer waren. Diese sind in der Lage, zumindest einige der rudimentären Sicherheitstests zu umgehen. Im 1. Quartal 2016 stieg ihre Zahl auf ein Rekordhoch von 36,6 Prozent.

Bild 5: DDoS-Botfähigkeiten

Der vollständige Report verrät mehr über andere Angriffstrends. Zum Beispiel:

- Die Wirkung von Botnet-for-Hire-Diensten auf das auf DDoS-Ökosystem;

- eine Erhöhung der DDoS-Angriffszahlen auf in Großbritannien ansässige Unternehmen;

- neueste Statistiken über die Dauer von DDoS-Angriffen;

- die am häufigsten verwendeten DDoS-Botnets;

- Gründe für die DDoS-Aktivitätsspitze, die von Südkorea ausgehen.