Die Network and Information Systems Directive 2 (NIS2) der europäischen Union soll bis 17. Oktober dieses Jahres in nationales Recht umgesetzt werden.

Aktuell ist der deutsche Gesetzgebungsprozess noch immer in der Phase des Referentenentwurfs. Somit fehlt es betroffenen Organisationen wenige Monate vor Ablauf der Frist immer noch an Orientierung und konkreten Anforderungen, um sich umfassend vorzubereiten. Zudem wird die Umsetzung des kommenden Gesetzes für zahlreiche Unternehmen Neuland: Denn angesichts der steigenden Cyberbedrohungen fallen auch Einrichtungen unter NIS2, die zuvor nicht zu den kritischen Sektoren gehörten und somit keine rechtlich vorgegebenen Sicherheitsvorschriften dieser Art erfüllen mussten. Die Verzögerung beim Gesetzesentwurf stellt sie vor die Herausforderung, sich weitgehend „im Blindflug“ auf die neue Regelung einzustellen und vorzubereiten.

Welche Informationen zu NIS2 liegen aktuell vor?

Die EU reagiert mit der NIS2-Richtlinie auf die wachsenden Bedrohungen im Cyberspace – sei es durch technologische Innovationen bei den Angriffsmethoden oder neuen Zielen und Vorgehensweisen als Folge von geopolitischen Entwicklungen. NIS2 dient dazu, ein einheitliches und hohes Niveau an Cybersicherheit in der gesamten EU zu etablieren und somit die Cyberresilienz und -souveränität der Union zu fördern.

Konkret sind Unternehmen und Organisationen betroffen, die

➤ mehr als 50 Mitarbeitende haben,

➤ über 10 Millionen EURO Umsatz machen oder

➤ von der Regierung als kritische Organisation eingestuft werden.

Diese Definition umfasst fast 40.000 Organisationen in 18 Sektoren in Deutschland, die von B2B-IT-Dienstleistern bis hin zur Trinkwasserversorgung, Lebensmittelverarbeitung oder Forschung reichen und in die Kategorien wichtige bzw. wesentliche Einrichtungen eingeordnet werden – zudem kann es Sonderfälle bei besonderer Kritikalität geben.

Die Pflichten und Sanktionen variieren je nach Größe und Leistungsfähigkeit. Ähnlich wie bei der Datenschutzgrundverordnung gibt es auch hier Meldepflichten bei Verstößen: innerhalb von 24 Stunden, 72 Stunden sowie einen Monat nach Kenntniserlangung. Die Meldungen an das Bundesamt für Sicherheit in der Informationstechnik (BSI) müssen die Ursache, den Schweregrad, die gegebenenfalls grenzüberschreitenden Auswirkungen sowie die ergriffenen Maßnahmen aufführen.

Außerdem werden Personen aus der Geschäftsführung oder Chief Information Security Officer zur Verantwortung gezogen. Sie müssen regelmäßig an Cybersicherheits-Schulungen teilnehmen und sind verpflichtet, die Einhaltung und Durchführung von Risikomanagementmaßnahmen im Bereich der Cybersicherheit (Artikel 21) zu überwachen. Das Ziel ist es, Sicherheitsvorfälle zu verhindern oder ihre Auswirkungen zu minimieren. Dazu lassen sich die Maßnahmen grob in zwei Kategorien unterteilen:

#1 Die Gefahrenanalyse stellt den ersten Schritt dar und umfasst die vollständige Bestandsanalyse physischer und digitaler Gefahrenquellen – von Brand oder Diebstahl bis hin zu Zero Day Exploits oder Phishing Mails. Eine solide Analyse muss den Stand der Technik berücksichtigen. Da sich Technologien jedoch kontinuierlich weiterentwickeln, sind laufende Evaluierungen unumgänglich.

#2 Der zweite Teil beinhaltet Lösungen und Konzepte, die Sicherheitsvorfälle verhindern oder deren Auswirkungen minimieren. Bei deren Umsetzung müssen die betroffenen Organisationen zudem die Verhältnismäßigkeit der Maßnahmen ermitteln anhand des Ausmaßes der Risikoexposition, der Größe der Einrichtung und der Wahrscheinlichkeit des Eintretens von Sicherheitsvorfällen sowie der Schwere möglicher Auswirkungen für Wirtschaft und Gesellschaft. Auch sollen Einrichtungen bei der Wahl ihrer Lösungen den aktuellen Stand der Technik und, sofern möglich, europäische oder internationale Normen (z. B. ISO 27001/2) berücksichtigen.

Zum Warten verurteilt? Was Unternehmen jetzt hilft

Auch wenn es noch keinen spezifischen Gesetzesentwurf gibt, können betroffene Organisationen bereits jetzt schon nützliche Schritte für ein aktives Risikomanagement umsetzen.

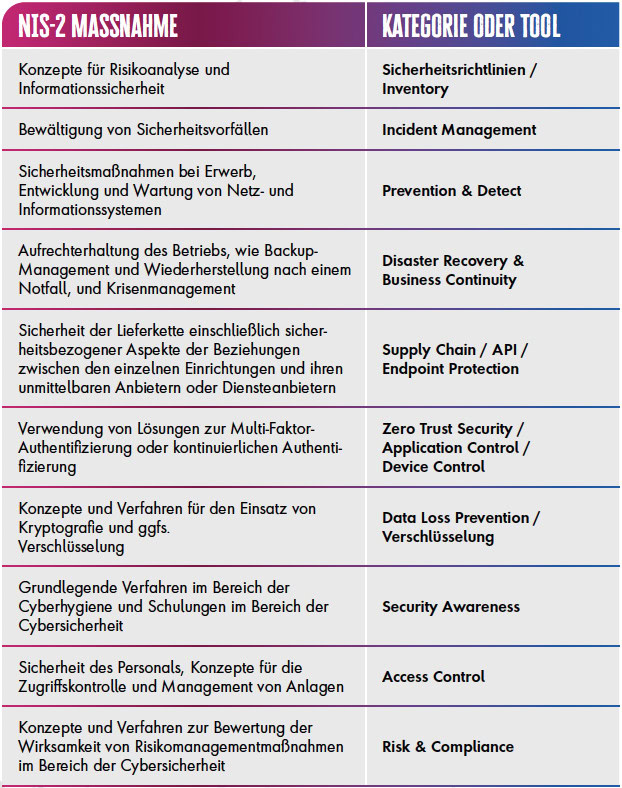

In der Tabelle sind die im Artikel 21 erwähnten Risikomanagementmaßnahmen gelistet und auf entsprechende kritische Security Controls gemappt, um einen ersten Überblick zu erhalten.

Die genannten kritischen Security Controls sind Bestandteil bewährter Regelungen und Standards, an denen sich betroffene Einrichtungen orientieren können, um optimal vorbereitet zu sein. Einige Beispiele dafür sind:

➤ IT-Grundschutz des BSI

➤ BSI-Gesetz

➤ Cybersecurity Framework von NIST (National Institute of Standards and Technology)

➤ CIS Critical Security Controls

Entsprechende Security Controls stehen sowohl einzeln oder in gebündelter Form über Plattformlösungen zur Verfügung. Organisationen mit geringen Ressourcen erhalten mit einer Cloud-basierten Security-Plattform mehrschichtige Cybersicherheit, die sofort verfügbar, wirtschaftlich effizient und mit niedrigen Investitions- und Betriebskosten verbunden ist. Vor allem öffentliche Einrichtungen oder Unternehmen aus dem Kleinund Mittelstand können so mit minimalem Aufwand ganz einfach und schnell ein hohes Sicherheitsniveau realisieren und gleichzeitig gesetzliche Anforderungen erfüllen.

Bei der Wahl sollten Organisationen auch darauf achten, ob der Security-Anbieter bereits wichtige Zertifizierungen erfüllt. Beispielsweise sind die DriveLock-Lösungen Device Control und Application Control nach Common Criteria EAL3+ zertifiziert. DriveLock bietet Kunden bereits heute eine Vielzahl dieser Security Controls, die dazu beitragen, die Integrität, Verfügbarkeit und Vertraulichkeit von Systemen und Daten zu gewährleisten.

Fazit

Organisationen müssen nicht erst auf einen konkreten Gesetzesentwurf zur NIS2-Richtlinie warten, um sich darauf vorzubereiten. Sie können bereits jetzt mithilfe vorhandener Modelle und Best Practices ihre Cybersicherheit stärken und aktuelle sowie kommende Richtlinien einhalten.

(cm/Drivelock SE)