Die Bedeutung einer umfassenden, wirksamen, risikobasierten Compliance-Strategie zu verstehen, ist der erste Schritt, um sie auch umzusetzen. Die Definition des Begriffs „Compliance“ ist im Laufe der Jahre unscharf geworden, da er weitgehend mit Begriffen wie Datenschutz, Datensicherheit und Cybersicherheit verwechselt und vermischt wurde. Obwohl sie ähnlich und miteinander verbunden sind, ist es wichtig, sowohl die Unterschiede als auch die Zusammenhänge zwischen diesen Begriffen zu verstehen.

Absolute Software geht in seinem aktuellen Report „Strengthening Security & Compliance Posture Through Cyber Resilience“ dieser Frage nach.

Einige zentrale Definitionen vorab:

- Compliance bedeutet einfach die Befolgung einer Regel. Compliance-Richtlinien (oder Regelwerke), die von Organisationen oder Leitungsgremien erstellt werden, müssen in der Regel umgesetzt werden, um Datenschutz und Datensicherheit zu gewährleisten.

- Datenschutz ist ein rechtliches Konzept, das festlegt, welche Arten von Daten (die in der Regel von einem Unternehmen oder einer Institution erfasst, verarbeitet oder übertragen werden) als sensibel gelten.

- Datensicherheit umfasst alle Maßnahmen, die ergriffen werden, um die Sicherheit sensibler Daten zu gewährleisten.

- Cybersicherheit wird von der CISA (US Cybersecurity and Infrastructure Security Agency) definiert als „Schutz von Netzwerken, Geräten und Daten vor unbefugtem Zugriff oder krimineller Nutzung und die Praxis der Sicherstellung der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen“.

Über die potenzielle Angriffsfläche nachdenken

Bei der Speicherung von Daten und dem Zugriff auf vertrauliche Informationen auf mobilen Geräten ist die Verschlüsselung unerlässlich. Dabei werden die Daten in einen unleserlichen Code verschlüsselt, so dass sie ohne Passwort oder Wiederherstellungsschlüssel nicht mehr entziffert werden können. Einer Studie von Absolute zufolge variiert die Verschlüsselungsrate je nach Branche erheblich. Die Geräte von Dienstleistungsunternehmen weisen mit 93 Prozent die höchste Verschlüsselungsrate auf, während die Geräte von Regierungsorganisationen mit 72 Prozent die niedrigste Verschlüsselungsrate aufweisen. Angesichts dieser Werte bleibt ein erheblicher Anteil der Geräte unverschlüsselt und anfällig für Angriffe.

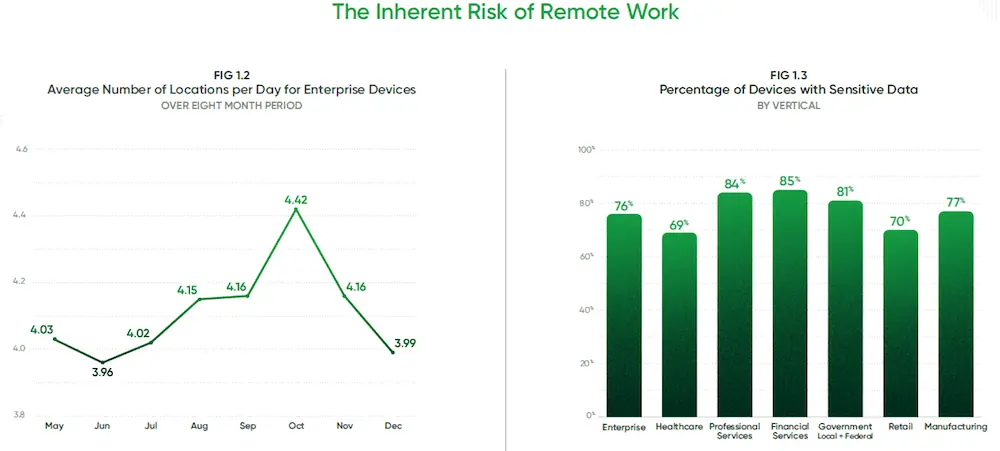

Durch die Zunahme von Fernarbeit und mobiler Arbeit ist die Angriffsfläche größer geworden. Die Endgeräte befinden sich nicht mehr im gut geschützten Bereich des „Büronetzwerks“. Dies hat zur Folge, dass die Daten, auf die Mitarbeiter von ihren Geräten aus zugreifen, viel anfälliger für Abhöraktivitäten sind. Unsichere Netzwerke und die Gefahr durch Cyberangreifer sind nur schwer zu vermeiden, wenn die Mitarbeiter mobil sind. Mitarbeiter müssen zudem oft auch unterwegs auf sensible Daten zugreifen.

Es überrascht vielleicht nicht, dass Finanzdienstleister laut Absolute den höchsten Anteil an Endgeräten mit sensiblen Daten aufweisen (85 Prozent der Geräte). Das Gesundheitswesen ist am wenigsten betroffen, liegt aber mit 69 Prozent der Endgeräte, auf denen sensible Daten gespeichert sind, immer noch deutlich über der 50 Prozent-Marke. Diese sensiblen Daten werden auf dem Endgerät selbst gespeichert. Ohne eine angemessene Sichtbarkeit und Sicherheitskontrollen zur Überwachung der Geräte können daher Daten unwissentlich nach außen gelangen und die Compliance des Unternehmens gefährden.

Kosten der Nichteinhaltung von Vorschriften

Laut einer Ponemon-Studie ist die Nichteinhaltung gesetzlicher Vorschriften für Unternehmen 2,7 Mal teurer als die Einhaltung. Die durchschnittlichen Compliance-Kosten belaufen sich auf 5,47 Millionen US-Dollar, während die Kosten für die Nichteinhaltung von Vorschriften im Durchschnitt 14,82 Millionen US-Dollar betragen. Dies macht einen durchschnittlichen Unterschied von 9,35 Millionen US-Dollar pro Jahr aus.*

Laut Forrester verbringen Unternehmen im Durchschnitt 37 Tage damit und wenden 2,4 Millionen Dollar auf, um, eine Sicherheitsverletzung zu finden und zu beheben. Weltweit benötigten Unternehmen im Durchschnitt 27 Tage, um einen Angreifer zu finden und einen Angriff zu vereiteln, während Unternehmen, die nicht ausreichend auf einen Vorfall und eine Krisenreaktion vorbereitet waren, im Durchschnitt 35 Tage benötigten.

(Quelle: Absolute Software)

Was diese Zahlen nicht berücksichtigen, ist der langfristige Imageschaden, der durch ein Datenleck oder einen Cyberangriff aufgrund mangelnder Compliance entsteht. Es ist erwähnenswert, dass die Kosten der Nichteinhaltung von Vorschriften allmählich auch die Karriere von hochrangigen Führungskräften gefährden können. So wurden bereits CEOs großer börsennotierter Unternehmen nach katastrophalen Datenschutzverletzungen, wie z. B. nach der Datenpanne bei Equifax, unter Druck gesetzt. Gartner prognostiziert, dass bis zum Jahr 2026 mindestens 50 Prozent der Führungskräfte in ihren Arbeitsverträgen Leistungsanforderungen in Bezug auf das Cybersicherheitsrisiko verankert haben werden.

Wie kann Software helfen?

Der erste und wichtigste Schritt bei der Umsetzung einer risikobasierten Compliance-Strategie ist die Fähigkeit, zu erkennen, was im gesamten Unternehmen vor sich geht. Endgeräte greifen auf sensible Daten zu und speichern diese oder stellen eine Verbindung zu unsicheren Netzwerken her. Endgeräte können den Zustand von Anwendungen beeinträchtigen oder es lassen sich kritische Sicherheitslücken nicht schließen. IT- und Sicherheitsteams müssen über diese Probleme informiert sein, um sie zu beheben.

Mit der richtigen Softwarelösung können sich Administratoren jede der oben genannten Situationen und noch weitere anzeigen lassen und können diese bewerten. Eine Endpoint-Resilience-Plattform greift auf das zugehörige Persistence-Tool, das in die Firmware der Endpunktgeräte integriert ist, und damit direkt auf die Endpunkte zu. Dadurch ist es möglich, die Kennzahlen zum Gerätezustand zu überwachen, Sicherheitskontrollen zu automatisieren und die Resilienz, also Ausfallsicherheit der Geräte zu stärken. Auf einem umfassenden, anpassbaren Dashboard können Administratoren den Status aller Geräte im Unternehmen abrufen und überprüfen. Im Falle eines Audits oder einer Compliance-Prüfung kann die Software auch dazu dienen, um sofort einen Bericht zum Sicherheitsstatus (einschließlich Anwendungsstatus, Konfiguration, Patching-Datum etc.) jedes Geräts zu erstellen.

Eine solche Plattform ist bei vielen Szenarien nützlich, vor allem aber, um die Compliance zu gewährleisten und eine starke Sicherheitshaltung zu erreichen. So lassen sich verdächtiges Verhalten, anfällige Anwendungen, veraltete Betriebssysteme und Konfigurationsabweichungen erkennen und weiterverfolgen. Diese Echtzeitinformationen machen es einfach, sowohl die Vorschriften einzuhalten als auch ein hohes Sicherheitsniveau aufrechtzuerhalten.

Sicherheitskontrollen widerstandsfähig machen

Nicht nur Einblicke und Sichtbarkeit sind wertvoll, wenn es um die Compliance geht, sondern auch die Fähigkeit, den Zustand von Geräten und Anwendungen aktiv aufrechtzuerhalten, ist entscheidend. Einmal aktiviert, ist ein Persistence-Tool äußerst widerstandsfähig und kann Versuche, es zu deaktivieren, selbst dann überstehen, wenn es ein neues Imaging des Geräts, der Austausch der Festplatte oder ein Firmware-Flash erfolgt.

Ein Application-Resilience-Tool, ebenfalls Teil der Plattform, hilft bei der Überwachung des Zustands und des Verhaltens unternehmenskritischer Anwendungen. Es erkennt, wenn Anwendungen fehlen, beschädigt sind oder nicht ausgeführt werden, und repariert oder installiert Komponenten bei Bedarf automatisch, ohne dass menschliches Eingreifen erforderlich ist. Das Tool stellt zudem sicher, dass die Sicherheitskontrollen wie erwartet funktionieren und sorgt für eine optimale Benutzererfahrung, indem es fehlerhafte Anwendungen repariert.

IT- und Sicherheitsexperten können somit den Zustand ihrer Anwendung problemlos überwachen und sie automatisch reparieren und/oder neu installieren, wenn deren Integrität beeinträchtigt ist. Auf diese Weise ist gesichert, dass die Anwendung in jedem Fall wie vorgesehen funktioniert, unabhängig davon, ob es sich um einen allgemeinen Softwareverfall, eine Softwarekollision, eine unbeabsichtigte Löschung oder böswillige Handlungen handelt. Diese Technologie kann eine große Erleichterung für Unternehmen darstellen, die sich auf Sicherheitskontrollen verlassen, um Daten zu schützen und somit die Compliance und allgemeine Sicherheit zu gewährleisten.

Fazit: Neudefinition des traditionellen Ansatzes

Das bloße Abhaken von Kästchen auf einer Liste von Anforderungen erfüllt nicht mehr das übergeordnete Ziel, die Unternehmensdaten zu schützen und geheim zu halten. Um wirklich effektiv zu sein, muss die Compliance eine entscheidende Komponente der umfassenden Sicherheitsstrategie eines Unternehmens sein, von oben gesteuert und unterstützt. Eine Endpoint-Resilience-Plattform ist eine solide Basis für die Umsetzung einer modernen risikobasierten, sicherheitsgestützten Compliance-Strategie.

www.absolute.com