„Um die Informationssicherheit wird sich schon die IT-Abteilung kümmern“, so ein weit verbreitetes Vorurteil in mittelständischen Unternehmen. Tatsache ist allerdings: Der Schutz von Geschäftsgeheimnissen und sensiblen Daten ist eine Gemeinschaftsaufgabe. Und wie so vieles gelingt diese am leichtesten, wenn alle ihren Teil beitragen – mit Unterstützung an den richtigen Stellen.

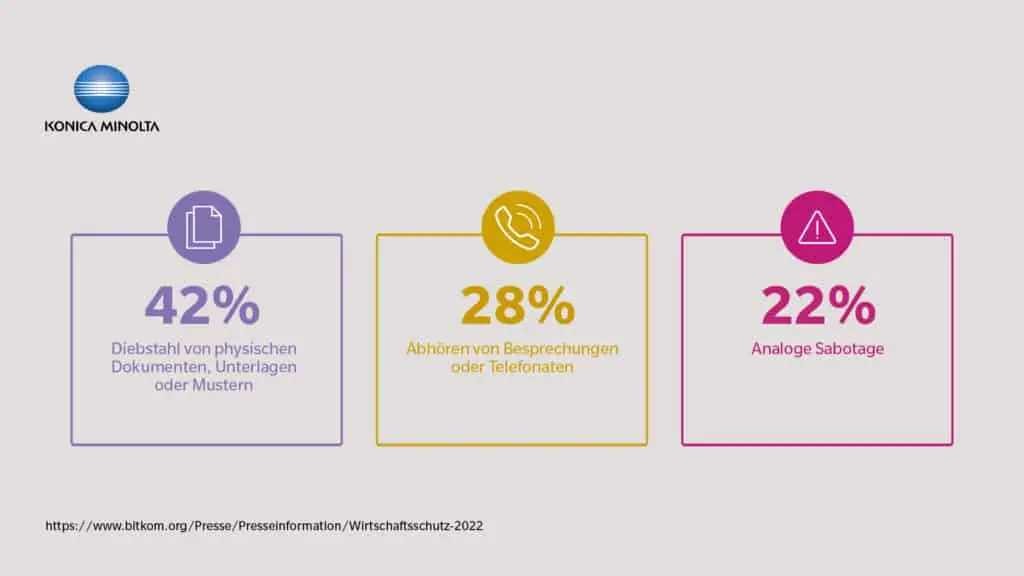

Datendiebstahl, Cyberangriffe, Spionage oder Sabotage: Neun von zehn Unternehmen waren laut Bitkom im letzten Jahr davon betroffen. Insgesamt sei dabei ein Schaden in Höhe von über 200 Milliarden Euro entstanden, so der Branchenverband. So weit, so bekannt. Vielen ist allerdings nicht bewusst, dass die Bedrohungen nicht immer rein digital sind – und nicht nur die Admins etwas angehen.

Informationen: Der wahre Goldschatz im Unternehmen

Beim Schutz von Informationen geht es nicht nur um Daten, die auf Servern irgendwo in der Cloud gespeichert sind. Von Geschäftsgeheimnissen wie Patenten und Prozessen über analoge und digitale Kundenakten bis zum Zugang zu bestimmten Räumlichkeiten reicht die Spanne von Informationen, die schützenswert sind – und auf welche die Angriffe abzielen könnten. Diese Informationen sind es, die ein Unternehmen überhaupt erst arbeitsfähig machen und die es erlauben, sich von der Konkurrenz abzuheben. In vielen Unternehmen sind Informationen und sensible Daten wertvoller als Rohstoffe und Produkte.

Schutzziele für den Mittelstand

Der Schutz dieser Informationen umfasst die Aspekte Vertraulichkeit, Integrität und Verfügbarkeit. Vertraulichkeit heißt, dass nur berechtigte Personen Zugang zu bestimmten Informationen haben. Integrität bedeutet, dass Daten nicht unbemerkt manipuliert werden können. Und schließlich sollen Informationen für die Berechtigten jederzeit verfügbar sein. Die Schutzziele lassen sich auf alle Arten von Informationen übertragen – egal, in welcher Form sie vorliegen. Völlig logisch also, dass nicht allein die IT-Abteilung für den Schutz jeglicher Art von Information verantwortlich ist. Nur wenn alle Mitarbeitenden gemeinsam Verantwortung übernehmen, können sich Unternehmen vor der wachsenden Anzahl von Bedrohungen schützen.

Bewusstsein schafft Wachsamkeit

Der erste und wichtigste Schritt lautet deshalb in vielen Fällen: Bewusstsein schaffen für Informationssicherheit. „Viele Unternehmen haben in diesem Punkt noch Nachholbedarf“, erklärt der IT-Security Consultant und CISO Florian Goldenstein in einem jüngst erschienenen Interview zum Thema Cyber-Resilienz. Der Faktor Mensch spiele eine entscheidende Rolle beim Schutz vor Datenmissbrauch, Industriespionage oder Malware, so der Experte. Oft zahle es sich deshalb aus, mit externer Unterstützung das Thema Informationssicherheit in den Köpfen der Teams zu verankern – zum Beispiel mit Schulungen oder Awareness-Kampagnen.

Wertvolle Unterstützung an den richtigen Stellen

Neben der „menschlichen Firewall“ gibt es natürlich noch wesentlich mehr Baustellen im Mittelstand – und hier kommen tatsächlich die Compliance- oder IT-Abteilungen ins Spiel. Das Problem: Häufig sind diese von der Vielzahl der Aufgaben überlastet, während der Fachkräftemangel ein Aufstocken der Teams zur fast unlösbaren Aufgabe werden lässt. Grund genug für viele Unternehmen, an den richtigen Stellen fachkundige Unterstützung durch externe Dienstleister ins Haus zu holen. Viele Routine-Tätigkeiten der IT-Sicherheit lassen sich außerdem auslagern und automatisieren. So haben IT-Profis im Unternehmen mehr Kapazität für komplexere Aufgaben.

Heute ist der beste Tag für Veränderungen

Die Aspekte von Informationssicherheit sind vielfältig – so wie die Aufgaben, mit denen sich mittelständische Unternehmen konfrontiert sehen. Und ebenso sind es auch die Lösungen, die es auf dem Markt dafür gibt. Womit also anfangen? Ein erster Schritt sollte eine Analyse und Beratung durch erfahrenen Security Consultants sein. Oft zeigt sich hier bereits, dass mit geringem Aufwand viel erreicht werden kann und mit welchen Maßnahmen sich die Sicherheitslücken im Unternehmen schließen lassen. Am wichtigsten ist, so schnell wie möglich anzufangen, Informationssicherheit ganzheitlich zu denken. Für ein umfassendes Sicherheitskonzept müssen verschiedene Einsatzbereiche und IT-Risiken mitgedacht werden:

- Governance, Risk & Compliance

Mit der Einführung eines Informationssicherheits-Managementsystems (ISMS), einer IT-Notfallplanung oder einschlägigen Zertifizierungen können sich Unternehmen systematisch auf Bedrohungen einstellen – und dabei regelkonform agieren. Externe Partner beraten und unterstützen dabei. - Infrastruktur & Endpoint Security

Von Firewalls und DNS-Filtern über VPNs und den sicheren Datenaustausch mit Cloud-Diensten bis zur Früherkennung von Angriffen mit automatischen Abwehrprotokollen sind spezialisierte Unternehmen dabei behilflich, Netzwerk und IT-Infrastruktur zu schützen. - Video & Printer Device Security

Multifunktionsdrucker sind Schnittstellen zwischen analoger und digitaler Welt – und beliebte Angriffspunkte für physikalischen oder virtuellen Datendiebstahl. Ausgereifte Lösungen schaffen Abhilfe. Auch die Überwachung und Automatisierung durch IP-Kameras ist ein wichtiger Baustein im Sicherheitskonzept.

Weitere Informationen zu den Bereichen eines ganzheitlichen Sicherheitskonzeptes finden Sie hier.

Frei im Kopf durch verbesserte Informationssicherheit

Auch wenn es sich für viele zunächst nach einer zusätzlichen Last anhört: Auf Informationssicherheit zu achten, kann die Arbeit erheblich erleichtern. Wenn alle Teams mit kleinen, aber wirksamen Maßnahmen die Compliance- und Security-Profis in den Unternehmen unterstützen, haben am Ende alle Mitarbeitenden das befreiende Gefühl, auf einer sicheren Basis zu arbeiten. Zudem sparen sie sich durch Angriffe und Ausfälle verursachte Überstunden und Nachtschichten.

Weitere Einblicke zu Informationssicherheit, Cyber-Resilienz und Awareness gibt Ihnen das Interview mit dem IT-Security-Experten und CISO Florian Goldenstein von Konica Minolta. Wie Mitarbeitende durch Spear-Phishing, Telefon-Spoofing oder CEO-Fraud manipuliert werden und was dagegen hilft, erfahren Sie im Whitepaper „Update für die menschliche Firewall“ von Konica Minolta. Das Whitepaper steht Ihnen hier als Gratis-Download zur Verfügung. Weitere Informationen zu den drei Bereichen der Informationssicherheit, Technik, Organisation und Mensch, finden Sie auch hier.