Durch die verstärkte Remote-Arbeit sind IT-Administratoren, Sicherheitsteams und reguläre Mitarbeiter aktuell in hohem Maße auf den Fernzugriff auf Unternehmenssysteme, DevOps-Umgebungen und Anwendungen angewiesen.

Hierdurch steht Bedrohungsakteuren eine wesentlich größere Angriffsfläche zur Verfügung.

Digitale Identitäten haben sich dabei als die Waffe der Wahl für Cyberkriminelle herausgestellt. Verwenden privilegierte Benutzer eines Unternehmens routinemäßig gemeinsam genutzte privilegierte Konten für den Zugriff – insbesondere aus der Ferne über ein VPN – hat jeder Angreifer, der diese Anmeldedaten kompromittiert, im schlimmsten Fall weitreichenden Zugang zu unternehmenskritischen Daten und Ressourcen. Überdies sind nicht nur privilegierte Benutzer gefährdet. Viele Cyberangriffe zielen auf reguläre Mitarbeiterkonten ab, um sie als Ausgangspunkt zur Auskundschaftung des Netzwerks zu nutzen.

Vor diesem Hintergrund sollten Unternehmen die Auswirkungen einer dezentralen Belegschaft, externen Auftragnehmern und der wachsenden Angriffsfläche durch eine stark verteilte IT-Infrastruktur überprüfen und die Implementierung neuer Zero-Trust-Strategien in Erwägung ziehen, um besser auf diese neue Dynamik reagieren zu können.

Zero-Trust-Strategie für menschliche und maschinelle Identitäten

Beim Zero-Trust-Modell wird keinem Akteur, der Zugriff auf sensible Daten, Anwendungen oder Infrastrukturen des Unternehmens anfordert, von vornherein vertraut. Die Sicherheitsmaßnahmen sollten jedoch nicht bei Identitäten menschlicher Benutzer aufhören. Nicht-menschliche Identitäten und Service-Accounts für Maschinen, Anwendungen und andere Workloads stellen in vielen Unternehmen zunehmend die Mehrheit der „Benutzer“ dar. Dies gilt insbesondere in Cloud- und DevOps-Umgebungen, in denen Entwickler-Tools, containerisierte Anwendungen, Microservices und elastische Workloads – die alle Identitäten benötigen, um miteinander zu kommunizieren – eine dominante Rolle spielen. Um ihre identitätsbasierte Sicherheitsposition zu verbessern, sollten Unternehmen deshalb auf das Management privilegierter Zugriffsberechtigungen, basierend auf einem Zero-Trust-Ansatz konzentrieren.

Zero-Trust-Sicherheit durch Privilege Access Management (PAM)

Der traditionelle Netzwerkperimeter löst sich auf, da Benutzer und IT-Ressourcen immer mehr örtlich verteilt sind. Daher ist es nicht mehr praktikabel, Zugriffsentscheidungen auf simplen Konzepten wie „vertrauenswürdige Benutzer befinden sich innerhalb des Perimeters und nicht vertrauenswürdige Benutzer außerhalb“ zu fällen und IP-Adressen für diese Unterscheidung zu verwenden. Unternehmen müssen davon ausgehen, dass sich Bedrohungsakteure bereits innerhalb ihrer Systeme befinden. Aus dem veralteten „Vertraue, aber überprüfe“-Ansatz muss „Vertraue nie, überprüfe immer“ werden.

„Vertraue nie“ bedeutet, dass legitime Administratoren keinen Freibrief mehr für den Zugriff auf privilegierte Konten haben. Das heißt, anstatt freigegebene privilegierte Konten wie Root und Lokaler Administrator nach Belieben zu nutzen, verwenden Admins ihr von der Personalabteilung geprüftes Unternehmenskonto, das über grundlegende Rechte verfügt. Dies verhindert schwerwiegende Fehler und reduziert die Auswirkungen, falls ein Angreifer dieses Konto kompromittiert. Die PAM-Sicherheitskontrollen können dann selektiv erhöhte Privilegien gewähren, wenn es die Situation erfordert, basierend auf zentralisierten Rollen und Richtlinien. Anstatt dass Identitäten ständig über umfassende Berechtigungen verfügen, reduziert dieser Least-Privilege-Ansatz das Sicherheitsrisiko, während er es legitimen Administratoren weiterhin ermöglicht, ihre Arbeit zu erledigen, indem sie gerade genug Privilegien anfordern, just-in-time und für eine begrenzten Zeitraum. Um einen effektiven Schutz sicherzustellen, müssen Unternehmen diesen Ansatz konsequent auf alle IT-Ressourcen anwenden, egal ob im Rechenzentrum, in der Demilitarisierten Zone (DMZ), der Virtual Private Cloud oder in Multi-Cloud-Umgebungen.

Durch die Implementierung dieses Zero-Trust-Ansatzes für PAM mittels Least-Privilege-

Erste wichtige Schritte auf dem Weg zu einer guten Zero-Trust-Reifegrad

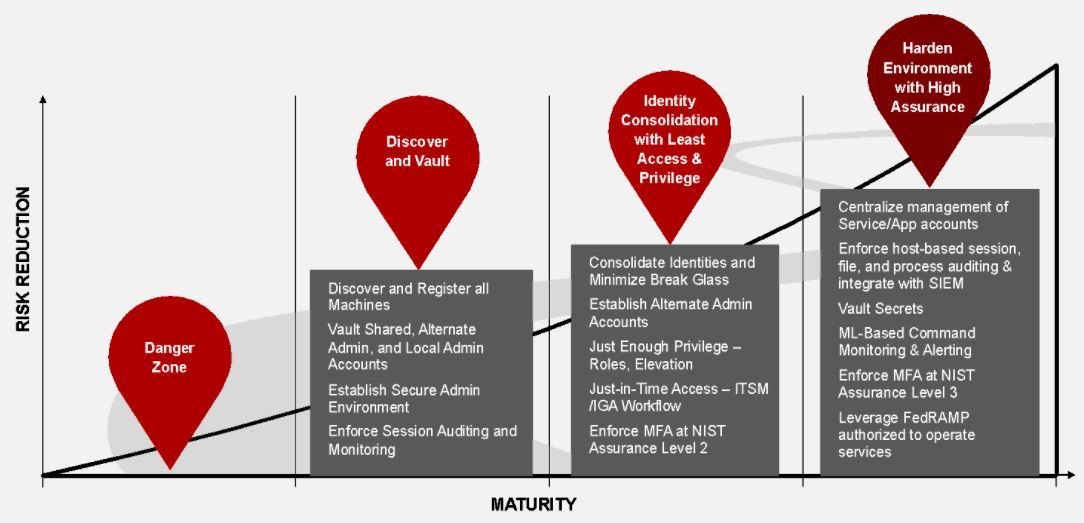

PAM ist eine vielschichtige Technologie, jedoch können Unternehmen bereits mit einigen wenigen Grundlagen erhebliche Sicherheitsfortschritte erzielen und ihren Zero-Trust-Reifegrad kontinuierlich verbessern, indem sie sukzessive fortgeschrittenere Funktionen implementieren. Erste wichtige Schritte sind eine verbesserte Passworthygiene, die Sicherung gemeinsam genutzter privilegierter Konten und die Durchsetzung von Multi-Faktor-Authentifizierung (MFA) für Administratoren.

1. Gute Passwort-Hygiene für menschliche und maschinelle Identitäten

Ein einziges kompromittiertes Passwort kann potenziell das gesamte Unternehmen schädigen. Passwörter mit hoher Entropie, die schwer zu knacken sind, sind daher unerlässlich. Häufige Passwort-Rotationen reduzieren zudem das Zeitfenster für potenzielle Angreifer. Dies ist auch für die nicht-menschlichen Konten wichtig. Sie werden selten gewechselt, aus Angst, eine Anwendung oder einen Dienst zu beschädigen. Mithilfe von PAM können diese Konten zentral verwaltet und eine häufige Rotationsrichtlinie angewendet werden. Dabei können diese Lösungen eine Multiplexed-Account-Funktion nutzen, um sicherzustellen, dass das Passwort vor der Rotation auf allen abhängigen Computern synchronisiert wird, um das Risiko eines Anwendungsausfalls zu mindern.

Da der Mensch immer noch das schwächste Glied in der Sicherheitskette ist und deshalb eines der Hauptziele für Angreifer darstellt, sollten kontinuierliche Sicherheitsschulungen für alle Benutzer obligatorisch sein, nicht nur für Administratoren.

2. Multi-Faktor-Authentifizierung für Administratoren

Ein weiterer konkreter Schritt, um die Identitätssicherheit zu stärken, ist die Implementierung von Multi-Faktor-Authentifizierung für alle Administratoren. Auch für Angreifer ist Zeit Geld. Daher können zusätzliche Sicherheitshürden wie MFA einen Angreifer dazu veranlassen, einfach zum nächsten potenziellen Opfer weiterzuziehen.

Die Verwendung eines physischen Authentifikators (z. B. YubiKey, Push-Benachrichtigung oder integrierte biometrische Daten wie Apple Touch ID) als zweiten Faktor stellt eine sehr hohe Hürde für Angreifer dar. Diese Maßnahme stoppt auch Bots oder Malware. Eine konsequente Anwendung von MFA an mehreren Zugangspunkten ist unerlässlich.

3. Passwort-Vaulting

Identitäten mit permanenten Berechtigungen bergen ein erhebliches Sicherheitsrisiko. Insbesondere Linux-Systeme sind eine große Quelle für lokale privilegierte Konten. Die beste Methode ist, so viele dieser Konten wie möglich zu eliminieren. Die Konten, die ein Unternehmen nicht eliminieren kann, sollten in einem Passwort-Vault aufbewahrt und der Zugriff darauf nur auf Notfälle beschränkt werden. Diese beiden Maßnahmen reduzieren die Angriffsfläche bereits erheblich. Im nächsten Schritt sollten Administratoren nur die Berechtigungen erhalten, die sie auch benötigen, und zwar just-in-time, wenn sie sie brauchen.

Die steigende Zahl erfolgreicher Cyberangriffe zeigt, dass traditionelle perimeterbasierte Sicherheitskonzepte nicht mehr ausreichen. Denn ist dieser Schutzwall erst einmal überwunden, haben Kriminelle zumeist leichtes Spiel. Unternehmen müssen davon ausgehen, dass sich Angreifer bereits in ihren Netzwerken befinden, und ihre Sicherheitsmaßnahmen auf dieser Annahme aufbauen. Nur so können alle Assets und sensiblen Daten eines Unternehmens geschützt und Schäden durch externe Angriffe und Insider-Bedrohungen minimiert werden.

www.centrify.com