Gründe für Anwendungs-Governance Gartner beschreibt IAM (Identity and Access Management, Identitäts- und Zugriffsverwaltung) als die Disziplin, mit der festgelegt und verfolgt wird, wer Zugriff auf welche Ressourcen hat und wie/warum dieser Zugriff ursprünglich gewährt wurde.

IGA (Identity Governance and Administration, Identity Governance und Identitätsverwaltung) bezieht sich auf die Kontrollmechanismen zur Verwaltung von IAM (also Zugriffsanforderungen, Zugriffszertifizierung, Rollenverwaltung, Prüfungen, Berichterstellung und Analysen).

Zu den wichtigsten Funktionen jeder IAM/IGA-Lösung zählt die Synchronisierung und Bereitstellung von Konten, Gruppen und Gruppenmitgliedschaften, einschließlich Funktionen zur Passwortverwaltung für Zielsysteme wie Active Directory, LDAP-Verzeichnisse, ERP-Lösungen und eine wachsende Anzahl von cloudbasierten Lösungen.

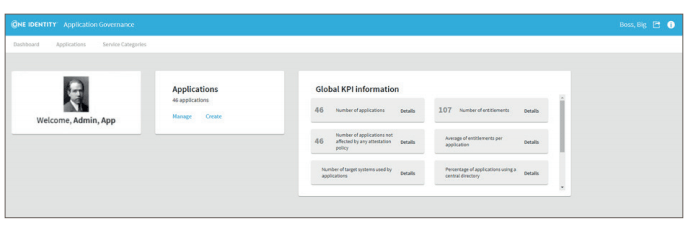

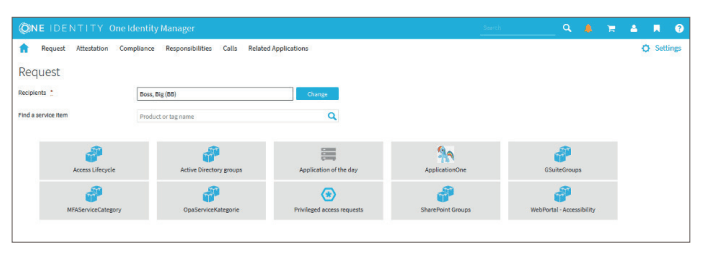

Bild 1: Startseite des Webportals.

Bei den meisten Verzeichnissen und Anwendungen können Administratoren Benutzer, Gruppen oder Berechtigungen innerhalb eines Netzwerks oder einer Anwendung erstellen und verwalten. So kann ein Administrator beispielsweise eine Gruppe erstellen und den Mitgliedern bestimmte Zugriffsrechte (Lesen, Schreiben, uneingeschränkter Zugriff usw.) auf bestimmte Verzeichnisse auf dem Server oder auf eine Anwendung gewähren. Ein SAP-Administrator könnte eine Rolle anlegen, welche die Berechtigungsdaten und das Anmeldemenü für bestimmte Benutzer enthält.

Die technische Sicht

Daher ist der Blick auf diese Informationen eher technischer Natur und stellt oft die Struktur eines Zielsystems, Benutzerkonten und die Gruppen dar – oder andere Berechtigungen, die den Benutzerkonten zugewiesen werden können, um hinter den Kulissen Berechtigungen zu erteilen.

Die technische Ansicht schafft eine Komplexität für Organisationen, die versuchen, diese Elemente auf eine Ebene zu bringen, auf der Endbenutzer Gruppenmitgliedschaften anfordern und genehmigen können oder im Rahmen von Zertifizierungskampagnen Entscheidungen bezüglich Berechtigungszuweisungen treffen können.

Organisationen sollten versuchen, die technische, auf dem Zielsystem basierte Ansicht von einer geschäftsorientierten Ansicht zu trennen. Eine Geschäftsansicht von Anwendungsberechtigungen ermöglicht einem Geschäftsinhaber, den Benutzerlebenszyklus für jede Anwendung zu verwalten.

Damit Organisationen Entscheidungen im Hinblick auf den Anwendungszugriff optimieren und Geschäftsbereichsleiter Entscheidungen ohne Unterstützung durch die IT treffen können, führt One Identity Manager ein neues Modul namens „Anwendungs-Governance“ ein.

Ziele von Anwendungs-Governance

Wir befinden uns in einer Zeit, in der aufgrund des digitalen Wandels anhand von digitalen Technologien neue Geschäftsprozesse erstellt oder bestehende Geschäftsprozesse geändert werden, um sich verändernde geschäftliche und marktbezogene Anforderungen zu erfüllen. Wo immer mehr Prüfregeln und Vorschriften erhebliche Auswirkungen auf diese Veränderungen haben, muss es eine Möglichkeit geben, Eigentümern von Geschäftsanwendungen dabei zu unterstützen, die Anwendungs- und Berechtigungslebenszyklen zu verwalten und gleichzeitig nachzuweisen, dass sämtliche Anwendungen Governance- und Compliance-Vorgaben erfüllen.

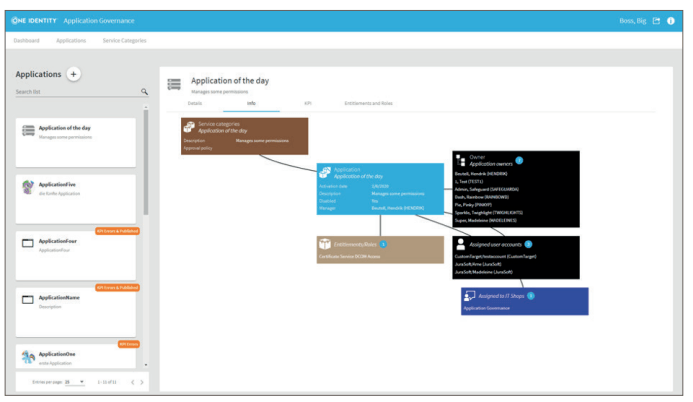

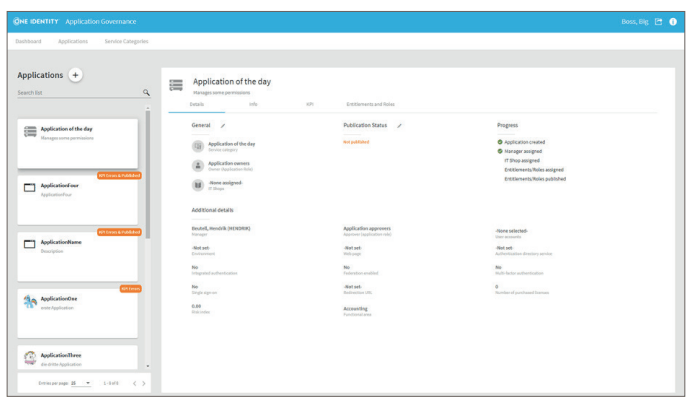

Bild 2: Umfassender Überblick über die Anwendung, einschließlich Eigentümer, Berechtigungen, Servicekategorien etc.

Ziel des Moduls für Anwendungs-Governance von One Identity Manager ist es, Organisationen zu helfen, neue Services zu erstellen oder zu aktualisieren und Anwendungen zu verwalten sowie ein gemeinsames Konzept zur Verwaltung von Benutzerberechtigungen und -rollen zur Verfügung zu stellen.

Das bahnbrechende Modul bietet Anwendungseigentümern eine einfache Möglichkeit, einen Komplettüberblick zu erhalten und Folgendes zu tun:

- Identifizieren der Benutzer, die Zugriff auf Anwendungen haben

- Korrelieren der Identitäten der einzelnen Organisationen

- Festlegen, wer Berechtigungen anfordern kann

- Auswählen bestimmter Berechtigungen für Zertifizierungskampagnen

- Durchsetzen von Funktionstrennungsregeln

- Verwalten von Berechtigungen gemäß Unternehmensrichtlinien

- Prüfen von Geschäftszielen anhand von KPIs

- Veröffentlichen von Anwendungen, sodass Endbenutzer per Self-Service auf Apps zugreifen können

Modul für Anwendungs-Governance

Das Modul für Anwendungs-Governance von Identity Manager muss installiert werden, da es nicht Bestandteil der Standardinstallation von Identity Manager ist. Ein Installationsassistent kann Sie durch die Bereitstellung von Produktkomponenten führen. Weitere Informationen finden Sie im Installationsleitfaden zu Identity Manager.

Nach der Installation können Sie über das Webportal für jede Persona Rollen und die Zugriffsstufe definieren. Zum Beispiel:

Administratoren für Anwendungs-Governance

- Können alle Informationen rund um Anwendungs-Governance anzeigen

- Können neue Anwendungen erstellen und Eigentümer zuweisen

- Können alle Anwendungen und Zuweisungen bearbeiten

- Können alle anwendungsübergreifenden KPIs anzeigen

- Anwendungseigentümer

- Können alle Anwendungen anzeigen, die ihnen gehören

- Können alle Anwendungen bearbeiten, die ihnen gehören

- Können Berechtigungen und Systemrollen zuweisen/veröffentlichen bzw. die Zuweisung/ Veröffentlichung aufheben

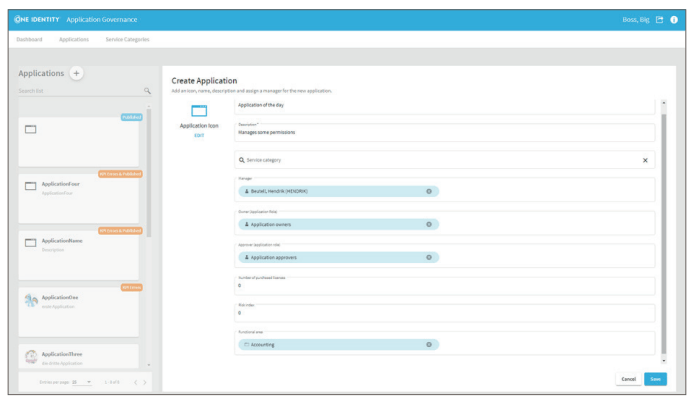

Bild 3: Anfängliche Anwendungserstellung.

Genehmiger

- Können Anfragen zum Anwendungszugriff genehmigen

Als Nächstes kommt die Geschäftsanwendung, wobei die Geschäftsanwendung einen logischen Container darstellt, der Berechtigungen für alle zuvor synchronisierten Zielsysteme enthält. Eine Geschäftsanwendung kann Berechtigungen aus mehreren Zielsystemen aufweisen. So kann die Geschäftsanwendung „Kreditorenkonten“ Berechtigungen in folgenden Systemen haben:

- Finanzmodul der ERP-Anwendung

- In einem Berichtssystem

- Dateisystem für die Datenspeicherung

Andererseits kann ein System mit nur einem Ziel das Sicherheitsverzeichnis für mehrere Anwendungen sein, etwa ein zentrales LDAP-Verzeichnis für firmeneigene Anwendungen. Bevor die Anwendung der logische Container für Gruppenberechtigungen sein kann, muss sie einen Ausgangspunkt haben. Der Lebenszyklus der Anwendung beginnt mit dem Anwendungsadministrator, der die Anwendung erstellt und die Eigentümerschaft zuweist.

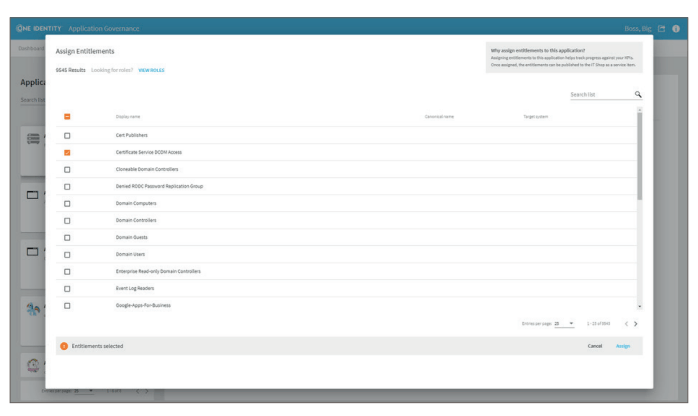

Von dort aus übernimmt dann ein Anwendungseigentümer und beginnt mit der Zuweisung von Berechtigungen oder Systemrollen.

Bild 4: Zuweisung von Berechtigungen.

Darüber hinaus ist der Anwendungseigentümer für die Aktualisierung und Pflege der relevanten Metadaten verantwortlich, darunter:

- Anzeigename

- Owner

- Veröffentlicht (gibt an, ob die Anwendung für Self-Service veröffentlicht ist)

- Beschreibung

- Aktivierungsdatum: das Veröffentlichungsdatum der Anwendung

- Umgebung: ein Indikator, ob die Anwendung in einem Test- oder Schulungssystem in der Produktion verfügbar ist

- Symbol: Anwendungssymbol zur Anzeige im Webportal

- Eigentümer (Anwendungsrolle): Anwendungsrolle mit Mitgliedern, die neben dem Eigentümer zur Verwaltung dieser Geschäftsanwendung berechtigt sind

- Genehmiger (Anwendungsrolle): Benutzer, die Anwendungsanforderungen genehmigen dürfen

- Funktionsbereich: interne Entität wie eine Abteilung, etwa Finanzabteilung, Produktion, Vertrieb etc.

- Lizenzanzahl (erworben): Überblick über den Lizenzstatus

- Risikoindex: gibt das Risiko an, das mit der Zuweisung dieser Berechtigung verbunden ist (zwischen 0 und 1)

- IT Shop-Knotenvorlage: Vorlage, die für die Zuweisung der Anwendung zu verschiedenen Shops verwendet wird

- Informationen zur Authentifizierung

Unterstützt die Anwendung integrierte Authentifizierung?

- Wenn ja, kann ein Authentifizierungsverzeichnisdienst definiert werden.

- Unterstützt die Anwendung Identitätsverbünde?

- Unterstützt die Anwendung mehrstufige Authentifizierung?

- Unterstützt die Anwendung Single Sign-On (SSO)?

- Wenn ja: Wie lautet die SSO-Umleitungs-URL?

Sobald die Anwendung fertiggestellt ist, wird sie im Webportal veröffentlicht oder zu einem bestimmten Zeitpunkt zur Veröffentlichung vorgesehen. Sobald die Anwendung veröffentlicht ist, können Endbenutzer Zugriff beantragen.

Bild 5: Verwalten der Metadaten der Anwendung.

Fazit

Wenn Sie sich erinnern, lautete unser ursprüngliches Ziel, eine Möglichkeit zu bieten, die technische, auf dem Zielsystem basierte Ansicht von einer geschäftsorientierten Ansicht zu trennen. Eine geschäftsorientierte Ansicht auf der Grundlage von Berechtigungen im Kontext von Anwendungen, bei welcher der Geschäftsinhaber den Lebenszyklus jeder Anwendung und deren Berechtigungen genau verwalten kann.

Bild 6: Anwendung im Webportal als ein Self-Service- Objekt bereitgestellt.

Ein System, in dem Anwendungseigentümer die Anwendungen und Berechtigungen verwalten und gleichzeitig nachweisen können, dass sämtliche Anwendungen Governance- und Compliance-Vorgaben erfüllen. Mithilfe integrierter KPIs (Key Performance Indicators, Leistungskennzahlen) können Anwendungseigentümer die Einhaltung von Vorschriften aufrechterhalten und diese mit den Zielen ihrer Organisation vergleichen.