Moderne Sicherheitslösungen nutzen Analytik, um auch industrielle Anlagen innerhalb des Industriellen IoTs überwachen zu können. IoT-Lösungen haben in den letzten Jahren nicht nur unser Zuhause erobert, auch in der Industrie kommen die smarten Geräte immer häufiger zum Einsatz.

Das industrielle IoT (IIot) bietet Unternehmen mannigfaltige Möglichkeiten und die Anwendungsfälle erstrecken sich über alle Branchen. Zu den häufigsten Szenarien für IIoT gehören beispielsweise vorausschauende Wartung, intelligente Messtechnik, Anlagenverwaltung und das Flottenmanagement.

Da 5G noch höhere Zuverlässigkeit und Geschwindigkeit verspricht als vorherige Mobilfunkgenerationen, bieten vernetzte Geräte, Maschinen und Anlagen zukünftig sogar noch mehr Möglichkeiten. Das IIoT kann so verstärkt mobil eingesetzt werden und auch auf bisher schlecht angebundene Regionen erweitert werden.

Mit dieser Erweiterung der industriellen Netzwerke in die letzten erreichbaren Winkel vergrößert sich für Unternehmen jedoch auch die Angriffsfläche. Denn jedes Netzwerk ist nur so sicher wie das schwächste Glied in der Kette. Es überrascht daher nicht, dass sich Cyber-Bedrohungen zunehmend gegen industrielle Kontrollsysteme (ICS) richten. Sind diese Angriffe auf Industrielle Anlagen erfolgreich, könnten sie nicht nur sensible Daten freigeben, sondern auch massive physische Schäden an Maschinen anrichten und die komplette Produktion von verarbeitenden Betrieben zum Stillstand bringen. Um der Gefahr vorzubeugen, dass Angreifer aus allen Teilen der Welt über das Internet Sabotage betreiben können, sind Unternehmen also gut beraten, der Sicherung ihrer IIoT-Umgebungen eine hohe Wichtigkeit beizumessen.

IT und OT müssen zusammenarbeiten

Traditionell arbeiten die Teams der IT und der Betriebstechnik (OT; Operational Technology) ohne größere Berührungspunkte nebeneinander her. Um potenzielle Schwachstellen zu finden, Sicherheitslücken zu schließen und so die zunehmenden Bedrohungen auf industrielle Netzwerke abzuwehren, müssen die für die Verwaltung und Sicherung von IT und OT zuständigen Mitarbeiter jedoch nun eng zusammenarbeiten. Auf diese Weise gewinnen die Teams das notwendige Verständnis für die Wechselbeziehungen zwischen IT und OT-Umgebungen, Unternehmensnetzwerken und dem breiteren industriellen Ökosystem selbst – das auch Lieferanten, Anbieter und Partner umfassen kann.

Bedenkt man die Komplexität der Sicherheit von OT-Lösungen an sich, und den Umstand, dass Sicherheitsfragen in IT und OT bisher weitgehend unabhängig voneinander gelöst wurden, ist diese neue Zusammenarbeit dieser Teams keine leichte Aufgabe. Bei der Zusammenarbeit gilt es auch veraltete Ansätze zur Absicherung von OT-Geräten auf den Prüfstand zu stellen, wie etwa das bisher weit verbreitet „Air Gapping“.

Air-Gapping: löchriger Schutz

Denn wenn es um den Schutz industrieller Steuerungssysteme geht, verwendeten viele Organisationen in der Vergangenheit den Ansatz, der als Air-Gapping oder Sicherheit durch Isolation bekannt ist. Durch Air-Gapping isolierte Computer besitzen keine Netzwerkschnittstellen, weder drahtgebunden noch drahtlos. Um Daten zwischen der Außenwelt und dem über Air-Gapping isolierten System zu bewegen, ist es also notwendig, Daten auf ein physisches Medium, wie z.B. einen USB-Stick, zu schreiben und sie physisch zwischen Computern zu bewegen.

Air-Gapping ist zwar durchaus eine Sicherheitsmaßnahme, die viele Angriffsszenarien ausschließt, aber es verhindert erstens die Vorteile der Digitalisierung (zum Beispiel eine proaktive Meldung einer Maschine, dass sie ein Ersatzteil benötigt) – und zweitens bietet es, wenn es die einzige Maßnahme zur Absicherung ist, mitnichten einen absoluten Schutz: Der Stuxnet-Wurm war beispielsweise so konzipiert, dass er über einen infizierten USB-Stick in seine Zielumgebung eindrang.

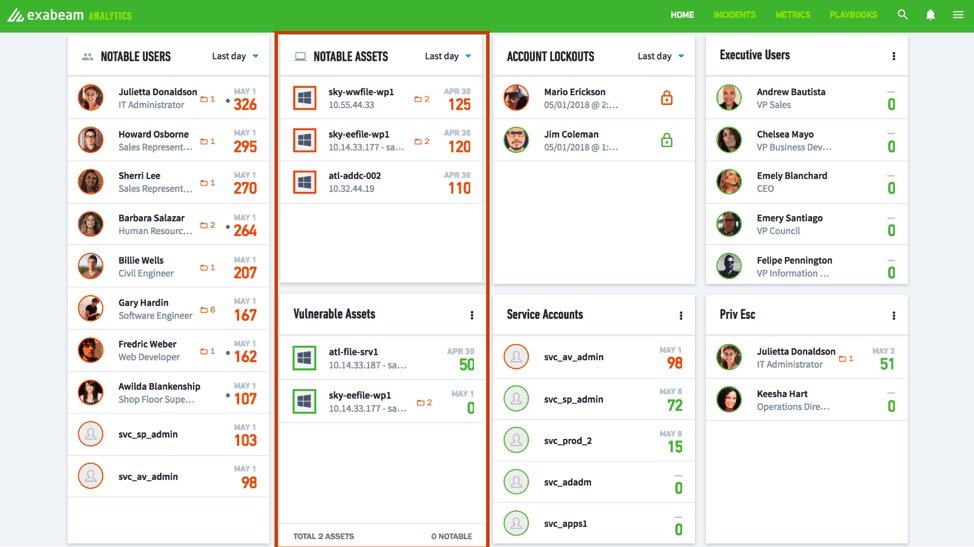

Bild: Analytics Dashbard in Exabeam kann auch industrielle Anlagen in seine Lösung integrieren und damit gegen eventuelle Angriffe absichern.

Neben der kompromittierbaren Sicherheit schränkt der Ansatz Organisationen ein: Wer Daten auf Turnschuhen durch Produktionshallen trägt, kann Technologien wie beispielsweise Big Data, Künstliche Intelligenz und vorausschauende Wartung nur sehr eingeschränkt nutzen. Kein Wunder also, dass der Trend vielmehr dahin geht, auch ältere, bisher isolierte OT-Systeme in modernen Architekturen zu vernetzen. Dies erfordert angesichts der langen Betriebsdauer industrieller Anlagen ohnehin einiges an Finesse. Diese Anlagen lassen sich so von Natur aus nur schwer in traditionelle IT-Umgebungen integrieren. Und gemeinsam mit der technischen Hürde der Integration muss man sich im Detail mit Angriffsszenarien zu beschäftigen um mögliche Einfalltore für Angreifer zu verschließen.

OT-Systeme sprengen den Rahmen gängiger IT-Sicherheit

Es gibt grundlegende Probleme bei der Absicherung von OT-Umgebungen mit traditionellen IT-Sicherheitslösungen: Einerseits basieren viele Lösungen darauf, Zugang auf die Geräte zu haben und zum Beispiel auf das Betriebssystem einen Software-Client zu installieren. Dies scheitert bei älteren Industriemaschinen oft am fehlenden oder veralteten Betriebssystem oder auch daran, dass es sich um ein geschlossenes, proprietäres System handelt. Andererseits gibt es IT-Sicherheitslösungen, welche OT-Geräte von außen schützen wollen – eine Art digitales Air Gapping, das nur ganz bestimmte Tunnel für die Kommunikation zulässt. Keiner der Ansätze ist auf die Diversität vernetzter OT entwickelt worden, genauso wenig wie die verwendeten Geräte für die Integration mit den für IT-Unternehmensnetzwerke konzipierten Sicherheitsüberwachungs- und Management-Tools vorgesehen waren.

Dieses Problem hat tiefgreifende Auswirkungen für Organisationen, denn sie haben somit einen toten Winkel in ihren Netzwerken in Form von OT-Systemen. Ohne einen umfassenden Überblick über alle potenziellen Risiken, Schwachstellen und potenziellen Infiltrationspunkte in einem Netzwerk ist wiederum die schnelle Erkennung von Bedrohungen und die Reaktionsfähigkeit nicht möglich. Der Ausweg aus diesem Dilemma besteht, einfach ausgedrückt, in einer exakten Beobachtung. Doch wie genau stellen es neue Sicherheitstechnologien an, auch IIoT- Geräte adäquat abzusichern?

UEBA: Das Verhalten überprüfen

OT-Geräte sind in der Regel so konzipiert, dass sie die einzelnen Arbeitsschritte ohne menschliches Zutun durchführen und sich relativ gut vorhersagbar auf eine bestimmte Art und Weise verhalten. Dies gilt auch für die Schnittstellen ins Netzwerk. Beispielsweise kommunizieren sie zu erwarteten Zeiten über bestimmte Ports mit bestimmten IP-Adressen und Geräten. Ein einziges OT-Gerät kann Tausende Logdaten pro Sekunde generieren. Es geht also letztlich vor allem darum, die vorhandenen Logs zur Analyse des Verhaltens des Geräts zu nutzen. SIEM-Lösungen (Security Information and Event Management) können diese Logdaten einsammeln und für die Überwachung der Geräte und Forensik zugänglich machen.

Älteren SIEM-Lösungen fehlte noch die notwendige Technologie, um die große Menge an Logdaten auch zu analysieren. Um Kompromissindikatoren aufzudecken, müssten Mitarbeiter der IT-Sicherheit oft Tage damit verbringen, sich manuell durch schwer verständliche Daten durchzuarbeiten. SIEM-Lösungen der neuesten Generation setzen auch für die Analyse von klassischen Endpoints und User-Accounts auf eine hochgradig automatisierte Verhaltensanalyse. Diese „User Entity Behaviour Analytics“ (UEBA) vereinfacht die auch die Überwachung der Sicherheit von IIoT-Geräten massiv. Mithilfe von Analysen zur Modellierung eines umfassenden normalen Verhaltensprofils aller Benutzer und Entitäten kann eine UEBA-Lösung jede Aktivität erkennen, die von der Baseline abweicht. Die Logs der Kommunikationen der OT-Geräte können so dank eines modernen SIEM zur umfassenden und einheitlichen Absicherung auch dieser schwer zu überwachenden Systeme genutzt werden.

Fazit

Die Hürden, vernetzte OT mit einer umfassenden Sicherheitsstrategie abzusichern, sind fraglos hoch. Um IIoT-Umgebungen sinnvoll absichern zu können, müssen OT- und IT-Teams zusammenfinden, die Fallstricke veralteter, punktueller Ansätze wie Air-Gapping vermeiden und schlussendlich eine integrierte Lösung finden, die die Integrität des Unternehmens auch bis in die letzten Winkel gewährleistet. Um die unterschiedlichsten OT-Lösungen in Echtzeit überwachen zu können, können SOC-Teams fortschrittliche SIEM-Lösung der neuesten Generation nutzen. Diese schaffen mit Verhaltensanalysen unternehmensweit volle Transparenz aller Nutzer und Entitäten im Netzwerk. So können Bedrohungen auch auf alle IIoT-Geräte im Netzwerk schnell und zuverlässig erkannt werden, inklusive der sonst schwer erkennbaren lateralen Bewegungen und Zero-Day-Exploits.