Die Übernahme von Kundenkonten, das Blockieren von Lagerbeständen oder das schlichte Abgreifen von Preisinformationen gehören neben der Blockade des gesamten Shops durch DDoS-Attacken zu den häufigsten Zielen von Angriffen auf E-Commerce Sites weltweit. Immer häufiger werden dafür bösartige Bots eingesetzt.

Bereits im Jahr 2019 entfielen 30% des Verkehrs auf Login-Seiten von E-Commerce Sites auf solche Bots. Auf Produktseiten waren es bereits 27%, und bei Warenkörben erfolgte jeder vierte Zugriff durch bösartige Bots. E-Commerce war damit das primäre Ziel von Bot-Attacken – vor der Reisebranche und den Sozialen Medien.

In vielen Fällen nutzen Cyberkriminelle dabei sehr ausgeklügelte Bots, um Sicherheitsmaßnahmen zu überwinden und Benutzerkonten zu übernehmen, die Dienstverfügbarkeit zu stören und Schwachstellen in Anwendungen und APIs auszunutzen. In anderen Fällen zielen Unternehmen direkt auf ihre Konkurrenten ab und setzen häufig bösartige Bots ein, um Inhalte und Preisinformationen zu sammeln.

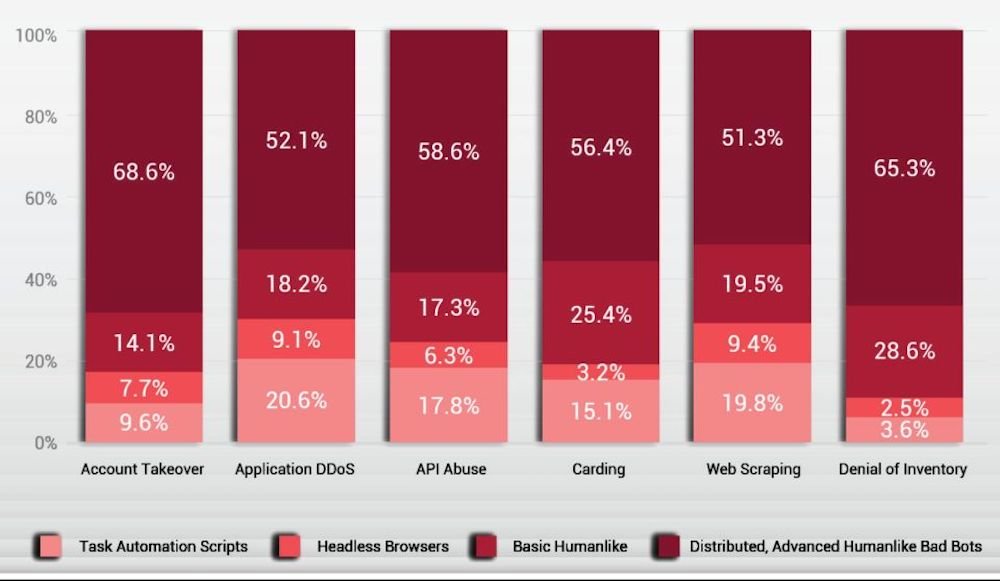

Die Grafik zeigt die %-tuale Verteilung der Angriffsformen.

Alle Anwendungen im Fadenkreuz

Im E-Commerce sind Bad-Bot-Angriffe in allen Anwendungen verbreitet, von Zahlungsbetrug auf Kassenseiten über Content-Scraping (Preise oder Produktinformationen) auf Produktseiten, Coupon-Scraping, verwaiste Warenkörbe zur Blockade von Lagerbeständen bis hin zu verschiedenen Formen der Kontoübernahme bis hin zu Brute-Force-Angriffen. Da die meisten E-Commerce-Unternehmen stark in den Schutz ihrer Anwendungen investieren, um Umsatzausfälle zu vermeiden, rüsten laut Radware auch die Hacker immer weiter auf. So entfielen im vergangenen Jahr bereits 58% aller Attacken auf verteilte, mutierende Bots, die menschliches Verhalten nachahmen, um Bot-Management-Technologien zu umgehen.

Die Daten über Angriffe böser Bots auf E-Commerce-Websites lassen eine Mischung aus verschiedenen Ausbaustufen erkennen. Einige Angriffe wie Scraping können durch einfache Skripte oder Headless-Browser-Bots durchgeführt werden. Bestandsverweigerungs- und Kontoübernahme-Angriffe erfordern fortgeschrittene Fähigkeiten, um sich als ein echter menschlicher Benutzer auszugeben. Allerdings sehen die Forscher von Radware auch bei den einfacheren Attacken bereits einen Anteil der menschenähnlichen Bots von über 50%.

Unterscheidung zwischen Mensch und Maschine

Hochentwickelte Bots simulieren Mausbewegungen, führen zufällige Klicks aus und navigieren auf menschenähnliche Weise durch die Seiten. “Herkömmliche Abwehrlösungen beschränken sich allerdings auf die Verfolgung gefälschter Cookies, User Agents und IP-Reputation”, so Michael Tullius, Managing Director DACH bei Radware. “Um diese Art von Angriffen zu verhindern, benötigt man speziell entwickelte Lösungen zur Bot-Abwehr, die ausgeklügelte automatisierte Aktivitäten erkennen und dabei helfen können, vorbeugende Maßnahmen zu ergreifen.” Solche Lösungen basieren auf tiefgreifenden Verhaltensmodellen, Fingerabdrücken von Geräten und Browsern sowie Closed-Loop-Feedback-Systemen, um sicherzustellen, dass bei der Abwehr von Bot-Attacken keine echten und legitimen Benutzer blockiert werden.

www.radware.com