Mitarbeiter benutzen Browser für eine unendliche Anzahl an Tätigkeiten und Unternehmen müssen damit rechnen, dass sie dabei einmal unbedacht auf bösartige oder manipulierte Inhalte treffen. Webbrowser gehören zu den wichtigsten Einfallstoren für Malware und Hacker-Angriffe.

Ob Katzenvideos, Facebook, Webmail, Online-Recherchen oder Businessanwendungen: Mitarbeiter benutzen Browser für eine endlose Zahl an Tätigkeiten, mögen diese nun mit der Arbeit zu tun haben oder nicht. Unternehmen müssen schlichtweg damit rechnen, dass ein Kollege auch einmal unbedacht auf bösartige oder manipulierte Inhalte trifft oder unbedacht klickt. Das stellt nicht einmal ein Problem dar, wenn die Infrastruktur dafür richtig aufgebaut ist. Doch wenn diese bösartigen Inhalte tatsächlich auf dem Endgerät ausgeführt werden, kann der Schaden immens sein und den Angreifern steht der Weg ins Netzwerk offen.

Zurecht vertrauen nur wenige Administratoren in die inhärente Sicherheit von Webbrowsern und den dazugehörigen Plug-Ins. Gleichzeitig verlangen die Endbenutzer Zugang zu einer Vielzahl von internen und externen Webressourcen und lieben die Bequemlichkeit der kleinen Zusatzprogramme im Browser. Den Zugang zu diesem Universum an Inhalten einzuschränken, ist in vielen Fällen unrealistisch, aber ein besonderer Schutz ist ratsam. Zu dem Personenkreis, bei dem er angesichts der heutigen Bedrohungslandschaft dringend geboten ist, gehören Vorstände und Mitarbeiter der Personal- oder Finanzabteilung. Zu den besonders schutzbedürftigen Einsatzszenarien zählen die Verwendung von Legacy Applications, sowie die Nutzung von nicht vertrauenswürdigen Online-Quellen und Webseiten. Unternehmen, die über die Sicherheit ihrer Browser besorgt sind, können etwas tun. Die simple Grundidee ist es, den Browser zu virtualisieren, komplett vom Enduser-System zu entkoppeln und die isolierte Umgebung mit den neuesten Möglichkeiten zur Absicherung virtueller Systeme zu schützen. Selbst wenn ein Angriff im ersten Schritt Erfolg haben sollte oder eine Malware Fuß fassen konnte – sie kann aus ihrem Käfig nicht entkommen und keinen Schaden anrichten.

Warum sind Browser unsicher?

Doch zunächst zur Frage warum Browser eigentlich so unsicher sind. Könnte man sie nicht einfach sicher gestalten? Das Problem besteht darin, dass Webbrowser so konzipiert sind, dass sie sehr heterogenen Rich Content herunterladen und einiges davon lokal ausführen, um Webseiten und Inhalte wiederzugeben. Diese Ausführung von Inhalten stellt ein Risiko dar. Denn Angreifer nutzen Schwachstellen in Browsern und der extrem großen Vielfalt an gängigen Plug-Ins aus. Dies kann zur Kompromittierung des Endgeräts und zur Installation von Ransomware oder anderer Malware führen. Hacker können die benachbarte Infrastruktur im Netzwerk angreifen und ausspionieren. Zum Beispiel nutzen APTs (Advanced Persistent Threats) bevorzugt Browser als Einfallstor, um Organisationen zu infizieren. Dies geschieht oft über Schwachstellen in Plug-Ins wie Adobe Flash, Adobe Reader oder Java.

Schutz durch Endpoint Security und Secure Web Gateways

Die meisten Unternehmen setzen zum Schutz vor Browser-basierten Attacken Lösungen wie Endpoint Anti-Malware und Secure Web Gateways (SWG) ein. Sie bleiben ein notwendiger Bestandteil der Sicherheitsinfrastruktur. Heutige Anti-Malware sucht nach bekannter und unbekannter Malware, überwacht Prozesse, nutzt zahlreiche weitere Sicherheitsmechanismen wie Machine Learning und wehrt die große Masse der Angriffe ab. Doch selbst die besten Lösungen können nicht verhindern, dass neue, ausgefeilte Angriffswege, manchmal durch die Ritzen gleiten. Ein Beispiel dafür ist die scheinbar legitime Ausführung eines manipulierten Programms nach einem Identitätsdiebstahl.

Ebenso ist die Verwendung eines Secure Web Gateway, welches das Surfen auf bekanntermaßen gutartige Webressourcen beschränkt, keine vollständige Lösung. Die Verwaltung der Liste der legitimen Ressourcen ist selbst in kleinen Unternehmen lästig. Denn die Ressourcen, die die Endnutzer benötigen, ist lang und dynamisch. Darüber hinaus können selbst vertrauenswürdige Websites auf verschiedene Weise kompromittiert werden, wodurch eine gute Ressource im Nu bösartig wird. Selbst die Verwendung eines hybriden Ansatzes, wie URL-Reputation, bleibt per Definition immer reaktiv.

Schutz durch Browser-Virtualisierung

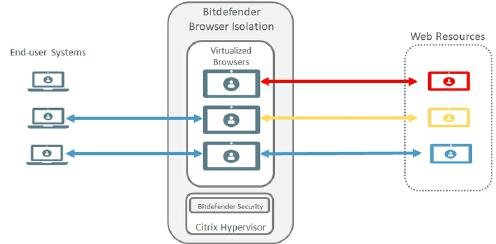

Ein notwendiger zweiter Schritt ist daher die Isolierung von Browsern (Browser Isolation). Das heißt, man wendet auf die Browser das Prinzip der Demilitarisierten Zone (DMZ) an: Administratoren haben seit langem Rechenzentren so konzipiert, dass sie webbasierte Ressourcen, wie beispielsweise Webserver, in der DMZ isolieren. Sensiblere Ressourcen, wie Anwendungs- und Datenbankserver, werden in Teilen des Netzwerks gehostet, die von außen nicht direkt zugänglich sind. Das gleiche Konzept nutzen viele Unternehmen für Webbrowser: Da Browser nach außen gerichtete Ressourcen sind, sollten sie von den Geräten der Endnutzer isoliert werden. Anwendungsvirtualisierung ist eine großartige Möglichkeit, das Epizentrum der Browseraktivitäten von Endgeräten auf virtualisierte Server zu verlagern. Durch die Isolierung des Endanwender-Browsers vom Web wird sichergestellt, dass Angreifer über den Browser keinen Fuß in die Infrastruktur bekommen können und die Ausführungsumgebung des virtualisierten Browsers nicht verlassen können.

Den virtualisierten Browser vom Hypervisor aus schützen

Die Isolierung von Browsern ist ein großartiger zweiter Schritt für eine höhere Sicherheit. Doch genauso wie Administratoren Systeme in der DMZ nicht ungeschützt lassen, müssen auch die Systeme, auf denen virtualisierte Browser laufen, sowie die Browser selbst geschützt werden. Neue Ansätze nutzen hier die einzigartige Chance, virtuelle Instanzen vom Hypervisor aus zu sichern.

Bild: Das Prinzip der Browserisolation.

Hier geht es nicht mehr um die Suche nach guten oder schädlichen Elementen, wie bei anderen Sicherheitsmechanismen. Eine so geschützte Browser-Umgebung verteidigt gegen Angriffe, indem der Arbeitsspeicher des Servers, der den Browser virtualisiert zur Verfügung stellt, auf Angriffstechniken wie Buffer Overflow, Code Injection und Heap Spray hin beobachtet. Dies sind die Techniken, mit der viele Attacken beginnen und die mittels ausgefeilter Technologie direkt im Raw Memory erkannt und noch vor der Ausführung gestoppt werden. Weil die Lösung die virtuelle Maschine von außen schützt, kann der Angreifer sie nicht erkennen und nicht aushebeln. Ohne Client oder sonstige Ressourcen auf den geschützten Virtual Apps Servern erkennt dieser Sicherheitsansatz Angriffstechniken, die darauf abzielen, bekannte, unbekannte und neuartige Schwachstellen in Webbrowsern sowie den dazugehörenden Plug-Ins auszunutzen. Zu den Anbietern für virtualisierte und zugleich benutzerfreundliche Bereitstellung von Browsern, dessen Produkte in vielen deutschsprachigen Unternehmen im Einsatz ist, gehört Citrix. Der Hypervisor dieses Unternehmens war zugleich der erste, der die Nutzung der von Bitdefender entwickelten Hypervisor Introspection (HVI) ermöglichte und damit eine vollständig sichere Browser Isolation erlaubte. Beim kombinierten Ansatz dieser Technologien, bieten Browser keinerlei Angriffsfläche mehr.

Den Hacker ins Leere laufen lassen

Zusammengefasst: Webbrowser gehören zu den wichtigsten Einfallstoren für Malware und Hacker-Angriffe. Endpoint Security und Secure Web Gateways blocken viele Angriffswege ab, aber nicht alle. Browser Isolation sorgt dafür, dass die gesamte Browser-Aktivität in einer virtuellen Umgebung im Rechenzentrum stattfindet. Dort kann sie mit modernsten Mitteln geschützt werden, insbesondere mit Hypervisor Introspection (HVI). Eine solche speziell gesicherte Browser Isolation bietet sich an für das Top-Management, Finanzwesen und Personalwesen sowie risikoreiche Ressourcen und veraltete Browser, die zur Unterstützung von Legacy-Anwendungen im Einsatz bleiben müssen. Wenn Mitarbeiter sich dann wieder einmal zu einem Klick auf ein süßes Katzenvideo verleiten lassen, ist das nur noch ein Fall für das Controlling – aber keiner mehr für die IT-Security. Denn der Hacker läuft ins Leere: Da wo er sich befindet, ist nichts zu holen.

Herbert Mayer, Sales Engineer Bitdefender

www.bitdefender.de