GuardiCore, Innovator für Rechenzentrums- und Cloud-Sicherheit, hat eine Hacking-Kampagne aufgedeckt, bei der ein Remote-Access-Trojaner (RAT) mit DDoS-Funktion samt Krypto-Miner installiert werden. Die „Butter“ genannte Schadsoftware agiert im Hintergrund und wird zur Verwischung ihrer Spuren als Linux-Kernel-Rootkit getarnt.

GuardiCore entwickelt IT-Sicherheitstechnologien und erstellt mit einem weltweiten Forscherteam sicherheitsbezogene IT-Analysen, Rechercheberichte und Gegenmaßnahmen für aktuelle Bedrohungen.

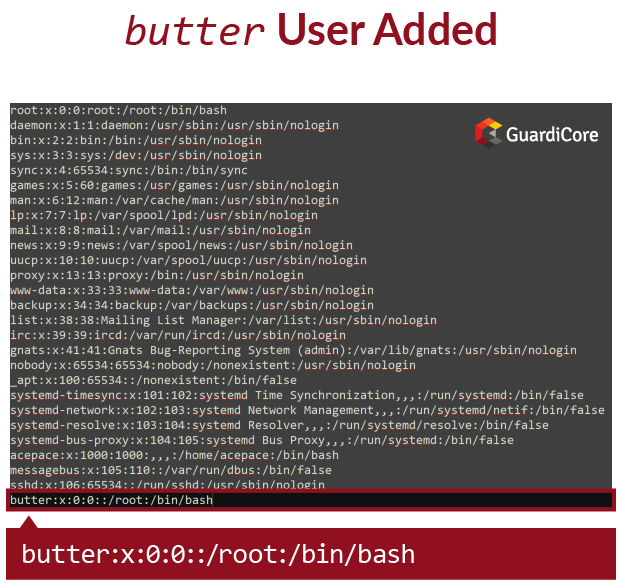

Beim jetzt offengelegten „Butter“-Angriff brechen die Angreifer in schwach oder gar nicht gesicherte Server per Brute-Force-Attacke auf SSH-Zugangsdaten ein. Über die kompromittierte SFTP-Verbindung (SSH File Transfer Protocol) schleusen sie dann eine Backdoor-Nutzerdatei namens „butter“ sowie einen als Service getarnten Trojaner mit Schreib- und Leserechten ein. Vor Ausführung des Datenpakets werden alle vorherigen Malware-Kopien gelöscht. Darauf weisen Sicherheitsforscher von GuardiCore in einem Beitrag hin.

Quelle: GuardiCore

Ursprungsländer der Butter-Angriffe sind Hong Kong und Singapur, wo sie erstmals Mitte 2015 entdeckt wurden. Anders als bei vergleichbaren Vorfällen erfolgten die Attacken nur über eine begrenzte Zahl an IP-Adressen. Zwei Anwendungen kamen dabei zum Einsatz: „80“ ist ein aktueller Fernzugriffstrojaner mit DDoS-Funktionalität, der über Cron läuft, konkurrierende Malware löscht und ein Linux-Kernel-Rootkit zur Verwischung der Spuren installiert. Im Juli dieses Jahres tauchte dann die erste von mittlerweile sieben „Samba“-Versionen auf, die neben der gängigen Remote-Access-Trojanerfunktionen außerdem einen Krypto-Miner beinhalten.

Womit Butter sein Brot verdient

Ursprünglich führten die äußerst vorsichtig agierenden Butter-Angreifer bekannte Malware-Programme aus, um administrativen Zugriff auf IT-Systeme und vertrauliche Informationen in den Besitz zu bekommen. Neuerdings installieren sie einen selbstentwickelten Remote-Access-Trojaner, der Kryptogeld schürft und DDoS-Attacken über HTTP und DNS ausführen kann. Der seit Juli 2018 verteilte Samba-Trojaner wird aktuell von vielen Sicherheitsprodukten nicht erkannt.

www.guardicore.com