Der aktuelle Bundeshack verschärft die Befürchtungen, dass selbst die besonders gesicherten Netzwerke der Kritischen Infrastrukturen unterwandert werden. Die Ergebnisse von Rhebo aus Audits und Monitoringprojekten mittels industrieller Anomalieerkennung bestätigen das, wie zwei Fallbeispiele zeigen.

- Angreifer des Bundeshack blieben wegen ungenügender IT-Sicherheitstechnologie monatelang unentdeckt

- Monitoringergebnisse und Stabilitäts- und Sicherheitsaudits von Rhebo weisen darauf hin, dass Netzwerke Kritischer Infrastrukturen regelmäßig kompromittiert werden

- Zwei Fallbeispiele skizzieren gängige Cybersicherheitsvorfälle

Was soll man davon halten, wenn eines der sensibelsten Netzwerke des Landes nach dem Stand der gängigen IT-Security gesichert ist und Frank Rieger, Sprecher des Chaos Computer Clubs, auf Heise darauf nur mit einem »Aber der ist insgesamt nicht gut.«, reagiert?

Laut aktueller Erkenntnisse waren über Monate Hacker in Teilen des Regierungsnetzes aktiv und konnte Daten stehlen. Dass die Angreifer überhaupt Zugang zum Netzwerk erhielten, ist schon schlimm genug und zeigt, dass die Perimeterbarrieren wie Firewalls & Co. längst nicht mehr für Sicherheit sorgen können. Entscheidender ist jedoch, dass die Hacker über einen sehr langen Zeitraum im Netzwerk unentdeckt bleiben konnten.

Das lag neben anderen professionellen Angriffsstrategien unter anderem daran, dass die Hacker aus dem Angriff auf den Bundestag in 2015 gelernt hatten. Anstelle große ‒ und damit auffällige ‒ Datenmengen im Gigabyte-Bereich aus dem Netz zu senden, hielten sie die Datentransfers beschränkt. Damit konnten sie unter dem Radar der üblichen Detektionsmechanismen der Sicherheitssysteme laufen.

Das Problem liegt jedoch tiefer. Es offenbart den grundlegend falschen Denkansatz der gängigen IT-Sicherheit: die Grenzen werden mit starren Regeln geschützt, während im Netzwerk Narrenfreiheit herrscht.

Wissenschaftsjournalist mit Schwerpunkt IT-Sicherheit Peter Welchering warnt im Deutschlandfunk deshalb ganz zurecht: »Nicht nur das Regierungsnetz ist angreifbar, wie jetzt geschehen. Nicht nur im Kommunikationsnetz des deutschen Bundestags tummeln sich die Spione. Nein, unsere gesamten sogenannten kritischen Infrastrukturen, Stromversorgung, Wasserversorgung, Telekommunikation sind leicht anzugreifen und deshalb hochgradig gefährdet.«

Diese Gefährdung ist, nach Meinung von Rhebo, längst reeller Status Quo in Kritis-Fernwirksystemen. Dort finden sich immer wieder Kommunikationsmuster, die auf Kompromittierungen hinweisen. Und die wenigsten Betreiber wissen darüber Bescheid. Das zumindest können wir aus unseren Monitoringprojekten sowie Stabilitäts- und Sicherheitsaudits bei Industrieunternehmen, Netzbetreibern und Energieunternehmen bestätigen.

Fallbeispiel 1: Kommunikation mit Servern in Asien

Bei den Audits und Langzeit-Monitoringprojekten kommt eine industrielle Anomalieerkennung zum Einsatz, die rückwirkungsfrei und passiv die gesamte Kommunikation innerhalb eines Steuerungsnetzes bzw. innerhalb der Netzleittechnik dekodiert und analysiert. Anstelle also ausschließlich die Perimeter eines Netzsegments zu sichern, wird das Innenleben vollständig überwacht. Die Anomalieerkennung lernt kürzester Zeit die gängigen, erlaubten Kommunikationsmuster und Vorgänge. Auf dieser Basis meldet die industrielle Anomalieerkennung jegliche Abweichung (bzw. Anomalie). Diese kann technischer Natur sein, oder eben eine Sicherheitslücke darstellen.

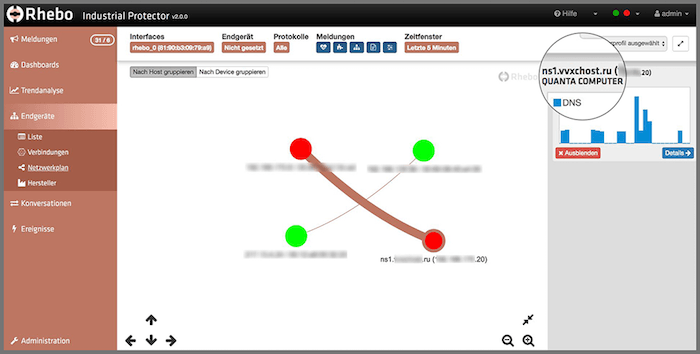

So fanden sich bei Netzbetreibern wiederholt Verbindungen einzelner Workstations, die ungehindert mit Servern im Ausland (u.a. Russland, China) kommunizierten, um Domainnamen in IP-Adressen aufzulösen. Den Netzwerkadministratoren war diese Kommunikation stets unbekannt ‒ und selbstverständlich unerwünscht. In einem Fall wurde eine Schadsoftware auf einer Workstation gefunden, die für die verdächtige Kommunikation verantwortlich war. Vermutlich handelte es sich beim angefragten DNS-Server im Ausland um einen Command&Control-Server, der die Schadsoftware steuerte.

Bild 1: Rhebo Industrial Protector zeigt anomale Kommunikation mit Server im Ausland an

Fallbeispiel 2: Konfiguration für Anlagenstörungen

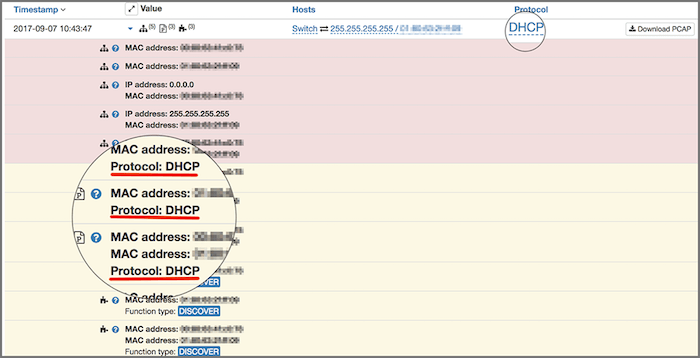

In einem anderen Fall eines Energienetzbetreibers entdeckten wir zwei Switches, die immer wieder versuchten, DHCP-Anfragen zu versenden. Das Kommunikationsprotokoll DHCP ermöglicht, neue Teilnehmer ohne manuelle Konfiguration der Netzwerkschnittstelle in ein bestehendes Netzwerk einzubinden. Nötige Informationen wie IP-Adresse, Netzmaske, Gateway, Name Server und weitere Einstellungen werden automatisch vergeben.

In dem Steuerungsnetz hat eine automatische Vergabe dieser Einstellungen im Regelfall nichts zu suchen. Sollte aus irgendeinem Grund ein DHCP-Server ins Netz eingebracht werden ‒ unabsichtlich (z. B. durch einen Wartungslaptop) oder absichtlich durch einen Angreifer ‒ erhalten die Geräte dadurch IP-Adressen, die unter Umständen mit bereits vergebenen Adressen kollidieren. Dadurch ist dann ein anderes Gerät im Netz nur eingeschränkt erreichbar. Die Einschränkung der Kommunikation kann so zu Störungen in Teilbereichen der Energieversorgung bis hin zu Ausfällen der gesamten Infrastruktur führen. Durch die Neukonfiguration der Switches konnte eine fehlerhafte Kommunikation unterbunden werden.

Bild 2: Rhebo Industrial Protector meldet im Netzwerk unüblichen DHCP-Verkehr

Hacks und Störungen bereits im Ansatz entlarven

In beiden Fallbeispielen hatte die industrielle Anomalieerkennung die Kompromittierung erkannt, weil die jeweilige Kommunikation nicht zum standardmäßigen Muster in der Netzleittechnik gehörte. Dabei war unerheblich, wie umfangreich der Datentransfer war oder ob das verdächtige Kommunikationsmuster bereits als schadhaft bekannt war oder nicht. Entscheidend bei der Funktionalität der Anomalieerkennung ist, dass ein analysiertes Datenpaket schlichtweg nicht zum spezifischen Kommunikations- bzw. Verhaltensmuster des jeweiligen Netzwerks gehört.

Die Aktivitäten eines Hackers wie beim Bundeshack werden mit diesem lückenlosen Monitoring somit umgehend sichtbar ‒ und können direkt unterbunden werden.

Weitere Informationen:

Mehr Fallbeispiele für Störungsvektoren in industriellen Steuerungsnetzen finden Sie im aktuellen Whitepaper »Störungen in der vernetzten Produktion transparent machen – Technische Störungen und Cyberattacken in Industrie 4.0 erkennen, bevor der Betrieb gestört wird«

www.rhebo.com