Mit der EU-Richtlinie NIS2 sollen kritische Infrastrukturen und wichtige digitale Dienste besser vor Cyberbedrohungen geschützt werden. In diesem Zusammenhang wurde der Kreis der „KRITIS-Unternehmen“ deutlich erweitert.

Allein in Deutschland sind rund 29 000 Organisationen hinzugekommen. Neben Meldepflichten und Risikomanagement verlangt NIS2 auch die Einführung von Zugriffskontrollen zu IT-Systemen und Netzwerken. Es eilt, denn bei Verstößen drohen Strafen bis hin zur persönlichen Haftung. Mit FIDO2-kompatiblen Tokens können Unternehmen Phishing-resistente MFA-Lösungen ohne großen Aufwand implementieren.

Die NIS2-Richtlinie markiert einen wichtigen Schritt zur Harmonisierung der Cybersicherheitsstandards in der EU. Auch unabhängig von nationalen Umsetzungsprozessen gilt die Richtlinie unmittelbar für alle betroffenen Unternehmen mit dem Stichtag 18. Oktober 2024. Eine der innerhalb der NIS2 geforderten Cybersicherheitsmaßnahmen ist die Zugriffskontrolle.

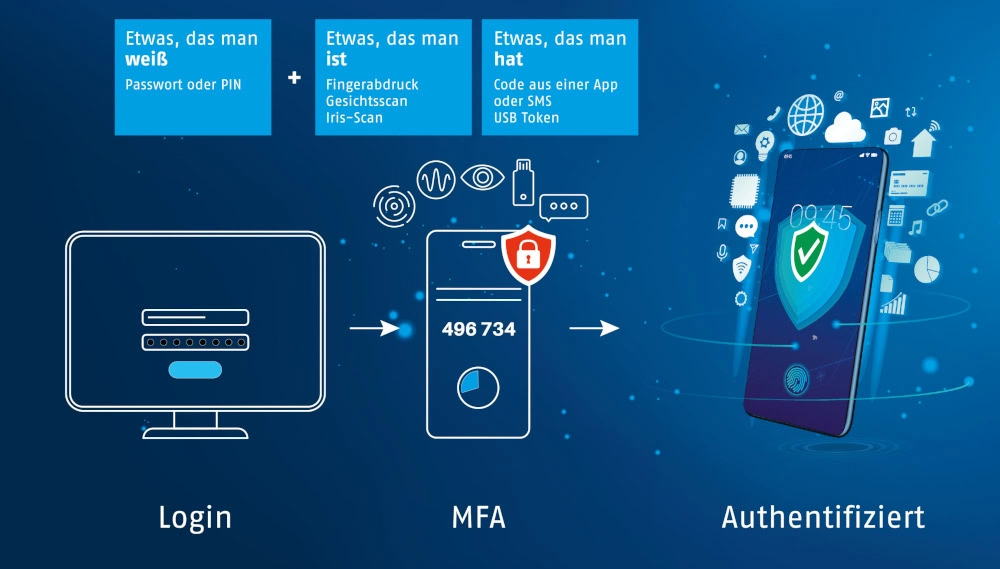

Viele EU-Länder, darunter auch Deutschland, werden hierfür eine Multi-Faktor-Authentifizierung (MFA) vorschreiben. Dieses Verfahren hat sich als besonders effektiv erwiesen, weil es sich nicht allein auf Wissensfaktoren wie PINs oder Passwörter stützt, sondern weitere Faktoren wie Besitz oder biometrische Merkmale fordert. Besitzkomponenten können hardwarebasiert sein, zum Beispiel ein USB-Token, eine Smartcard oder ein Smartphone. Softwarebasierte MFA-Lösungen nutzen hingegen Smartphone-Apps, SMS oder E-Mails zum Versenden generierter Zugriffscodes.

Fokus auf Daten

Für die NIS2-Umsetzung gilt: Cybersicherheit ist eine Managementaufgabe und darf nicht auf die leichte Schulter genommen werden. Wie aber können sich Unternehmen auf die neuen Cyber-Security-Anforderungen vorbereiten, um Sicherheits- und Haftungsrisiken zu vermeiden? Eine der wesentlichen Anforderungen von NIS2 besteht darin, geeignete Konzepte für die Zugriffskontrolle zu entwickeln. Schützenswert vor unberechtigtem Zugriff sind insbesondere: lokale Zugriffe auf PCs, Fernzugriffe über VPN sowie App-Zugriffe auf Cloud-basierte und lokale Anwendungen.

Ein zeitgemäßes Konzept ist der Zero-Trust-Ansatz, der sich von der Idee des Trusted Network innerhalb eines definierten Unternehmensperimeters verabschiedet und stattdessen direkt bei den Daten ansetzt. Dieser datenzentrische Ansatz bringt Sicherheit dadurch, dass ständig überwacht wird, wer auf welche Daten zugreift. Zu den derzeit genutzten Zero-Trust-Konzepten gehört es, die Sensibilität von Daten zu bestimmen, Risiken zu bewerten, Zugriffsregeln zu erstellen und diese durchzusetzen: Wer auf eine App oder eine Ressource im Netzwerk zugreifen will, wird für genau diese authentifiziert und kann sie nutzen, ohne dabei etwas vom Netzwerk zu sehen.

Es findet also eine Verlagerung der Zugriffsverwaltung vom Netzwerkperimeter zu den Ressourcen oder Apps statt. Für diese verschiedenen Zugriffe braucht es jedoch eine übergreifende sichere Authentifizierungslösung.

Doppelter Boden

Klar ist: Passwörter zur Authentisierung reichen längst nicht mehr aus. Sie können durch Phishing und Social-Engineering-Attacken ausgespäht, bei mangelnder Komplexität sogar erraten oder durch einen so genannten Wörterbuchangriff ausgetestet werden. Eine Authentisierung sollte stattdessen immer mehrere Faktoren umfassen. Neben dem Faktor des geheimen Wissens, sprich des Passworts, kommt dabei mindestens ein zweiter Faktor hinzu. Am einfachsten geht das mit einem fälschungssicheren Gegenstand. Mobiltelefone scheinen wegen ihrer weiten Verbreitung gut geeignet zu sein.

Manche Mitarbeiterinnen und Mitarbeiter möchten aber weder ihre privaten Smartphones zur Authentifizierung im beruflichen Kontext nutzen noch dienstliche Smartphones annehmen – abgesehen davon, dass die Anschaffung in der Regel größere Investitionen erfordert und angesichts schneller Modellwechsel keine nachhaltige Lösung darstellt.

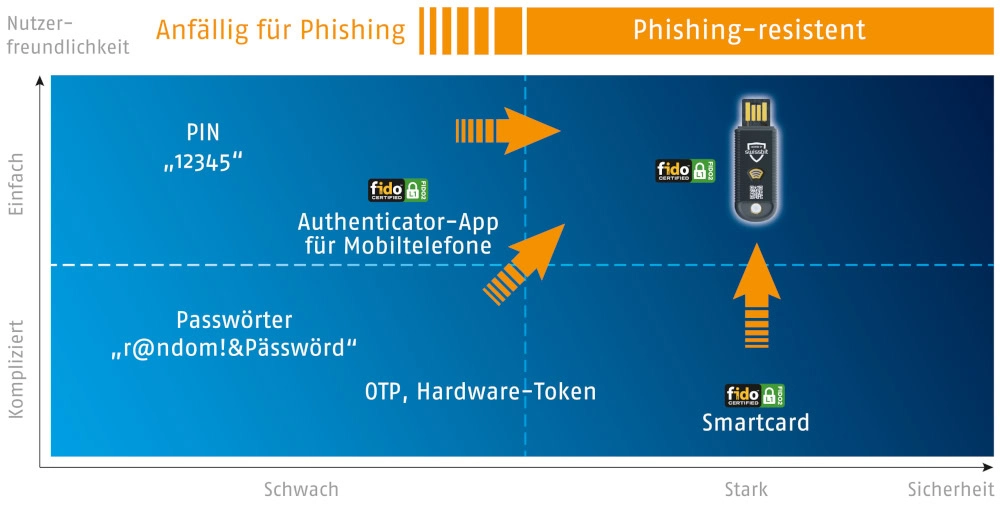

Wesentlich einfacher ist es, Tokens auszugeben, die einen bewährten Standard nutzen. Der weltweit verbreitete Standard FIDO2 (Fast IDentity Online) ermöglicht sichere Anmeldeverfahren für Computersysteme, Unternehmensnetzwerke, Websites und Apps. FIDO2 ist eine Initiative der FIDO-Allianz mit dem World Wide Web Consortium (W3C), die von Unternehmen wie Apple, Microsoft und Google unterstützt wird. Mit FIDO2-kompatiblen Tokens können Unternehmen problemlos Phishing-resistente MFA-Lösungen implementieren.

Zwei Schlüssel für den Zugriff

Ein FIDO-Security-Key besteht im Wesentlichen aus einem Sicherheitschip, einem Kryptografiemodul und Schnittstellen wie NFC oder USB. Die Anwendung ist denkbar einfach: Zur Schlüsselregistrierung wird der Benutzer aufgefordert, den FIDO-Stick mit einem Fingerabdruckleser, einer PIN oder einer anderen vorgegebenen Methode zu entsperren. Das Gerät erstellt anschließend ein neues Paar öffentlicher und privater Schlüssel. Das Schlüsselpaar verbindet das Gerät mit einer Applikation und dem Konto des Benutzers. Der öffentliche Schlüssel wird an einen Onlinedienst gesendet und mit dem Benutzerkonto verknüpft. Der private Schlüssel und alle Informationen über die lokale Authentifizierungsmethode (zum Beispiel biometrische Daten) verlassen niemals das lokale Gerät.

Beim Login sendet die Applikation mit Hilfe des FIDO-Servers als Identity Provider eine Anfrage an das Gerät, die diese signiert zurücksendet. Neben FIDO2 können Hardware-Sicherheitsschlüssel auch weitere Sicherheitstechniken bereitstellen.

Beim Swissbit iShield Key Pro sind das beispielsweise HOTP, TOTP und PIV. Das eventbasierte Verfahren HOTP (HMAC-based one-time password) ist eine Kombination aus privatem Schlüssel und Zähler-basiertem Einmal-Passwort und dient zur Absicherung einer Zwei-Faktor-Authentifizierung bei Webdiensten, die WebAuthn/U2F nicht unterstützen. Daneben kann HOTP auch in Offline-Anwendungen verwendet werden, bei denen User keinen Zugang zum Internet haben. Eine weitere Möglichkeit für Webdienste ohne WebAuthn-Unterstützung ist TOTP (Time-based one-time password), ein Verfahren zur Erzeugung zeitlich limitierter Einmalpasswörter.

Ein wichtiges Verfahren für den Zugriff auf lokale Ressourcen ist zudem PIV (Personal Identity Verification). Es arbeitet mit der Speicherung digitaler Zertifikate und privater Schlüssel auf Basis einer Public Key Infrastructure (PKI) und unter Verwendung des kryptografischen Standards PKCS #11. PIV ist ein offener Standard, der in der Industrie und bei Behörden weit verbreitet ist und für Authentifizierung, digitale Signaturen, Verschlüsselung und physische Zugangsberechtigungen verwendet wird. So lässt sich ein USB-Stick mit PIV für die Windows-Anmeldung (für lokale Konten bzw. via Microsoft Active Directory) nutzen, auch in Verbindung mit einer Laufwerksverschlüsselung durch BitLocker.

Geschäftsführung in der Pflicht

Die Umsetzung von NIS2 in nationales Recht nimmt die Geschäftsführung von KRITIS-Unternehmen persönlich in die Pflicht, ihre IT-Systeme vor unberechtigten Zugriffen zu schützen. Die Erfahrungen der letzten Jahre mit der Datenschutz-Grundverordnung zeigen, dass bei Verstößen nicht mit Nachsicht zu rechnen ist. Betroffene Unternehmen sollten jetzt handeln, um Fristen einzuhalten, empfindliche Strafen zu vermeiden und die Sicherheit ihrer IT-Umgebung wirksam vor unberechtigten Zugriffen zu schützen.

Wer beim wichtigen NIS-Thema Multifaktor-Authentifizierung rechtlich, technisch und wirtschaftlich auf der sicheren Seite sein will, ist mit USB-Token-basierten Lösungen wie dem iShield Key Pro von Swissbit gut beraten. Diese sind nicht nur deutlich kostengünstiger und einfacher zu bedienen als Smartphone-basierte Lösungen, sondern bieten einschließlich Anti-Phishing auch die bestmögliche Sicherheit.

| it-sa Expo&Congress Besuchen Sie uns in Halle 6-336 (bei Allnet) |