Die Cybergefahren werden zunehmend größer und Unternehmen müssen ihre Security immer schneller ausbauen und erweitern, um den Angriffsstrategien der Cyberkriminellen effektiv entgegenzuwirken. IT Security hat mit Michael Veit, Security-Experte von Sophos gesprochen, um die aktuelle Lage zu bestimmen und über Möglichkeiten zu sprechen, wie Unternehmen moderne Security gestalten können.

it security: Ist das Cyber-Gefahrenpotenzial wirklich so hoch oder lassen uns die Beispiele von betroffenen bekannten Unternehmen etwas zu sehr fürchten?

Michael Veit: Nichts wäre mir lieber, als Entwarnung zu geben. Wir sind in einer Situation, die keineswegs vergleichbar mit den Zeiten ist, als wir alle uns noch durch einen simplen Virenscanner und eine Firewall in Sicherheit wähnen konnten. Aus Viren-Programmier-Freaks sind professionelle Gruppierungen entstanden, die am Rad eines kriminellen Milliardengeschäfts drehen.

it security: Wie ist denn die Lage konkret?

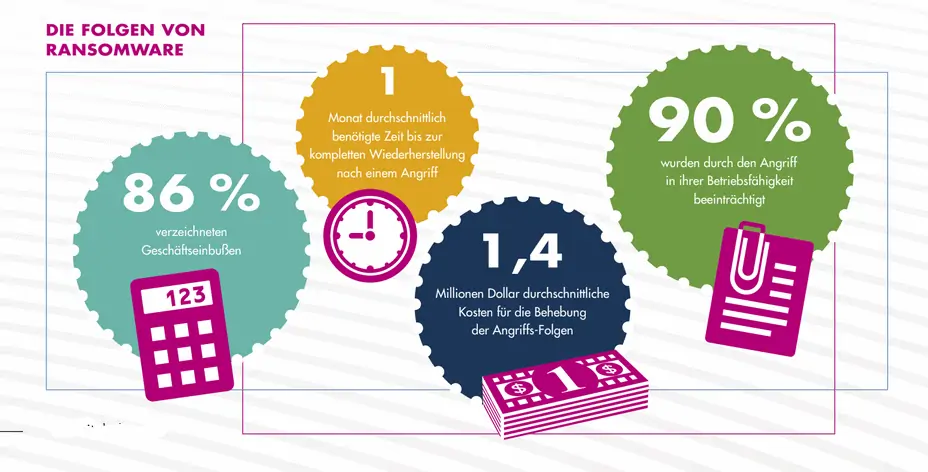

Michael Veit: Neben vielen Studien von Organisationen wie beispielsweise dem BSI, haben wir unsere eigenen Studien, die sich weitgehend mit den Ergebnissen anderer decken. In unserem State of Ransomware Report 2022 haben wir festgestellt, dass 67 Prozent der in Deutschland befragten Unternehmen im Jahr 2021 von einem Ransomware-Angriff betroffen waren. Und von den angegriffenen Unternehmen hatten danach wiederum 65 Prozent verschlüsselte Daten – also wurden über 43 Prozent der befragten Unternehmen Opfer eines erfolgreichen Ransomware-Angriffs. Das durchschnittliche Lösegeld, das von deutschen Unternehmen gezahlt wurde, hat sich fast verdoppelt und beträgt über 250.000 EUR. Das Lösegeld ist aber fast vernachlässigbar im Verhältnis zum Gesamtschaden durch den Cyberangriff. Dieser Gesamtschaden betrug bei deutschen Unternehmen durchschnittlich etwa 1,7 Millionen Euro und ist vor allem durch Betriebsausfall entstanden. Im Durchschnitt benötigten die betroffenen Unternehmen einen Monat, um die IT und die Produktion wiederherzustellen. Für viele Unternehmen stellt ein Ausfall der IT und damit oft auch der Produktion für so einen langen Zeitraum eine Existenzbedrohung dar. Nach Umfragen von Cyber-Risikoversicherern liegen Cybervorfälle und Betriebsunterbrechungen deshalb zu Recht auf den ersten beiden Plätzen der Geschäftsrisiken für Unternehmen.

it security: Wie sieht denn eine optimale Vorbereitung aus, wie kann man sich optimal schützen?

Michael Veit: Wir glauben, dass ein optimaler Schutz gegen neue und trickreiche Angriffsstrategien in einem integrierten Verbund von Security-Lösungen besteht. Einzelne und voneinander unabhängige Security-Inseln lassen zu viele Lücken offen, die es den Cyberkriminellen einfach machen, einen Weg ins Unternehmen zu finden. Darum haben wir letztes Jahr unser Adaptive Cybersecurity Ecosystem vorgestellt. Es ist eine SaaS-Sicherheitsplattform, die neben den Lösungen wie Endpoint-Schutz, Cloud-Schutz und Next Generation Firewalls auch unser Extended Detection and Response (XDR)-Produkt und unseren Managed Detection & Response (MDR)-Service einbezieht. Dies verbesserte unsere Fähigkeit, Echtzeit-Telemetrie von Endpoints, Servern, Firewalls und Cloud-Workloads zu erhalten, um Kunden und unseren Incident-Response-Teams einen Vorsprung vor Bedrohungsakteuren zu verschaffen.

it security: Sie sprechen von einem Security Ökosystem, ist das die optimale Vorbereitung für Unternehmen?

Michael Veit: Unser Adaptive Cybersecurity Ecosystem vereint jegliche Form der Security in einem zentral gesteuerten Verbund. Mit unserer Central Plattform verfolgen wir diese Strategie schon seit Jahren, indem einerseits alle Security-Bausteine über eine zentrale Konsole gesteuert und synchronisiert werden sowie dieselben Regeln und Vorgaben nutzen. Gleichzeitig haben wir mit unserem sogenannten „Security-Heartbeat“ dafür gesorgt, dass alle unsere Lösungen ständig untereinander kommunizieren und Informationen austauschen. Dadurch erreichen wir eine wesentlich schnellere und höhere Informationsdichte und in Folge eine bessere Erkennung und Abwehr von Angriffen. Außerdem ist damit eine automatisierte und unternehmensübergreifende Reaktion auf Gefahren möglich. Das Adaptive Cybersecurity Ecosystem geht noch einen entscheidenden Schritt weiter. Durch unsere forensische Arbeit wissen wir, dass wir zusätzlich menschliche Expertise benötigen, um den modernsten Angriffsstrategien entgegenzutreten. Wir haben diese Services deshalb mit unseren technischen und KI-basierten Lösungen kombiniert, um ein System zu etablieren, das den individuellen Anforderungen der Kunden anpassbar ist und einen hochwirksamen Schutz bietet.

it security: Welche Rolle spielt das viel diskutierte Zero Trust in diesem Ökosystem

Michael Veit: Zero Trust ist ein Konzept, das für viele Unternehmen zunehmend wichtig ist. Es geht es darum, von einer Kultur des Verbietens, zu einer Kultur des Erlaubens zu wechseln. Genauer gesagt, bis heute ist in vielen IT-Umgebungen alles erlaubt, was nicht explizit verboten ist. Bei Zero Trust verhält es sich anderes herum. Prinzipiell ist alles verboten und man erlaubt explizit bestimmten Usern den Zugriff auf bestimmte Ressourcen. Das ist gedanklich aber auch auf organisatorischer und technischer Ebene eine echte Umstellung.

Selbstverständlich haben wir Zero Trust in eine Security-Lösung einfließen lassen, das Zero Trust Network Access Gateway. Prinzipiell kann diese Lösung solitär genutzt werden, wie alle unsere anderen Lösungen auch. Im Verbund des Adaptive Cybersecurity Ecosystem kann es seine Vorteile noch besser ausspielen, weil alle Komponenten inklusive der menschlichen Expertise in diesem Ökosystem nahtlos ineinandergreifen.

it security: Was sind heute die größten Treiber des Zero-Trust-Ansatzes, große Unternehmen?

Michael Veit: Bei Zero-Trust sind große Unternehmen oder Organisationen, die einen besonderen Schutz bedürfen wie kritische Infrastrukturen, die Vorreiter. Wir haben allerdings durch die Pandemie einen weiteren Treiber. Es ist das Homeoffice, das sehr viele Unternehmen eingeführt haben und jetzt nach guten Erfahrungen beibehalten. Das Homeoffice ist aus Sicht der Security eine nicht zu unterschätzende Herausforderung. Denn die klassische Remote-Access-VPN-Verbindung für zuhause simuliert nichts anderes als ein langes Netzwerkkabel vom Homeoffice direkt in das Unternehmen – und zwar ohne die entsprechenden Schutzmaßnahmen, die man üblicherweise gegenüber Externem walten lassen würde. Die Schwierigkeit besteht darin, dass klassische Security-Konzepte alles nach außen abschirmen, prüfen und sichern, während sie alles, was sich innerhalb der Sicherheitsperimeter befindet, als vertrauenswürdig betrachten.

Die Remote-Access-VPN-Verbindung führt dieses Prinzip ad absurdum, indem es das externe und aus Sicht der Security weitgehend unkontrollierte Homeoffice, als vertrauenswürdig innerhalb der Sicherheitsperimeters ansieht. Das bietet Cyberkriminellen große Chancen, sich über Homeoffice-Rechner ohne größere Hürden direkt in den Kern des Unternehmens einzuschleusen. Cyberkriminelle nutzen dies gezielt aus, wie beispielsweise der erfolgreiche Angriff auf die Colonial Pipeline in den USA im letzten Sommer gezeigt hat, bei dem die Angreifer in das Netzwerk genau über diesen Weg eingedrungen sind. Mit dem ZTNA haben Unternehmen die Möglichkeit, den Schutz zwischen Homeoffice und der Kerninfrastruktur zu realisieren. Übrigens kann das ZTNA von externen Servicepartnern betrieben werden, womit die Unternehmen kein dedizierte Zero-Trust-Expertise aufbauen müssen.

it security: Ist Zero Trust eine Security-Variante, die für das neue IT-Sicherheitsgesetz 2.0 hilfreich ist?

Michael Veit: Sophos hat als offiziell vom BSI qualifizierter APT-Response-Dienstleister (Advanced Persistent Threat) für KRITIS einen Solution Brief erstellt, der Unternehmen und Organisationen hilft, ihre Security-Maßnahmen gemäß den neuen Anforderungen rechtzeitig anzupassen und dazu gehört auch Zero Trust. Im Solution Brief beschreibt Sophos, welche Themen aus dem Anforderungskatalog des BSI mit welchen Komponenten der Security adressiert werden können, um die geforderten Sicherheitsvorkehrun-

gen umzusetzen – insbesondere im Zusammenhang mit dem neuen IT-Sicherheitsgesetz 2.0.

it security: Könnten Sie bitte nochmals die Wichtigkeit von maschineller und menschlicher Security für uns unterscheiden?

Michael Veit: Es geht eigentlich nicht um den Unterschied, sondern vielmehr um die Verzahnung beider Aspekte. Beispielsweise indem MDR-Services die Lücken durch menschliche Expertise schließen, die die beste Künstliche Intelligenz heute noch nicht finden und erkennen kann. KI ist eine hoch komplexe und weit fortgeschrittene Technologie. Sie ist aber noch meilenweit vom menschlichen Verstand entfernt. Und genau diese Schwäche versuchen Cyberkriminelle auszunutzen, indem sie selbst auf hochkarätige Technologie und trickreiches Verhalten, wie zum Beispiel die Nutzung legitimer Admin-Tools zum Einschleusen von Schadsoftware, setzen.

Nur menschliche Expertise kann dem bis heute etwas entgegensetzen und final einschätzen, ob hier bestimmte Werkzeuge in legitimer oder schädlicher Ab-

sicht eingesetzt werden. Bei den Incident-Response-Services ist es ähnlich. Hier untersuchen Menschen die von der maschinellen Intelligenz vorsortierten und bewerteten Ereignisse und entscheiden über die beste Strategie, einen aktiven Angriff zu stoppen und zukünftige Angriffe zu verhindern. Das menschliche Verständnis einer Umgebung und die Kreativität, Angriffswege zu identifizieren und Verteidigungsmaßnahmen zu entwickeln, kann eine Maschine auch auf lange Sicht nicht ersetzen.

it security: Wie viele Unternehmen nutzen heute diese zusätzliche menschliche Security-Komponente?

Michael Veit: Bei uns setzten bereits über 10.000 Unternehmen auf Sophos MDR – Tendenz stark steigend. Um dieser Nachfrage nachzukommen, haben wir große und weltweite Teams bei Sophos, die wir übrigens erst kürzlich zu einem integrierten X-Ops-Team vereint haben. Sophos X-Ops ist eine funktionsübergrei- fende Einheit aus SophosLabs, Sophos SecOps und Sophos AI und vereint die prädiktiven, realitätsnahen und detailliert recherchierten Bedrohungsdaten aller Teams in einem Pool.

it security: Wohin geht die Reise der Security, was sind die nächsten Innovationen?

Michael Veit: Der nächste entscheidende Schritt wird die prädikative Security sein. Mit Hilfe von Machine Learning und Künstlicher Intelligenz werden wir zunehmend in der Lage sein, potenzielle Cyberattacken vorauszusagen. Dafür ist noch eine ganze Strecke zu gehen, aber wir sind auf dem Weg.

it security: Herr Veit, wir danken für dieses Gespräch.