Ab 2005, als sich das IAM Thema entwickelte, waren Themen wie Passwortmanagement, Single Sign-on oder Provisioning die beherrschenden Problematiken. Dem folgten die Identity Federation-Thematik und das PIM Privileged Identity Management.

Man sollte meinen, dass nicht nur der Sinn, sondern die Vorzüge der Automatisierung von großen wie mittelständischen Unternehmen schnell erkannt wurden. Doch weit gefehlt. Es gibt immer noch wahnsinnig viele Unternehmen, die ihre IT-Mitarbeiter diese Arbeiten manuell erledigen lassen. In Zeiten von DSGVO ein trügerisches Verhalten, das sich letztendlich das C-Level Management ankreiden lassen muss. Dass nicht genug davor gewarnt worden ist, darauf kann sich heute kein Manager mehr berufen.

Was wir jedoch sehen, sind neue Themen, die auf dem Radar auftauchen. Zum einen sind das cIAM, die API-Thematik, aber auch Identity Analytics, die attributbasierte Zugriffssteuerung (ABAC) und der Vorstoß in angrenzende IT-Fachbereiche, wie dem IT Service Management, sind Topthemen. Schaut man sich traditionelle ITSM-Anbieter an, dann sieht man dort jetzt Module für Rollen und Berechtigungsmanagement, bei manchen dieser Anbieter ist es sogar nur noch ein Teil einer gesamten IT Operations-Plattform, die entsteht. ITSM und IAM verbinden die Prozesse, immer geht es um Genehmigungsprozesse. Und das kann man in einem IAM einfach über ein Standardmodell in Form eines modellierbaren Objektmodells abbilden.

Und IoT-Sicherheit? Wird noch von vielen Unternehmen geradezu ignoriert. Doch wer mit einem IAM die Kontrolle über Devices aller Art hat, hat auch die Kontrolle über die Zugänge und damit ein zusätzliches Level an Sicherheit. Das gilt nicht nur für mobile Devices aus der Office-Welt, sondern auch für Geräte in der Produktion.

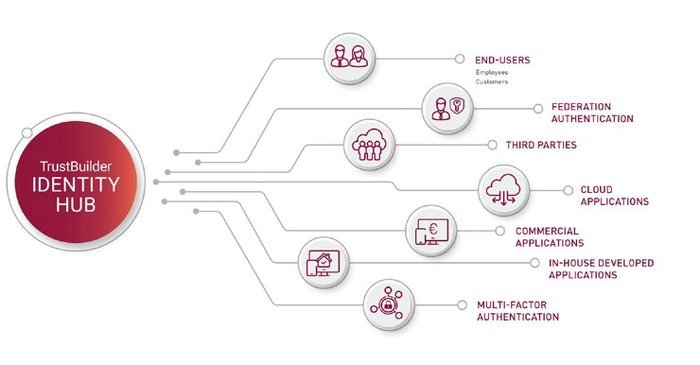

Im Mittelpunkt steht immer die Identität als Hub wie unsere Grafik zeigt. Darum herum gruppieren sich die Services, die man beliebig erweitern kann. Jeder Anbieter sieht den Markt dabei natürlich anders. Wichtig ist, wer heute den Weitblick für morgen hat und möglichst viele dieser Strömungen integrieren kann, zählt zu den Gewinnern. Denn zum einen muss man über ein starkes Prozess Know-how verfügen und zum zweiten über die richtige Priorisierung. Das cIAM Thema zum Beispiel erfordert eine modifizierte Architektur als traditionelle IAMs es benötigen.

Bild: Im Mittelpunkt der Services steht immer die Identität als Hub. Quelle: TrustBuilder

Denn während etablierte IAMs vor allem transaktionssicher sein müssen und eher langsam sind, lautet eine Anforderung an cIAM hohe Transaktionsraten schnell zu verarbeiten, was wiederum an der Datenstruktur liegt. Sehr, sehr viele kleine, unstrukturierte Daten sind im Consumerbereich nicht unüblich. Im Businessbereich hingegen treffen wir auf weniger, dafür aber gut strukturierte Daten. Man sieht, es sind völlig gegensätzliche Anforderungen, die man miteinander verheiraten muss. Das war auch der Grund warum im cIAM-Bereich eine Konsolidierungsdelle einsetzt und die Anbieter dort von den Etablierten aufgekauft werden.

Und die Anwender müssen Prioriäten setzen: Welche Module, welche Betriebsform und welcher Anbieter. Gartner als Beispiel mit seinem IAM 2018 Planing Guide (https://blogs.gartner.com/mark-diodati/files/2017/10/Anchor-Graphic.jpg) wie auch Forrester in seiner Forrester Wave Identity Management and Governance aus Q3 2018 sind wenig hilfreich, weil viele Anbieter einfach fehlen oder hierzulande überhaupt keine Präsenz haben und deshalb durch das Raster fallen und hinsichtlich der Bewertung kann man auch geteilter Meinung sein!

Zusammenfassend ergibt sich also ein sehr fragmentierter Markt mit vielen Anbietern, die technologisch im Ansatz Hervorragendes bieten, wie Ping Identitiy, One Identity, bi-cube (ISM) oder Nexis, aber ein Thought Leadership bisher nicht nachweisen konnten.

Ulrich Parthier

Chefredakteur und Publisher

IT Verlag

www.itdaily.net